Минулої середи я втратив близько $ 100,000. Сума випарувалася протягом 24-годинного проміжку часу під час “атаки SIM-порту”, що вичерпало мій рахунок Coinbase. Минуло чотири дні з моменту інциденту, і я досі виснажений. У мене нульовий апетит, мій сон неспокійний, я переповнений почуттями тривоги, каяття і збентеження.

Це був найдорожчий урок в моєму житті, і я хочу поділитися своїм досвідом та отриманими уроками, з якомога більшою кількістю людей. Моя мета полягає в тому, щоб підвищити обізнаність про ці типи атак і мотивувати вас підвищити персональну безпеку в Інтернеті.

Деталі атаки

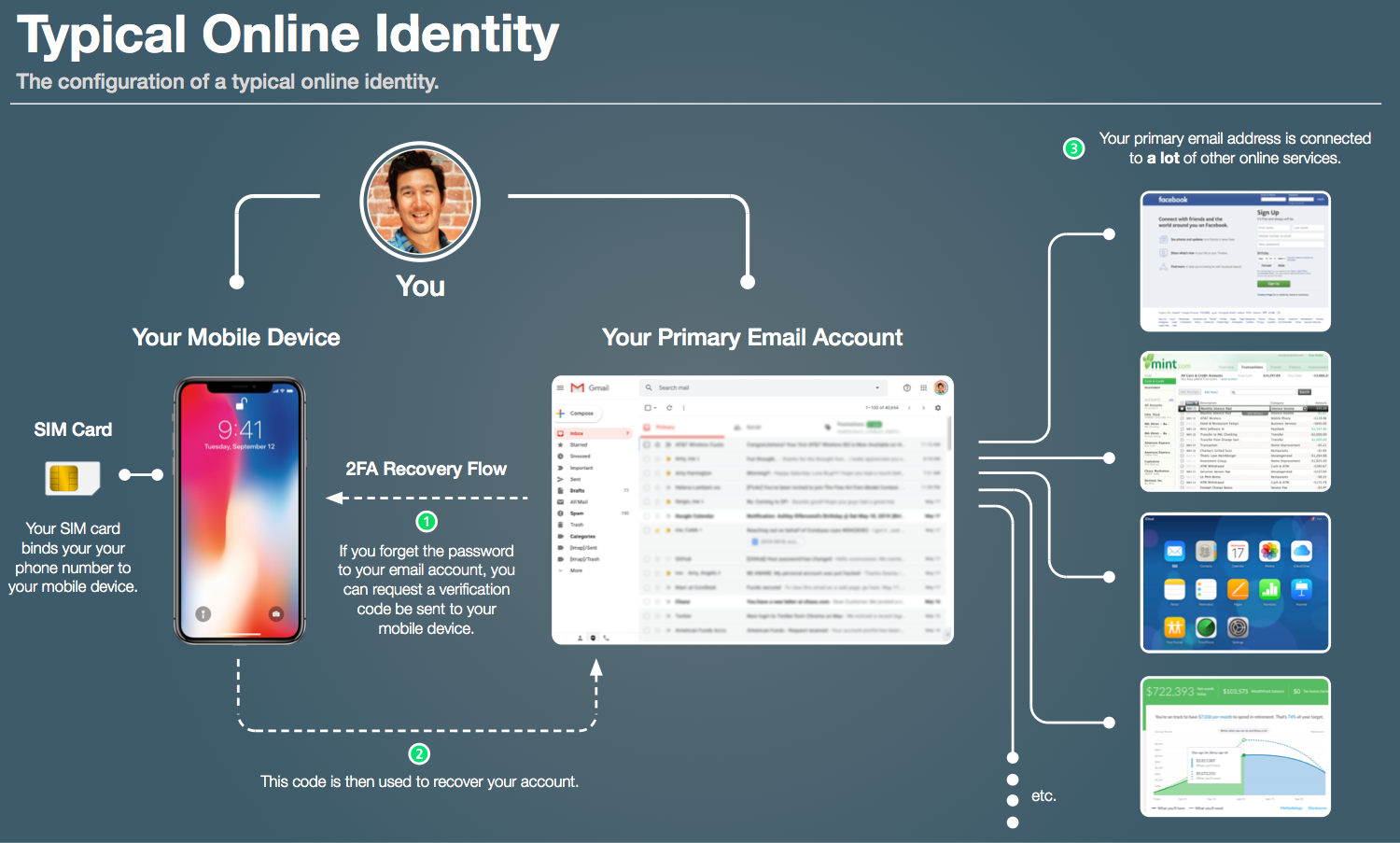

Можливо, ви запитуєте себе, що таке “атака порту SIM”? Щоб описати атаку, давайте розглянемо типову онлайн-ідентифікацію. Наведена нижче схема повинна бути знайомою більшості людей.

Більшість з нас має первинний обліковий запис електронної пошти, підключений до багатьох інших облікових записів онлайн. Більшість з нас також має мобільний пристрій, який може бути використаний для відновлення пароля електронної пошти, якщо ви його забудете.

Авторизоване перенесення SIM-карт

Можливість переносити SIM-картку на інший пристрій – це послуга, яку оператори мобільного зв’язку надають своїм клієнтам. Вона дозволяє замовнику просити передати свій номер телефону на новий пристрій. У більшості випадків це абсолютно законний запит; це відбувається під час оновлення до нового телефону, перемикання мобільних операторів тощо.

Атака SIM-порту

“Атака SIM-порту”, однак, є зловмисним портом, що виконується несанкціонованим джерелом – зловмисником. Зловмисник віртуально пересилає вашу SIM-карту на телефон, який він контролює. Після цього зловмисник ініціює потік скидання пароля в обліковому записі електронної пошти. Ваш постачальник електронної пошти надсилає код підтвердження до вашого номера телефону, який перехоплюється зловмисником, оскільки зараз вони контролюють вашу SIM-картку. Нижче наведена діаграма атаки крок за кроком.

Після того, як зловмисник отримає контроль над вашим основним обліковим записом електронної пошти, він починає переглядати через будь-які прибуткові онлайн-служби, якими ви керуєте через цю адресу електронної пошти (банківські рахунки, облікові записи соціальних медіа тощо). Якщо ці зловмисники є реальними зловмисниками, а не людьми, які це все роблять заради розваги, вони можуть навіть заблокувати вас у ваших власних облікових записах, а для повернення доступу вимагатимуть викуп.

Розглянемо чистий обсяг конфіденційної інформації, прив’язаної до одного облікового запису Google. Вона включає в себе:

- Вашу адресу, дату народження та іншу приватну, особисту інформацію

- Доступ до потенційно небезпечних для вас фотографій (та/або вашого партнера)

- Доступ до календаря та майбутніх дат поїздки

- Доступ до приватних електронних листів, документів і історії пошуку

- Доступ до ваших особистих контактів та їхньої особистої інформації, а також відношення до вас

- Доступ до всіх інших онлайн-служб, для яких в якості джерела аутентифікації використовувалася ваша основна адреса електронної пошти

Хронологія подій

Якщо краще зрозуміти, як здійснюється така атака, а також про сферу дії того, що поставлено на карту, давайте поринемо в терміни цієї конкретної атаки. Я хочу намалювати картину того, як була виконана атака, як я пережив ці події, і що ви можете зробити по-іншому, щоб захистити себе, якщо ви відчуєте подібні симптоми.

Отримані уроки та рекомендації

Це був найдорожчий урок мого життя. Я втратив значущий відсоток чистого прибутку протягом 24 годин; незворотно. Нижче наведено кілька порад, які я б рекомендував іншим, щоб краще захистити себе:

Використовуйте фізичний гаманець для криптовалюти: перенесіть Ваші запаси крипти на фізичний гаманець/оффлайн-сховище/гаманець з кількома підписами завжди, коли ви не виконуєте транзакцій. Не залишайте кошти на біржах. Я сприймав Coinbase як банківський рахунок, але у вас не буде ніякого виходу в разі атаки. Я знав про ці ризики, але я ніколи не думав, що щось подібне може статися зі мною. Я дуже сильно шкодую, що не вжив більш серйозних заходів щодо забезпечення безпеки моєї крипти.

Двофакторної аутентифікації на основі SMS недостатньо: незалежно від того, що ви хочете захистити в мережі, перейдіть на апаратну захист (наприклад, щось фізичне, що атакуючому доведеться роздобути, щоб провернути атаку). У той час, як Google Authenticator або Authy можуть перетворити ваш телефон в подобу апаратного захисту, я б порекомендував піти далі. Придбайте YubiKey, який ви контролюєте фізично і який не може бути підмінений.

Зменшіть ваш онлайн-слід: поборіть прагнення без потреби ділитися особистою інформацією, яка може вас ідентифікувати (дата народження, локація, фотографії з геоданих і тощо) Всі ці як би публічні дані можуть зіграти з вами в майбутньому злий жарт в разі атаки .

Google Voice 2FA: в деяких випадках сервіс може не підтримувати апаратну двохфакторну аутентифікацію, покладаючись на більш слабкі SMS-повідомлення. Тоді буде хорошою ідеєю створити віртуальний номер телефону в Google Voice (який не може бути портовано) і використовувати його в якості номера для двофакторної аутентифікації. (Примітка перекладача: даний спосіб працює тільки в США).

Створіть другорядну email-адресу: замість того, щоб прив’язувати все до однієї адреси, створіть другорядну email-адресу для критично важливих акаунтів (банки, соціальні мережі, криптовалютні біржі) Не використовуйте цю адресу ні для чого іншого і тримайте його в секреті . Не забудьте захистити цю адресу будь-якою формою двофакторної аутентифікації.

Офлайн-менеджер паролів: використовуйте менеджер паролів. А ще краще – використовуйте оффлайн-менеджер паролів, на зразок Password Store. У Irwick є відмінне порівняння різних менеджерів паролів а також рекомендації для більш технічно підкованих.

Джерело: Medium