Були розкриті подробиці нової фішингової кампанії, яка спрямована на європейські урядові структури, що розглядається як спроба отримати розвідувальні дані про рух біженців і постачання в регіоні.

Компанія з безпеки підприємства Proofpoint, яка вперше виявила шкідливі електронні листи 24 лютого 2022 року, охрестила атаки соціальної інженерії « Asylu Ambuscade ».

«Електронний лист містив шкідливий вкладений файл, у якому використовуються теми соціальної інженерії, які стосуються екстреного засідання Ради Безпеки НАТО, яке відбулося 23 лютого 2022 року», – заявили дослідники Майкл Раггі та Зідека Касс у звіті, опублікованому у вівторок.

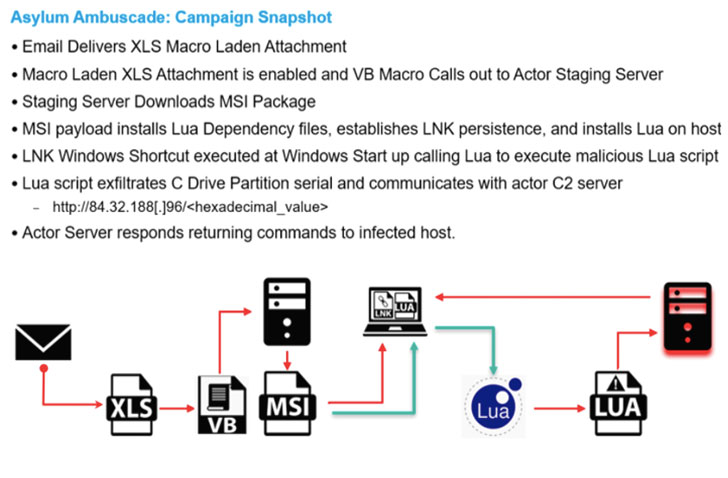

“Електронний лист також містив вкладений файл, який намагався завантажити шкідливе програмне забезпечення Lua під назвою SunSeed, яке націлене на персонал європейського уряду, якому поставлено завдання керувати транспортом і переміщенням населення в Європі”.

Висновки ґрунтуються на рекомендації Державної служби спеціального зв’язку та захисту інформації України (ДСЗЗІ), яка минулого тижня попередила про фішингові повідомлення, спрямовані на військових із вкладеними файлами ZIP, з метою крадіжки конфіденційної особистої інформації.

Proofpoint відмовився приписувати нещодавно спостережувану кампанію конкретному суб’єкту загрози, але зауважив, що збіг у часовій шкалі двох груп атак, використаних фішингових приманок та моделей віктимології збігаються з моделями білоруської національної державної групи під назвою UNC1151. (вона ж TA445 або Ghostwriter).

Одним із помітних аспектів Asylum Ambuscade є ймовірне використання скомпрометованого облікового запису електронної пошти українського військовослужбовця для розповсюдження повідомлень електронної пошти зі зловмисним програмним забезпеченням, що містять файл XLS з підтримкою макросів, який доставляє SunSeed на заражені хости, що означає, що остання кампанія може бути продовженням цих атак.

«Приманки соціальної інженерії, використані в цій фішинговій кампанії, були дуже вчасними, після засідання Ради Безпеки НАТО 23 лютого 2022 року та новини про «список вбивств» російського уряду, спрямованого на українців, який почав поширюватися в західних ЗМІ 21 лютого, 2022 рік», – зазначили дослідники.

SunSeed, зі свого боку, функціонує як завантажувач, який встановлює зв’язок із сервером, керованим хакером, щоб отримати корисні навантаження наступного етапу виконання.

Компанія з кібербезпеки, що базується в Саннівейлі, зазначила, що атаки спеціально виділили осіб, яким було покладено обов’язки, пов’язані з транспортуванням, фінансовим і бюджетним розподілом, адміністрацією та переміщенням населення в Європі.

Розкриття інформації з’явилося в той час, коли посилення військового вторгнення Росії в Україну поляризувало кіберпростір, і активісти, кіберзлочинці, дослідники білих капелюхів і технологічні компанії вибирають сторону в конфлікті.

В окремому оновленні, опублікованому в середу, Українська група реагування на комп’ютерні надзвичайні ситуації (CERT-UA) назвала поточні події «інформаційно-психологічною війною», закликаючи людей у країні ретельно стежити за своїми обліковими записами на наявність нерозпізнаних пристроїв, увімкнути двофакторну автентифікацію та використовувати програми для обміну повідомленнями з наскрізним шифруванням.

Більше того, компанія з безпеки електронної пошти Avanan заявила , що починаючи з 27 лютого, вона стала свідком восьмикратного збільшення атак електронною поштою, які відбувалися з Росії, принаймні деякі з них були спрямовані на виробництво, міжнародні доставку та транспортні компанії, розташовані в США та Європі.

«У світлі російсько-української війни, що триває, дії довірених осіб, як-от TA445, продовжуватимуть націлюватися на європейські уряди для збору розвідувальних даних про переміщення біженців з України та з питань, важливих для російського уряду», — заявили дослідники.

Джерело: The hacker news