Кіберзлочинець виклав у відкритий доступ списки облікових даних Telnet для понад 515 тисяч cерверів, домашніх маршрутизаторів і IoT-пристроїв.

Як повідомляє ZDNet, списки були опубліковані на популярному хакерському форумі. У них містяться IP-адреси, логіни і паролі для сервісу Telnet – протоколу для віддаленого доступу, що дозволяє контролювати пристрої через Інтернет.

Складаючи списки, кіберзлочинець сканував Інтернет у пошуках пристроїв з відкритими Telnet-портами, а потім підбирав облікові дані шляхом підстановки заводських паролів і логінів або придуманих, але дуже простих і ненадійних.Такі списки часто називають списками ботів, оскільки вони нерідко використовуються операторами IoT-ботнетів. Спочатку злочинці сканують Інтернет, складаючи список ботів, а потім використовують його для підключення до пристроїв і зараження їх шкідливим ПЗ.

Як правило, подібні переліки тримаються в секреті, але на цей раз список був опублікований онлайн-оператором одного з сервісів, які здійснюють замовні DDoS-атаки. За словами оператора, ботнет йому більше не потрібен, оскільки він перейшов на нову бізнес-модель і тепер орендує потужні сервери у хмарних провайдерів.

Зазначені в списках дані датуються жовтнем-листопадом 2019 року. Хоча деякі IP-адреси і паролі з тих пір могли змінитися, списки все одно становлять великий інтерес для кіберзлочинців.

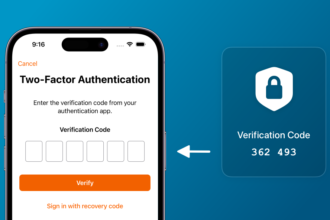

Нагадуємо, що увімкнення функції двоетапної аутентифікації для облікового запису Google дозволить підвищити рівень безпеки Вашого облікового запису. Як це зробити за допомогою iPhone, читайте у статті.

Зверніть увагу, виявили нову фішингову атаку на користувачів WhatsApp – шахраї поширювали за допомогою популярного месенджера повідомлення про те, що Adidas святкує ювілей і дарує футболки і взуття.

Також фірма Malwarebytes, що спеціалізується на кібербезпеці, заявляє, що знайшла попередньо встановлене китайське шкідливе програмне забезпечення на деяких телефонах, закупівлі яких частково фінансуються урядом США.

Microsoft опублікувала рекомендації з безпеки щодо вразливості Internet Explorer (IE), які зараз експлуатуються в реальності – так званий “нульовий день”

Окрім цього, викрили злочинну групу у зламі ліцензійних систем захисту стоматологічного програмного забезпечення – зловмисники спеціалізувалася на зламі програмного забезпечення стоматологічних 3D-сканерів.