Шкідливе програмне забезпечення типу DOC/TrojanDownloader.Agent намагаються поширити зловмисники за допомогою електронної пошти з прикріпленим файлом документом з розширенням “.docx”. Про це повідомляє прес-служба CERT-UA .

Метою даної розсилки є завантаження та запуск іншого шкідливого програмного забезпечення у випадку виконання макросу. Фахівці кібербезпеки CERT-UA встановили, що при відкритті документу “xxx.docx” відбувається завантаження іншого файлу з адреси “hххp://185.203.118.198/documents/Note_template.dotm” та його запуск у інфікованій системі.

Таким чином виникає можливість віддаленого проникнення в систему для різних цілей, одна з яких може бути виведення з ладу інфікованої системи.

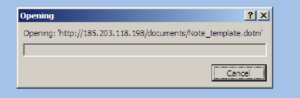

Код завантаження іншої шкідливої програми з адреси 185.203.118.198 прописується в компоненті “…word/_rels/settings.xml.rels” документу “xxx.docx“. При відкритті “xxx.docx” відкривається вікно з повідомленням:

А після декількох секунд повідомлення зникає та відкривається наступне:

У результаті активації документу “xxx.docx” в інфікованій системі змінюються реєстрові значення, включаючи Інтернет-налаштування, значення конфігурації редактора Word та створюються додаткові файли.

Зазначаємо, що при завантажені додаткової шкідливої програми (експлойта) ймовірна крадіжка паролів, даних системи і користувачів та спроби інфікування USB-носіїв.

За інформацією фахівців, завантажений файл з адреси 185.203.118.198 ідентифікувався як вірус Zebrocy, метою якого є крадіжка інформації групою Sednit (відома як APT28 або Sofacy, або STRONTIUM).

Як убезпечити себе від вірусу?

- уникайте повідомлень вказаного та схожого змісту та застережіть персонал від запуску вкладень у підозрілих повідомленнях та файлів з виконуваними форматами ;

- зверніть увагу на фільтрування вхідних/вихідних інформаційних потоків, зокрема поштового веб-трафіку, налаштуйте захист від спаму та підробки адреси відправника за допомогою технологій DKIM, SPF, DMARC;

- перевірте журнальні файли на предмет наявності записів з зазначеними вище індикаторами;

- обмежіть можливість запуску виконуваних файлів (*.exe,*.js, *com, *.bs ) на комп’ютерах користувачів з директорій %TEMP%, %APPDATA%;

- регулярно оновлюйте антивірусну базу та сканувати потенційно заражені системи;

- регулярно робіть резервні копії важливого програмного забезпечення та даних;

- періодично робіть повну перевірку “чутливих” комп’ютерів на предмет наявності шкідливого програмного забезпечення;

- регулярно оновлюйте програмне забезпечення в тому числі компоненти системи;

- зверніть особливу увагу на версії Microsoft Office, чи було здійснено оновлення, якщо вона ліцензійна;

- виключити макроси;

- перевірити налаштування Microsoft Word для обмеження чи заборони мережевого трафіку і дозволити тільки оновлення;

- також, рекомендуємо адміністраторам слідкувати за спробами підключення до зазначеної адреси, для виявлення потенційно заражених систем;

- звернути увагу на налаштування політики користування USB носіїв для обмеження інфікування шляхом їх використання.