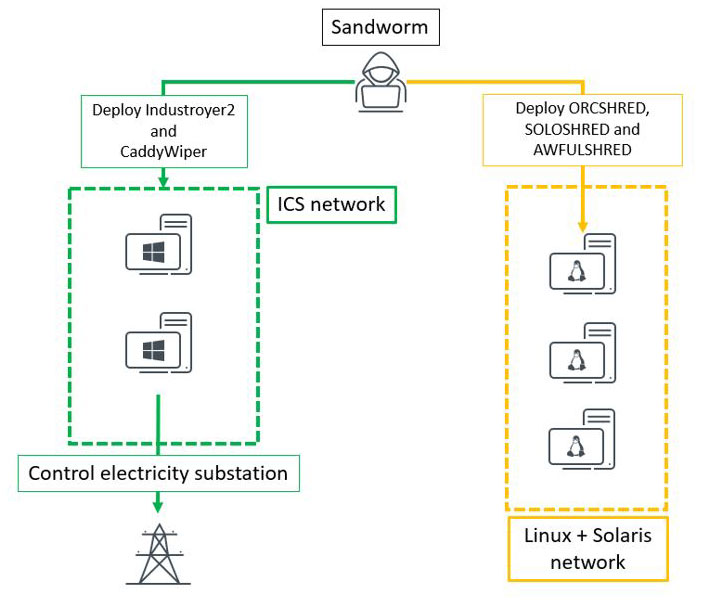

Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA, яка діє при Держспецзв’язку, повідомляє про кібератаку групи Sandworm (UAC-0082) на об’єкти енергетики України з використанням шкідливих програм Industroyer2 та CaddyWiper.

Задум зловмисників передбачав виведення з ладу декількох інфраструктурних елементів об’єкту атаки, а саме:

- електричних підстанцій – за допомогою шкідливої програми Industroyer2. Причому кожен виконуваний файл містив статично вказаний набір унікальних параметрів для відповідних підстанцій.

- електронних обчислювальних машин під управлінням операційної системи Windows (комп’ютерів користувачів, серверів, а також автоматизованих робочих місць АСУ ТП) – за допомогою шкідливої програми руйнівної дії CaddyWiper.

- серверного обладнання під управлінням операційної системи Linux – за допомогою шкідливих скриптів-деструкторів.

- активного мережевого обладнання.

Відомо, що організація-жертва зазнала двох хвиль атак. Первинна компрометація відбулася не пізніше лютого 2022 року. А на вечір п’ятниці, 8 квітня 2022 року, зловмисники планували відключення електричних підстанцій та виведення з ладу інфраструктури підприємства. Проте реалізації зловмисного задуму вдалося завадити.

Щоб виявити, чи є подібна загроза для інших організацій України, інформацію, зокрема і зразки шкідливих програм, передано міжнародним партнерам та підприємствам енергетичного сектору України.

Словацька фірма з кібербезпеки ESET, яка співпрацювала з CERT-UA для аналізу атаки, заявила, що спроба вторгнення включала використання зловмисного програмного забезпечення з підтримкою ICS і звичайних очищувачів дисків, при цьому зловмисник випустив оновлений варіант зловмисного програмного забезпечення Industroyer, яке вперше було розгорнуто під час нападу на українську енергосистему в 2016 році.

Industroyer, також відомий як «CrashOverride» і названий «найбільшою загрозою для промислових систем управління з часів Stuxnet», є модульним і здатним отримати пряме керування вимикачами на електророзподільній підстанції.

Нова версія складного та настроюваного шкідливого програмного забезпечення, як і його попередник, використовує протокол промислового зв’язку під назвою IEC-104 для захоплення промислового обладнання, такого як реле захисту, яке використовується в електричних підстанціях.

Криміналістичний аналіз артефактів, залишених Industroyer2, виявив мітку часу компіляції 23 березня 2022 року, яка вказує на те, що атака планувалася щонайменше на два тижні. Тим не менш, досі залишається незрозумілим, яким чином цільовий енергооб’єкт спочатку був скомпрометований, або як зловмисники перейшли з ІТ-мережі до мережі промислової системи управління (ICS).

ESET повідомила, що руйнівні дії проти інфраструктури компанії мали відбутися 8 квітня 2022 року, але в кінцевому підсумку були зірвані. Після цього через 10 хвилин на тій же машині передбачався запуск очищувача даних під назвою CaddyWiper, щоб стерти сліди зловмисного програмного забезпечення Industroyer2.

Поряд з Industroyer2 і CaddyWiper, мережа цільового постачальника енергії також була заражена черв’яком для Linux під назвою OrcShred, який потім використовується для поширення двох різних шкідливих програм для очищення, спрямованих на системи Linux і Solaris — AwfulShred і SoloShred — і виведення машин у непрацездатність.

«Україна знову опинилася в центрі кібератак, спрямованих на їхню критично важливу інфраструктуру», – заявили в ESET. «Ця нова кампанія Industroyer слідує за кількома хвилями атак, які були націлені на різні сектори в Україні».