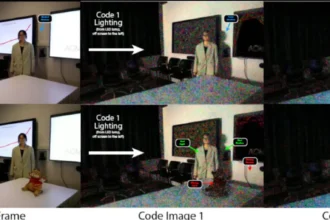

Корпорації Microsoft і Intel використовують глибинне навчання і нейронну мережу для виявлення шкідливих програм. Проект STAMINA (STAtic Malware-as-Image Network Analysis) перетворює зразки шкідливих програм у двомірні зображення з градаціями сірого, які можна аналізувати на основі їх унікальних критеріїв.

Дослідники з двох компаній спільно розробили новий підхід до виявлення шкідливих програм. Microsoft надала проекту STAMINA понад 2 мільйонів заражених файлів: 60% вибірок були використані для навчання алгоритму глибокої нейронної мережі (DNN), 20% були використані для перевірки DNN, а залишок з 20% були використані для перевірки ефективності STAMINA. Команда досягла показника точності в 99,07% у виявленні та класифікації зразків шкідливого ПЗ, при цьому показник помилкових спрацьовувань склав всього 2,58%.

“Як правило, глибокі нейронні мережі складно налаштувати. Тут використання перевірених в боях архітектур нейронних мереж, таких як Inception (для таких завдань, як класифікація зображень), дозволяє нам використовувати трансферне навчання, яке знижує навантаження на навчання глибокої нейронної мережі з нуля”, – пояснив фахівець Раві Сахіта з Intel.

Використання технологій глибокого навчання забезпечує більш широке розуміння і дозволяє класифікувати шкідливі програми відповідно до швидкості і масштабу шкідливого ПЗ, яке може бути створено за допомогою автоматизованих методів, допомагаючи експертам з безпеки відфільтрувати шум і зосередитися на загрозах, які складають найбільший ризик.

Однак даний тип систем також має деякі проблеми. Залежно від архітектури нейронної мережі вартість навчання і логічного висновку може бути вищою, ніж у традиційних, більш легких методів виявлення шкідливих програм.

STAMINA також не здатний “бачити” аспекти шкідливого ПЗ, які можуть бути виявлені тільки під час виконання, такі як розшифровка корисних даних в пам’яті або небажана активність (здирницьке ПЗ). Для вирішення даної проблеми Intel працює над перспективним дослідженням підходів, стійких до протидії, витяганням телеметрії з шаблонів виконання, а також телеметрії ЦП. Додаткові інформаційні потоки можуть бути об’єднані з методами глибокого навчання для усунення сліпих зон для кращої класифікації шкідливих програм.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як швидко знайти системні налаштування у Windows 10? – ІНСТРУКЦІЯ

Як допомогти Gmail розпізнавати спам та заблокувати небажані листи?

10 кращих додатків для обміну повідомленнями на Android

Як поділитися своїм місцезнаходженням з друзями на iOS і Android? ІНСТРУКЦІЯ

Як відформатувати текст у Google Таблицях? ІНСТРУКЦІЯ

Фішингову кампанію з використанням бренду Netflix виявили фахівці з кібербезпеки. Зловмисники розсилають користувачам листи з повідомленням про заборгованість і вимогою змінити платіжні дані для продовження підписки.

Також сервіс “Карти” від Google зараз активно удосконалюють, щоб полегшити розрізнення природних особливостей навколишнього середовища – щоб люди могли побачити з великою точністю, де розташовані гірські крижані шапки, пустелі, пляжі чи густі ліси. За даними Google, нові “Карти” будуть доступні у 220 країнах та окремих територіях, які зараз підтримуються програмою – “від найбільших мегаполісів до малих селищ”.

Зверніть увагу, щойно відкритий дослідниками P2P-ботнет уразив щонайменше 500 урядових та корпоративних серверів SSH протягом 2020 року. Фірма з кібербезпеки Guardicore опублікувала дослідження FritzFrog, однорангового (P2P) ботнету, який було виявлено за допомогою устаткування компанії з січня цього року.

До речі, Huawei підтвердила, що Android-пристрої її виробництва як і раніше будуть отримувати оновлення функціоналу та патчі безпеки. Як повідомили представники Huawei порталу Huawei Central, компанія продовжить оновлювати свої смартфони (в тому числі Honor) з передвстановленим магазином додатків Google Play і Huawei Mobile Services.

Microsoft випустила позапланове оновлення KB4578013, що виправляє дві уразливості підвищення привілеїв в сервісі віддаленого доступу (Windows Remote Access).