Дослідники безпеки в рамках свого дослідження вивчили, як користувачі вибирають PIN-коди для своїх мобільних пристроїв і як їх можна переконати в використанні більш безпечної комбінації номерів. Як виявилося, використання 6-значних PIN-кодів не набагато ефективніше 4-значних.

В ході експерименту користувачам Apple- і Android-пристроїв доручили встановити чотирьох- або шестизначні PIN-коди. Деякі учасники могли вільно вибирати PIN-код, тоді як іншим було дозволено вибирати тільки комбінації, не включені в чорний список. Якщо вони намагалися використовувати одну із заборонених комбінацій, то отримували відповідне попередження.

Фахівці використовували різні чорні списки, в тому числі ті, що вони витягли з iPhone в результаті іншого експерименту . Як виявилося, шестизначні PIN-коди не забезпечують набагато більшу безпеку, ніж чотиризначні.

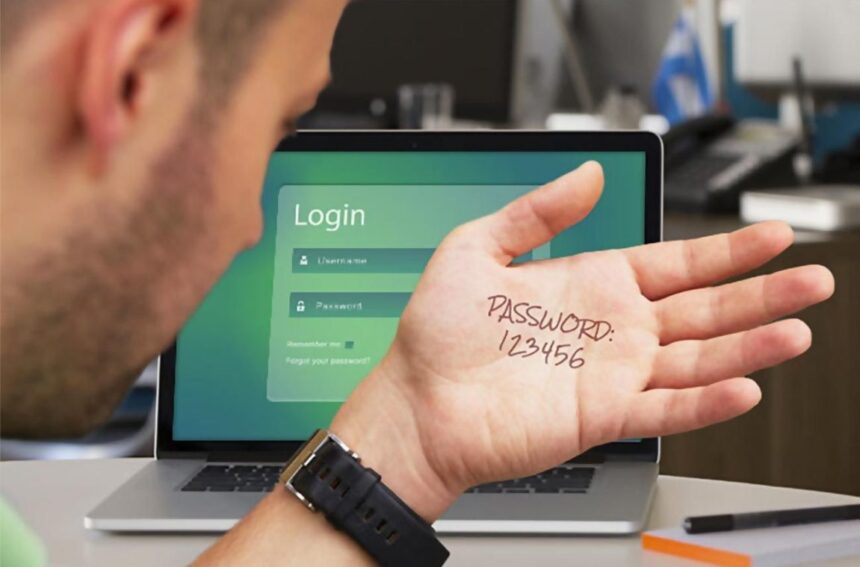

“З математичної точки зору, звичайно, є величезна різниця. Чотиризначний PIN-код можна використовувати для створення 10 тис. різних комбінацій, а шестизначний – для створення 1 млн. Однак користувачі вважають за краще певні набори чисел і використовують їх набагато частіше, наприклад, 123456 і 654321”, – пояснили експерти.

Як відзначили дослідники, “ідеальний” чорний список PIN-кодів повинен містити близько 1 тис. записів і трохи відрізнятися від списку Apple. Найбільш поширеними чотиризначними PIN-кодами виявилися 1234, 0000, 2580, 1111, 5555, 5683, 0852, 2222, 1212 і 1998, а шестизначними – 123456, 654321, 111111, 000000, 123123, 666666, 121212, 112233, 789456 і 159753.

Експерти мають намір представити результати своїх досліджень на конференції IEEE Symposium on Security&Privacy в Сан-Франциско (США) в травні 2020 року.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

- ЯК БЕЗПЕЧНО КОРИСТУВАТИСЯ ПУБЛІЧНИМ WI-FI? ПОРАДИ ДЛЯ ЗАХИСТУ ВАШИХ ДАНИХ

- ЗАХИСТ ЕКАУНТА В СОЦМЕРЕЖАХ: ЯК ЗАПОБІГТИ ВТРАТІ ДАНИХ?

- ЯК НАЛАШТУВАТИ ПРИВАТНІСТЬ У FACEBOOK? – ІНСТРУКЦІЯ

- ЧИМ ЗАГРОЖУЄ ВАМ СОЦІАЛЬНА ІНЖЕНЕРІЯ ТА ЯК НЕ СТАТИ ЖЕРТВОЮ “СОЦІАЛЬНОГО ХАКЕРА”?

- ЯК ВБЕРЕГТИСЯ ВІД ОНЛАЙН-ШАХРАЇВ ПІД ЧАС СПІЛКУВАННЯ У ДОДАТКАХ ДЛЯ ЗНАЙОМСТВ?

- СМАРТФОН ANDROID У ЯКОСТІ ЕЛЕКТРОННОГО КЛЮЧА БЕЗПЕКИ: ЯК НАЛАШТУВАТИ?

Нагадаємо, використовуючи реквізити платіжних карток громадян інших держав, зловмисник купував товари в Інтернет-магазинах. Далі продавав їх у соціальних мережах українцям.

Окрім цього, прогалини в безпеці знайдені в продуктах Amazon, Apple, Google, Samsung, Raspberry, Xiaomi, а також точках доступу від Asus і Huawei.

До речі, рекламні агенції, що надавали послуги з розміщення реклами, в тому числі на сайтах онлайн-кінотеатрів, своєю діяльністю забезпечували функціонування ресурсів з піратським контентом.

Також довгий час більшість користувачів вважали, що загроз для Linux значно менше, ніж для Windows чи macOS. Однак останнім часом комп’ютерні системи та додатки на базі цієї операційної системи все частіше стають об’єктами атак кіберзлочинців.