ESET повідомляє про виявлення шкідливого мобільного додатку для пристроїв Android, який використовувався для запуску DDoS-атаки.

“DDoS-атаки з мобільних пристроїв є досить рідкісним явищем. Як правило, вони запускаються через персональні комп’ютери або сервери. Однак зараз мобільні пристрої стають все більш потужними, а їх можливості швидко зростають. Тому разом зі збільшенням їх частки в загальному Інтернет-трафіку вони все частіше ставатимуть цілями кіберзлочинців з метою здійснення інших видів атак”, — каже Лукаш Стефанко, дослідник компанії ESET.

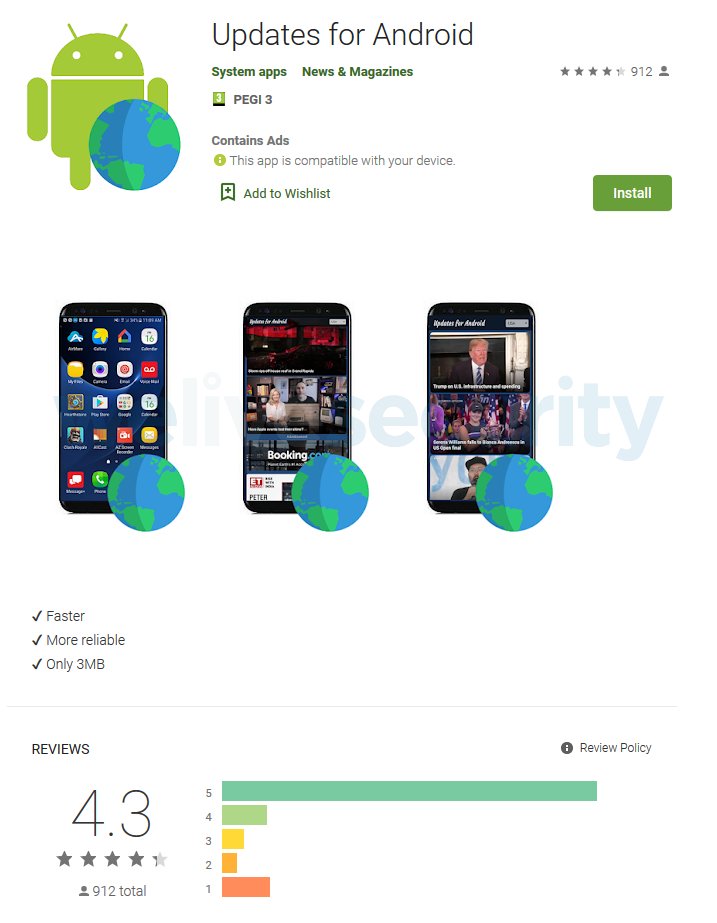

Додаток Updates for Android було вперше завантажено в магазин Google Play 09 вересня 2019 року. В оригінальній версії програми була відсутня функція завантаження JavaScript, яка використовувалася для здійснення DDoS-атаки. Вона була додана в більшість додатків як оновлення за два тижні до атаки. Програму було завантажено понад 50 000 разів, однак кількість оновлених програм до шкідливої версії невідома.

Кіберзлочинцям вдалося досягти понад п’ятдесяти тисяч інсталяцій додатку. Однак раніше кількість інсталяцій мобільного рекламного ПЗ могла досягати й мільйону до моменту виявлення. Це показує, що можна швидко побудувати потужний ботнет.

Для збору такої великої кількості користувачів зловмисники використовували веб-сайт i-Updater [.] Com, який позиціонується як “щоденні оновлення новин”. Варто зазначити, що сайт все ще працює, нема ніяких підстав для його видалення, оскільки сам сайт не є шкідливим.

Функціональні можливості шкідливого додатку

Updates for Android набув такої популярності через функцію відображення щоденних новин для користувача. Щоб уникнути підозр, додаток дійсно показував деякі новини, проте його основна функціональність полягала в отриманні команд із заздалегідь визначеного веб-сайту, який виконував функції командного сервера (C&C). Шкідливе програмне забезпечення перевіряло зв’язок з командним сервером кожні 150 хвилин і надавало йому ідентифікатор пристрою, що дозволяло контролювати кожен пристрій індивідуально.

На основі команд, які програма отримує з командного сервера, вона може відображати рекламу у браузері за замовчуванням у системі користувача (ця можливість поширюється за межами додатка), маскувати присутніть програми від користувача, приховуючи її іконку, а також виконувати віддалений JavaScript. Остання функція була використана для здійснення DDoS-атаки.

DDoS-атака починається з інфікованого пристрою, який отримує команду для завантаження скрипта зловмисника з цільовим доменом. Після завантаження скрипта пристрій починає відправляти запити на цільовий домен, поки командний сервер не надасть інший скрипт.

Варто зазначити, що виявити такий вид шкідливого ПЗ досить непросто, оскільки та сама техніка (звичайно, без завантаження зловмисного JavaScript) використовується десятками легітимних програм для Android. Це означає, що будь-яке звичайне виявлення на основі такого коду призведе до безлічі помилкових спрацювань.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗАХИСТИТИ GOOGLE ДИСК ЗА ДОПОМОГОЮ TOUCH ID АБО FACE ID?

ЯК НАЛАШТУВТАИ НОВИЙ ІНТЕРФЕЙС У НАСТІЛЬНІЙ ВЕРСІЇ FACEBOOK? – ІНСТРУКЦІЯ

ЯК ЗАБОРОНИТИ GOOGLE СТЕЖИТИ ЗА ВАМИ ЧЕРЕЗ WI-FI?

ЯК ВІДПРАВЛЯТИ SMS З КОМП’ЮТЕРА НА ТЕЛЕФОН? – ІНСТРУКЦІЯ ДЛЯ ANDROID

ЯК ОЧИСТИТИ ІСТОРІЮ В УСІХ МОБІЛЬНИХ БРАУЗЕРАХ? ІНСТРУКЦІЯ

ЯК КОРИСТУВАТИСЯ WHATSAPP З ДВОХ НОМЕРІВ? ІНСТРУКЦІЯ ДЛЯ ANDROID

Нагадаємо, фахівці ІБ-компанії Malwarebytes виявили нову шкідливу кампанію, під час якої зловмисники викрадають дані банківських карт користувачів за допомогою вбудованого в сайт шкідливого ПЗ.

Зверніть увагу, хакерська група Shiny Hunters заявила, що викрала 500 ГБ даних із депозиторіїв технічного гіганта Microsoft на платформі розробників GitHub, якою володіє компанія.

Також дослідники безпеки з компанії VPNpro проаналізували 20 найпопулярніших VPN-сервісів і виявили, що два з них містять уразливості, які зловмисники можуть проексплуатувати для перехоплення з’єднання з метою відправлення підроблених оновлень і встановлення шкідливих програм або крадіжки даних користувача.

Коли у Вас кілька облікових записів, тримати у голові усі паролі до них стає складно. Ви можете вдатися до простих комбінацій, однак це лише одна з багатьох помилок, які Ви можете допустити. Ознайомитеся із п’ятьма найпоширенішими помилками, до яких Ви можете вдатися під час створення та використання паролів.

До речі, купувати поганий ноутбук стає складніше, але те, що відрізняє найкращі ноутбуки від хороших ноутбуків, – це те, як вони врівноважують потужність, ефективність, портативність та комфорт. Як вибрати з-поміж кращих пропозицій, які вже є на ринку, читайте у статті.