Нову уразливість у Google Chrome виявили у движку Blink, на базі якого працює браузер. Вона відкривала шкідливим сайтам можливість встановлювати на вразливі комп’ютери під управлінням macOS, Windows, Linux і Chrome OS вірусні програми.

Ці програми в свою чергу дозволяли зловмисникам стежити за жертвою, копіювати інформацію із заражених пристроїв, а також змінювати дані облікових записів і навіть створювати нові, підміняючи ними справжні, повідомляє AndroidInsider.

Згідно з офіційною інформацією, на цей момент не було зафіксовано жодного випадку експлуатації уразливості, а тому Google рекомендує не турбуватися, а просто встановити останнє оновлення безпеки. Воно вже доступне для завантаження користувачам настільної версії браузера, в якій і була виявлена прогалина. А ось власникам мобільних пристроїв турбуватися ще не варто – вони і так знаходяться в цілковитій безпеці.

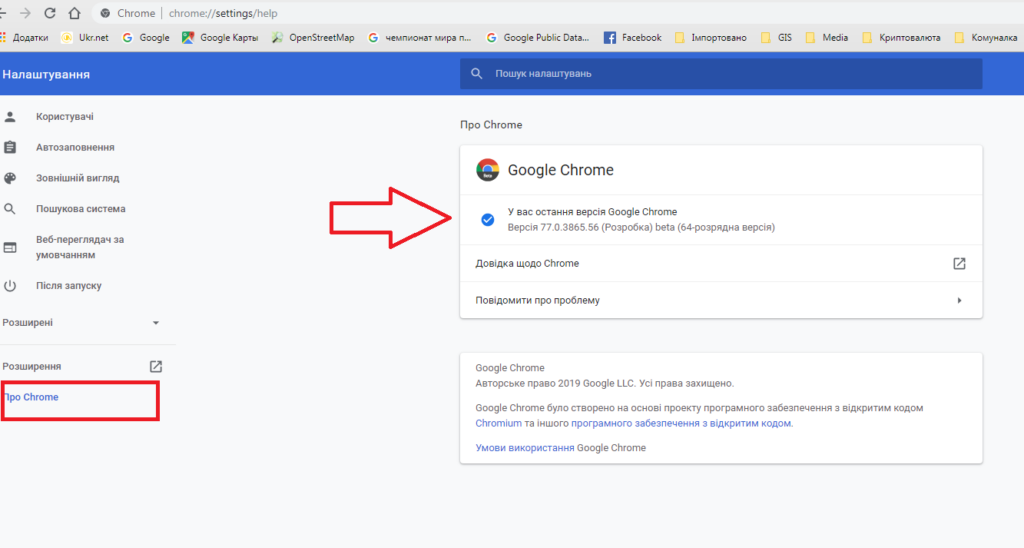

Найімовірніше, оновлення Google Chrome, що виправляє уразливість, вже було завантажено на Ваш комп’ютер автоматично. Браузер робить це, щоб заощадити час. Проте, підтвердження установки завжди залишається за користувачем.

Як оновити Google Chrome?

Щоб завершити процес оновлення, відкрийте Google Chrome на своєму комп’ютері, перейдіть у вкладу контекстного меню (три вертикальні крапки в правому верхньому куті) і натисніть на кнопку установки оновлення, яке там з’явилася. Після перезавантаження браузера всі зміни вступлять в силу, і Вам більше не доведеться хвилюватися про небезпеку зараження.

Досить примітно, що уразливість в Chrome виявили не штатні співробітники Google, а сторонні дослідники у галузі кібербезпеки. Вони продали дані про помилку у движку Google Chrome, яка робила браузер вразливим для вірусного ПЗ, за 5500 доларів.

Досить примітно, що уразливість в Chrome виявили не штатні співробітники Google, а сторонні дослідники у галузі кібербезпеки. Вони продали дані про помилку у движку Google Chrome, яка робила браузер вразливим для вірусного ПЗ, за 5500 доларів.

Нагадаємо, що Facebook піймали на зборі інформації про системні бібліотеки користувачів і її завантаженні на сервери компанії.

Також Google збільшила кількість часу, який необхідний новій програмі Android, щоб пройти процедуру затвердження Play Store.

Стало відомо про одну з найбільших в історії кібератак на власників iPhone. За їх даними, зловмисники зламали низку сайтів і з їх допомогою заражали iOS-пристрої шкідливим ПЗ через уразливості нульового дня в операційній системі.

Окрім цього, Apple визнала конструктивний недолік у деяких моделях Apple Watch, що може призвести до розтріскування екрана, і запустила програму заміни для постраждалих користувачів. Apple або уповноважені постачальники послуг безкоштовно замінять екран на відповідних моделях.

Шкідливе ПЗ XMrig для майнінгу криптовалют, раніше помічене тільки на пристроях від компанії ARM, змінило вектор атак і націлилось на системи Intel.