Програми-вимагачі на сьогодні є одним з найбільш розповсюджених вірусів. Як розшифрувати файли безкоштовно та не платити шахраям, використовуючи спеціальні утиліти, розповіли працівники компанії Avast.

Є чотири інструменти для видалення програм-вимагачів та дешифровки файлів: Alcatraz Locker, CrySiS, Globe і NoobCrypt.

У цій статті ми розповімо де їх можна завантажити та як ними скористатися.

Alcatraz

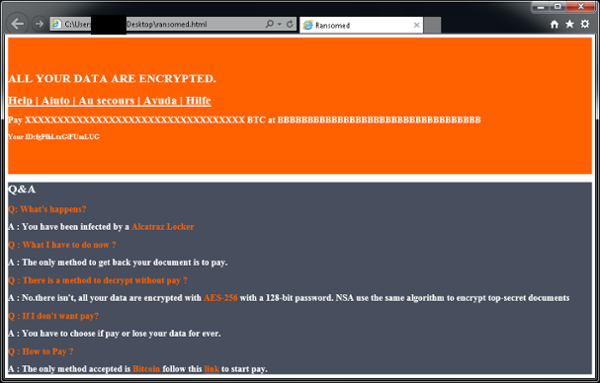

Alcatraz Locker – програма-вимагач, вперше виявлена в середині листопада 2016 року. Файли, заблоковані нею, мають розширення .Alcatraz. Коли вони зашифровані, з’являється подібне повідомлення, яке розташоване в файлі ransomed.html на робочому столі зараженого комп’ютера:

Вимагач шифрує файли, використовуючи вбудовані функції Windows (API-інтерфейс шифрування). Програма шифрує всі файли, які може.

Згідно з повідомленням шифрувальника, єдиним способом повернути свої дані є виплата 0,3283 біткоїна. Але тепер повернути доступ до файлів можна безкоштовно, скориставшись інструментом Avast для дешифрування Alcatraz. Існування 30-денного обмеження, про який йде мова в повідомленні з вимогою грошей – ще один обман: розшифрувати свої документи можна в будь-який час, навіть через 30 днів.

CrySiS

Програма CrySiS (відома також як JohnyCryptor і Virus-Encode) відома з вересня 2015 року. Використовує сильні алгоритми шифрування AES і RSA. Також особливість полягає в тому, що вона містить список файлових розширень, які не піддаються розширенню.

Заблоковані файли виглядають наступним чином: <оригінальна-назва_файлу>.id-<номер>.<е[email protected]>. <Розширення>.

В результаті імена зашифрованих файлів можуть виглядати так:

• [email protected]

• [email protected],

• [email protected],

• .{[email protected]}.lock

• {[email protected]}.CrySiS

Після блокування файлів програма-вимагач відображає повідомлення, яке описує спосіб повернення доступу до зашифрованих даних. Це повідомлення також міститься в файлі під назвою “Decryption instructions.txt”, “Decryptions instructions.txt” або “README.txt” на робочому столі зараженого ПК.

Globe

Дана програма, яка існує приблизно з серпня 2016 року, написана на мові Delphi і зазвичай упакована UPX. Деякі варіанти також упаковані за допомогою Nullsoft.

В розпакованому бінарному вигляді програма являє собою глобальний інтерфейс “Налаштування”, в якому автор вимагача може вносити деякі зміни в її характеристики. Наприклад, змінювати розширення зашифрованих файлів; змінювати повідомлення з вимогою грошей, що має формат HTML; вмикати і вимикати шифрування імен файлів; вмикати перевірку пісочниць (VirtualBox, VirtualPC, Vmware, Anubis); вмикати автозапуск шкідливої програми; вмикати видалення вірусом точок відновлення та інше.

Так як зловмисники можуть змінювати програму, то існує безліч різних варіантів створення зашифрованих файлів з різноманітними розширеннями.

Ось кілька прикладів створених розширень:

• .globe

• .GSupport3

• [email protected]

• .zendrz

• [email protected]

• .MK

Не потрібно платити вимагачам – можна просто скористатися спеціальною утилітою.

NoobCrypt

NoobCrypt, який відкрили влітку 2016 року, написаний на мові C# і використовує алгоритм шифрування AES256. Програма має графічний інтерфейс, який відображається після блокування доступу до файлів.

Даний екран з вимогою викупу – дивна суміш повідомлень. Наприклад, він вимагає виплатити певну суму в доларах Нової Зеландії (NZD), але кошти пропонує перевести на адресу в системі Bitcoin. У той же час текст з гордістю заявляє, що програма “створена в Румунії”.

Для дешифрування NoobCrypt можна скористатися спеціальним інстументом для дешифрування.

Також пропонуємо ознайомитися з кількома порадами, як не стати жертвою програми-вимагача:

- Перш за все, переконайтесь, що на всіх ваших пристроях встановлений антивірус;

- Будьте обережні при відкритті посилань і підозрілих вкладень в пошті, а також при завантаженні матеріалів з Інтернету;

- Переконайтеся в надійності відправника повідомлення;

- Завантажуйте програмне забезпечення лише з довірених сайтів;

- Необхідно також виконувати регулярне і правильне резервне копіювання своїх даних;

- Зберігайте резервні копії даних віддалено, інакше вони можуть також бути заблоковані шкідливим ПЗ.