Експерти виявили нову активність групи хакерів LuckyMouse. Зокрема для інфікування пристроїв група використовує набір інструментів SysUpdate. Цілями цієї шкідливої кампанії, яка отримала назву EmissarySoldier, стали державні та дипломатичні установи, а також приватні компанії.

Протягом декількох останніх років державні установи у всьому світі стикнулися з низкою значних викликів: швидка цифровізація усіх сфер життя, пандемія COVID-19, яка спричинила масовий перехід на віддалений режим роботи, кібершпигунство, програми-вимагачі та постійні атаки на ланцюги постачання. Однак протягом декількох останніх років найбільш серйозним випробуванням для кібербезпеки державних організацій є APT-групи, які поширюють надскладні загрози.

Однією з таких груп є LuckyMouse, яка стала відомою через здійснення цілеспрямованих атак на великі організації у всьому світі. Для інфікування користувачів зловмисники компрометують веб-сайти, які, ймовірно, відвідуються жертвами. Крім цього, LuckyMouse здійснюють сканування мережі для пошуку уразливих серверів, до яких можна отримати доступ через Інтернет. Після компрометації машин кіберзлочинці розгортають на них один зі своїх шкідливих інструментів.

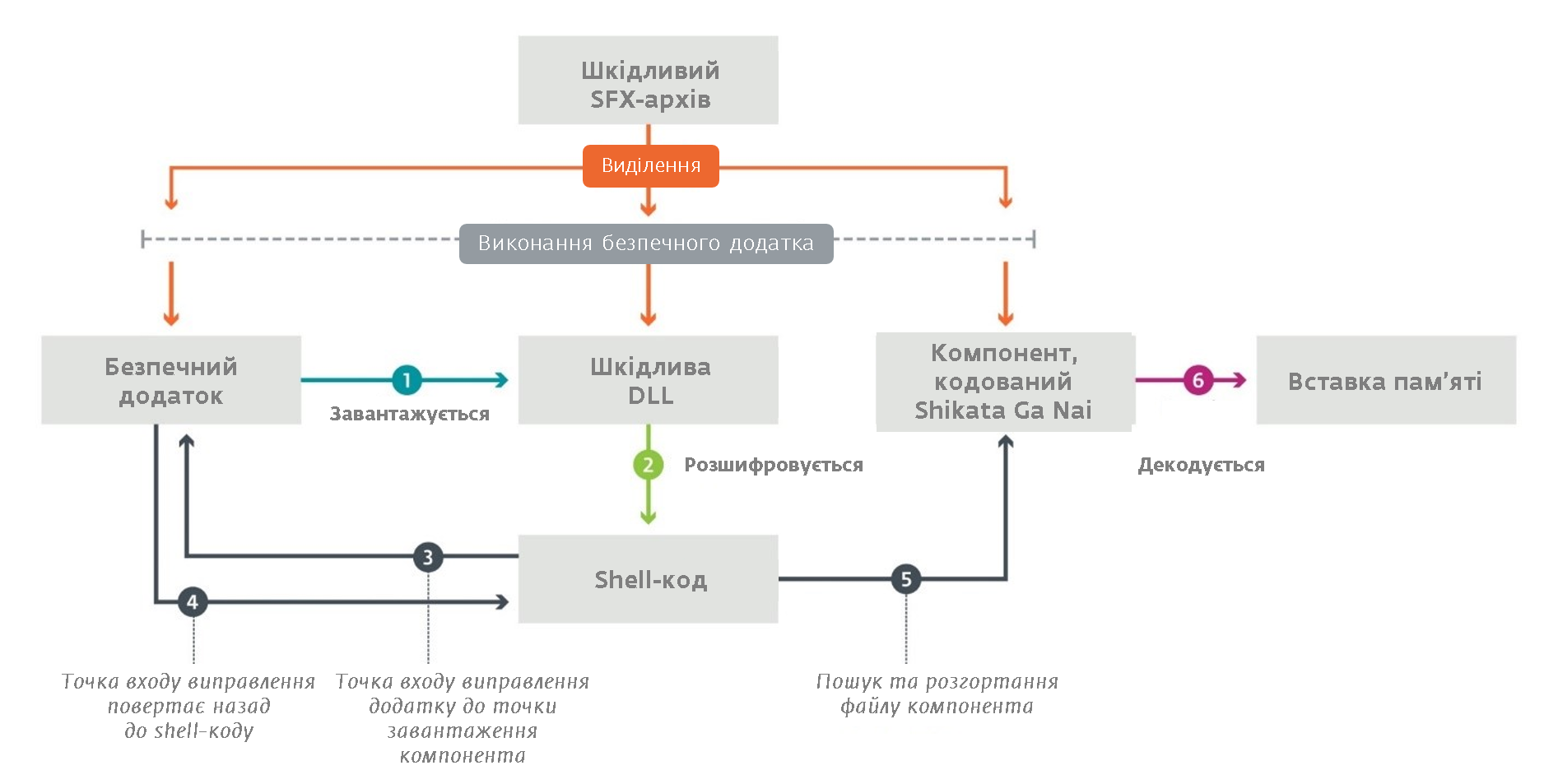

Під час дослідження діяльності цих зловмисників спеціалісти ESET проаналізували набір інструментів SysUpdate, перші зразки якого були виявлені ще у 2018 році. З того часу кіберзлочинці постійно вдосконалювали власні інструменти та розширювали їх функціонал. У поточній версії інструментів LuckyMouse використовується три компоненти: легітимний додаток, який уразливий до компрометації DLL, спеціальна DLL, яка завантажує компонент, а також бінарний компонент.

Дослідники також виявили, що на деяких скомпрометованих пристроях працював Microsoft SharePoint, до якого можна отримати доступ через Інтернет. У 2019 та 2020 роках у цій програмі було виявлено кілька уразливостей віддаленого виконання коду. І хоча доказів використання цих експлойтів поки немає, компоненти LuckyMouse розгорталися через ті ж інформаційні служби Інтернету (IIS), які обслуговують Microsoft SharePoint.

У зв’язку з небезпекою подальшого поширення цього шкідливого програмного забезпечення необхідно забезпечити захист серверів, доступ до яких можна отримати через Інтернет. Крім цього, для своєчасного виявлення підозрілих процесів варто використовувати EDR-рішення.

Більш детальна інформація про кіберзагрози та ризики для державних установ, а також рекомендації для захисту доступні за посиланням.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як видалити обліковий запис Facebook? – ІНСТРУКЦІЯ

Як синхронізувати вкладки між різними браузерами? – ІНСТРУКЦІЯ

Як зменшити цифровий слід та захистити особисті дані? ПОРАДИ

До речі, китайського виробника розумних телевізорів Skyworth викрили в шпигунстві за користувачами. Кожні 10 хвилин апарат сканував приміщення з метою пошуку інших пристроїв, підключених до мережі Wi-Fi.

Також фахівець компанії ESET Джейк Мур виявив проблему, коли попросив свою восьмирічну дочку протестувати надійність функції розблокування iPhone за допомогою смарт-годинника Apple Watch, що дозволяє розблокувати смартфон при носінні захисної маски. Дівчинка наділа маску і негайно отримала доступ до татового iPhone, просто змахнувши вгору екран.

Apple випустила нову версію операційної системи iOS для iPhone та iPad. Вона додасть на пристрої низку нових функцій, але головні нововведення стосуються приватності користувачів та захисту їхніх персональних даних.

Окрім цього, зловмисники стали частіше використовувати документи Microsoft Excel (версії 4.0) для поширення шкідливих програм, таких як ZLoader і Quakbot.