Шкідник-вимагач FTCODE знову проявив активність, але тепер він ще й має нові можливості крадіжки інформації, орієнтовані на браузери та сервіси електронної пошти.

Вперше помічений у 2013 році компанією Sophos шкідник, який вважають інструментом для роботи російських хакерських груп, викликав інтерес у дослідників завдяки його опорі на PowerShell – мові сценаріїв Microsoft, розробленій для автоматизації завдань та управління мережею, пише ZDNet.

Ранні версії цього зловмисного ПЗ були орієнтовані на російськомовних жертв, але з моменту його створення оператори шкідника розширили свій оперативний простір, включивши до нього аудиторії з іншими мовами. У жовтні 2019 року викупне програмне забезпечення було пов’язане з фішинг-кампаніями та кампаніями електронної пошти, націленими на італійських користувачів, через документи, що містять зловмисні макроси, що є розповсюдженим способом для кібератак з розгортанням експлойтів.

За даними дослідників Zscaler ThreatLabZ , зловмисне програмне забезпечення зараз завантажується через VBScript, але все ще базується на PowerShell.

“Кампанія вимагача FTCODE швидко змінюється”, – говорить команда. “Завдяки мові сценаріїв, на якій він написаний, він надає численні переваги суб’єктам загроз, дозволяючи їм легко додавати або видаляти функції або робити налаштування набагато простіше, ніж це можливо для традиційних зловмисних програм”.

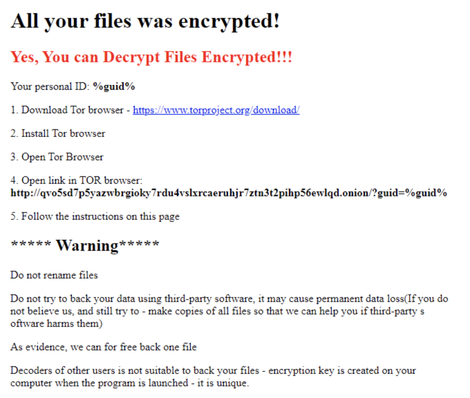

Як видається, остання версія зловмисного програмного забезпечення 1117.1 потрапляє на заражені машини тим же шляхом, що і раніше – через документи, що містять макроси. Однак ці макроси містять посилання на VBScripts, які розгортають FTCODE на базі PowerShell, замасковані у JPEG-файлі, який знаходиться в папці%% temp% Windows. Багато в чому FTCODE діє як типовий троян-вимагач. Основна системна інформація збирається та надсилається на командно-контрольний сервер (C2), а потім з нього надсилається команда через файл ярликів у папці запуску, яка виконується при перезавантаженні. Потім FTCODE сканує заражену систему на наявність на накопичувачі щонайменше на 50 кілобайт вільного місця та розпочинає шифрування файлів із розширеннями, включаючи .das, .rar, .avi, .epk та .docx. Потім вивішується вимога сплатити викуп. Дослідники з Positive Technologies заявляють, що початкова сума викупу становить 500 доларів, але з часом збільшується.

Остання версія зловмисного програмного забезпечення також може вкрасти облікові дані браузера та електронної пошти, що є значним оновленням з часів попередніх версій. Інформація браузера Internet Explorer, Mozilla Firefox та Google Chrome, а також облікові дані Microsoft Outlook та Mozilla Thunderbird можуть бути викрадені та відправлені операторам зловмисного програмного забезпечення через C2. Викрадені дані шифруються base64 та надсилаються через HTTP POST-запит, як це відмітила компанія Positive Technologies. Дослідники додають у своєму звіті, що дане шкідливе програмне забезпечення може також встановити завантажувач JasperLoader, який може використовуватися для розгортання додаткових шкідливих навантажень. У відповідних новинах у вівторок Safebreach Labs повідомила про завершення розслідування щодо того, як це викупне програмне забезпечення може використовувати файлову систему Microsoft Windows Encrypting File (EFS) для шифрування та блокування ПК.

Розробивши концепційний варіант зловмисного програмного забезпечення та успішно симулючи максимально реалістичні атаки, дослідники протестували свої зразки викупних програм на трьох популярних типах антивірусного програмного забезпечення, жоден з яких не зміг зупинити загрозу. Загалом 17 постачальників ПЗ та сервісів в галузі кібербезпеки отримали звіти Proof-of-Concept (PoC), більшість з яких зараз випустили проактивні оновлення програмного забезпечення до того, як така атака буде використана в реальності.

Нагадуємо, що увімкнення функції двоетапної аутентифікації для облікового запису Google дозволить підвищити рівень безпеки Вашого облікового запису. Як це зробити за допомогою iPhone, читайте у статті.

Зверніть увагу, виявили нову фішингову атаку на користувачів WhatsApp – шахраї поширювали за допомогою популярного месенджера повідомлення про те, що Adidas святкує ювілей і дарує футболки і взуття.

Також фірма Malwarebytes, що спеціалізується на кібербезпеці, заявляє, що знайшла попередньо встановлене китайське шкідливе програмне забезпечення на деяких телефонах, закупівлі яких частково фінансуються урядом США.

Microsoft опублікувала рекомендації з безпеки щодо вразливості Internet Explorer (IE), які зараз експлуатуються в реальності – так званий “нульовий день”

Окрім цього, викрили злочинну групу у зламі ліцензійних систем захисту стоматологічного програмного забезпечення – зловмисники спеціалізувалася на зламі програмного забезпечення стоматологічних 3D-сканерів.