Нелегко зберегти безпеку в Інтернеті, але Google працює над тим, щоб налагодити вирішення деяких проблем з захистом даних. Нещодавно компанія оголосила, що вигадала спосіб, який дозволить користувачам перетворити будь-який смартфон Android на ключ безпеки для свого облікового запису Google, пише 9to5Google.

Що потрібно для використання телефону Android як ключа безпеки?

Існує кілька основних вимог щодо використання телефону як ключа безпеки. Проте основною умовою є те, що це працює лише для Вашого облікового запису Google. Хоча фізичні ключі безпеки часто можуть використовуватися для інших служб.

Ось що Вам потрібно для початку:

- Телефон на Android з підтримкою Android 7.0 Nougat або вище;

- ОС Windows, ОС Chrome або комп’ютер з комп’ютером Mac з Bluetooth та Google Chrome.

Як використовувати смартфон на Android як ключ безпеки для Google?

- Доступ до свого облікового запису Google.Перше, що потрібно зробити, це отримати доступ до свого облікового запису Google. Для цього увійдіть туди через Google Chrome з комп’ютера з ОС Windows, Mac або Chrome. Технічно будь-який веб-переглядач може бути використаний з цією метою, але Chrome є єдиним, який наразі підтримує ключі безпеки, інтегровані у смартфони.Зайшовши до екаунта, перейдіть на сторінку myaccount.google.com/security.

- Активуйте двоетапну перевірку.Далі потрібно увімкнути двоетапну перевірку в обліковому записі. Для цього потрібно додати основний метод перевірки. Це може бути код, надісланий на номер телефону через SMS або інший метод, наприклад, Google Prompt.

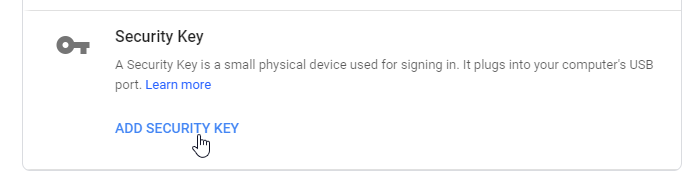

- Додайте свій телефон як ключ безпеки.Після ввімкнення двоетапної перевірки можна додати свій смартфон як ключ безпеки. Для цього потрібно прокрутити сторінку вниз до розділу під назвою Налаштувати альтернативний другий крок і натиснути “Додати ключ безпеки”. Звідси Ви побачите список сумісних пристроїв Android, які прикріплені до Вашого облікового запису. Після вибору потрібного пристрою буде запропоновано додати цей телефон Android як ключ безпеки.

- Переконайтеся, що Bluetooth & Location включено.

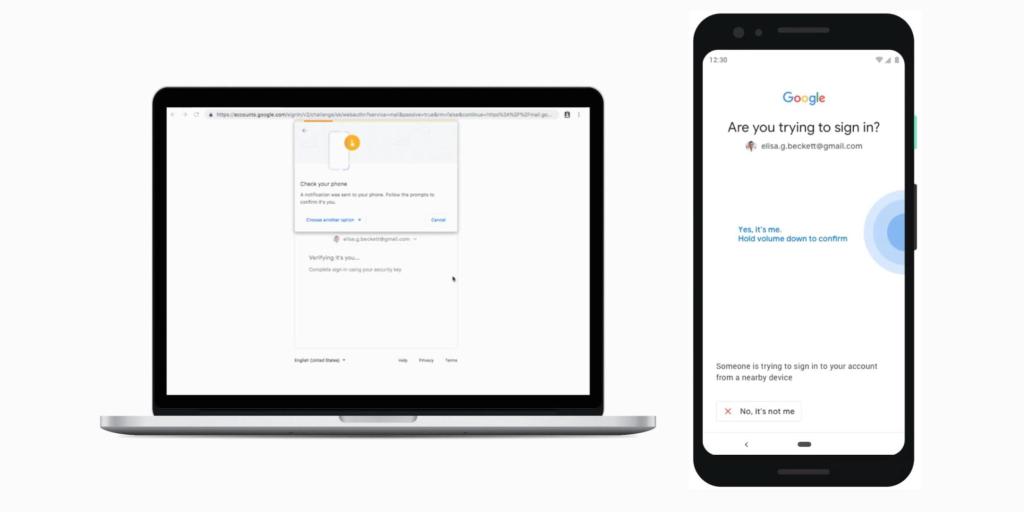

Після додавання, єдине, що потрібно зробити на своєму телефоні, – це ввімкнення параметрів Bluetooth і Location. Хоча Ваш телефон і комп’ютер не потрібно встановлювати в парі, ці налаштування Google потрібно ввімкнути, щоб забезпечити близьке розташування двох частин обладнання. Щоразу, коли Ви входите, на Вашому телефоні з’явиться запит, який попросить вас утримувати кнопку гучності, щоб підтвердити Вашу особу.

Нагадаємо, практично кожен Ваш обліковий запис може бути зламаний. Після численних та широко розповсюджених витоків інформації більшість технологічних компаній стали замислюватися над тим, щоб виробити якийсь мінімальний стандарт безпеки. Цей стандарт передбачає, що паролі поступово відійдуть в минуле, а необхідні дані (PIN-коди, біометричні дані) не будуть розповсюджуватися Інтернетом. Як скористатися функцією двофакторної аутентифікації на усіх можливих пристроях та еканутах, читайте тут.

Нагадаємо, практично кожен Ваш обліковий запис може бути зламаний. Після численних та широко розповсюджених витоків інформації більшість технологічних компаній стали замислюватися над тим, щоб виробити якийсь мінімальний стандарт безпеки. Цей стандарт передбачає, що паролі поступово відійдуть в минуле, а необхідні дані (PIN-коди, біометричні дані) не будуть розповсюджуватися Інтернетом. Як скористатися функцією двофакторної аутентифікації на усіх можливих пристроях та еканутах, читайте тут.

Також втрата даних є однією із найбільш серйозних проблем для кожного підприємства. Одним з ефективних способів уникнення втрати важливих файлів корпоративних користувачів є резервне копіювання. Три ключові параметри, які слід врахувати перед здійсненням резервного копіювання, Ви знайдете тут.

Окрім цього, у популярному VPN-додатку Shimo Helper Tool для Мас знайдено низку небезпечних уразливостей, які надають можливість підвищити права на системі до рівня суперкористувача.