Щойно виявлений зразок зловмисного програмного забезпечення Emotet здатен поширюватися незахищеними мережами Wi-Fi, які розташовані поруч із зараженим пристроєм, діючи за принципом “черв’яка”.

Якщо зловмисне програмне забезпечення може поширюватись на довколишні мережі Wi-Fi, то через них заражаються підключені до них пристрої – це тактика, яка може швидко перерости власне спосіб поширення Emotet, зазначають незалежні дослідники. Нова розробка особливо небезпечна для вже розповсюдженого зловмисного програмного забезпечення Emotet, яке з моменту повернення у вересні отримало нові тактики ухилення та соціальної інженерії з метою викрадення облікових даних та розповсюдження троянів жертвам (на зразок трояна під назвою “United Nations)”, повідомляє на Threatpost.

“З цим нещодавно відкритим типом завантажувача, який використовує Emotet, новий потенціал загрози підвищує можливості Emotet”, – сказав Джеймс Квін, дослідник загроз і аналітик зловмисного програмного забезпечення для Binary Defense, під час презентації результатів аналізу в минулу п’ятницю. – Раніше вважалося, що шкідник поширюється лише через спам та заражені мережі, але Emotet може використовувати цей тип завантажувача для поширення по довколишніх бездротових мережах, якщо мережі використовують незахищені паролі або взагалі без пароля.”

У той час як дослідники помітили, що бінарний файл розповсюдження за допомогою Wi-Fi вперше зафіксований 23 січня 2020 року, вони заявили, що виконуваний файл має часову позначку 16.04.2018, натякаючи на те, що розповсюдження шкідника за допомогою Wi-Fi працює непомітно майже два років. Частково це може бути пов’язано з тим, що бінарний файл як такий, розповсюджується по мережах нечасто. як вважають дослідники, оскільки це вперше вони бачили це, незважаючи на тривале відстеження Emotet після його повернення у 2019 році.

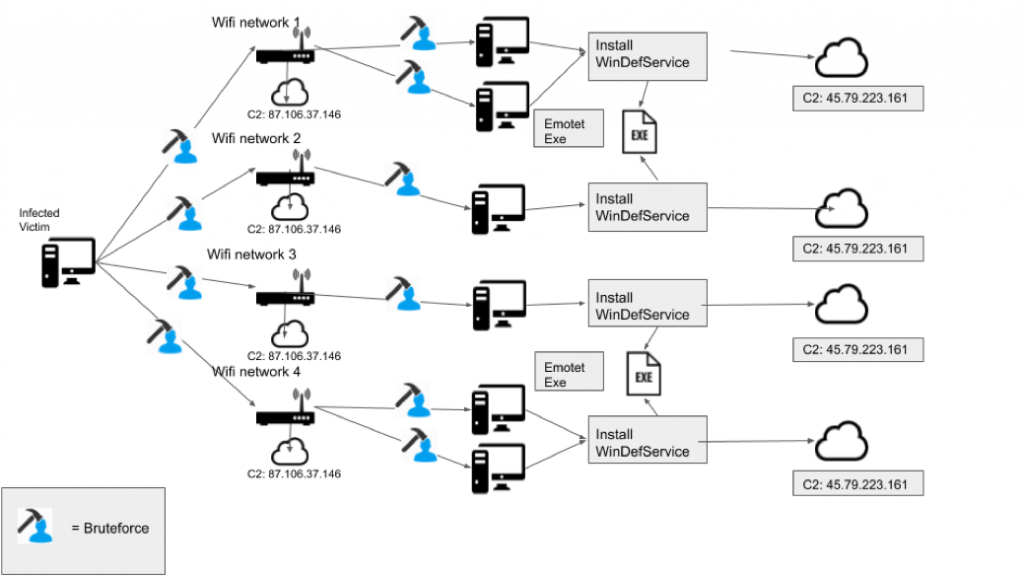

Зразок Emotet спочатку заражає початкову систему саморозпаковується файлом RAR, що містить два бінарні файли (worm.exe та service.exe), які використовуються для поширення Wi-Fi. Після того, як файл RAR розпакується, Worm.exe виконується автоматично.

Бінарний файл worm.exe негайно починає сканувати та аналізувати бездротові мережі, щоб спробувати поширитись на інші мережі Wi-Fi. Для цього Emotet використовує інтерфейс wlanAPI. wlanAPI – одна з бібліотек, що використовується вбудованим інтерфейсом програмування Wi-Fi (API) для управління профілями бездротової мережі та бездротовими мережевими з’єднаннями.

Після отримання контролю за Wi-Fi зловмисне програмне забезпечення викликає WlanEnumInterfaces – функцію, яка перераховує всі мережі Wi-Fi, які зараз доступні в системі жертв. Функція повертає перелічені бездротові мережі в ряд структур, які містять всю пов’язану з ними інформацію (включаючи їх SSID, сигнал, шифрування та метод автентифікації мережі).

Як тільки дані для кожної мережі були отримані, зловмисне програмне забезпечення переходить до з’єднання з “грубими циклами”. Зловмисники використовують пароль, отриманий із “внутрішніх списків паролів” (незрозуміло, як воно отримує внутрішній список паролів) для спроби встановити з’єднання. Якщо з’єднання не вдалося, функція закінчується і переходить до наступного пароля зі списку паролів.

Якщо пароль правильний, а з’єднання успішне, зловмисне програмне середовище робить паузу протягом 14 секунд перед тим, як надіслати HTTP POST на його сервер команд і управління (C2) на порт 8080, і встановить з’єднання з мережею Wi-Fi.

Потім бінарний файл починає підбирати та вводити паролі для всіх користувачів (включаючи будь-які облікові записи адміністратора) у щойно зараженій мережі. Якщо будь-яка з цих спроб виявляється успішною, worm.exe встановлює інший бінарний файл – service.exe, на заражені пристрої. Для маскування під системні програми бінарний файл встановлюється під виглядом “Windows Defender System Service” (WinDefService).

“За допомогою буферів, що містять або список усіх імен користувачів, які успішно застосовуються, і їхні паролі, або обліковий запис адміністратора та його пароль, worm.exe тепер може розпочати поширення service.exe на інші системи”, – заявили дослідники. “Service.exe – це заражене корисне навантаження, встановлене на віддалених системах програмою worm.exe. Цей бінарний файл має часову позначку PE 23.01.2020 р., яка була датою, коли його вперше було знайдено Binary Defense. “

Після того, як service.exe встановлений і передає дані на C2, він починає скидати вбудований виконуваний файл Emotet. Таким чином зловмисне програмне забезпечення намагається заразити якомога більше пристроїв.

Emotet, який стартував як банківський троян у 2014 році та постійно розвивався, перетворюючись на механізм доставки для шкідників “повного обслуговування”, може встановити цілий ряд зловмисних програм на машини жертв, включаючи інформаційні крадіжки, стеження за електронною поштою, механізми саморозповсюдження та викупні програми.

Зі свого боку, дослідники рекомендують блокувати цю нову методику розповсюдження Emotet , встановлюючи надійні паролів для захисту бездротових мереж.

“Стратегії виявлення цієї загрози включають активний моніторинг кінцевих точок встановлення нових служб та розслідування підозрілих служб або будь-яких процесів, що працюють із тимчасових папок та папок даних додатків профілю користувача”, – сказали вони. “Моніторинг мережі також є ефективним способом виявлення шкідника, оскільки комунікації незашифровані та є впізнавані зразки, які ідентифікують вміст повідомлення зловмисного програмного забезпечення.”

Нагадаємо, популярні поштові додатки для iOS і Android “обробляють” дані з поштових скриньок користувачів і потім продають створені на основі цієї інформації продукти клієнтам у сфері фінансів, туризму та електронної комерції.

Також фішинговий механізм створили двоє правопорушників для заволодіння криптовалютою. Під час виконання користувачем переказу криптовалюти відбувалася підміна криптогаманця отримувача, і гроші направлялись зловмисникам.

Окрім цього, зловмисник за допомогою системи онлайн-платежів банківських установ, які не є резидентами України, заволодів грошовими коштами українського банку.

Зверніть увагу, найбільш привабливою для хакерів мобільною операційною системою є Android. Так, 99% мобільних шкідливих програм виявляюють саме на пристроях під управлінням цієї ОС, йдеться у звіті з кібербезпеки мобільних пристроїв за 2019 рік компанії ESET.

До речі, образливі та провокативні повідомлення, знущання в коментарях, навмисне створення конфліктних ситуацій — все це типові прояви тролінгу в Інтернеті. Часто юні користувачі не в змозі боротися з цим самостійно, а батьки не розуміють що це та як захистити власну дитину. Як знизити тиск на підлітка, який вже став жертвою тролінгу в Мережі, а також уникнути цього, читатйте у статті.