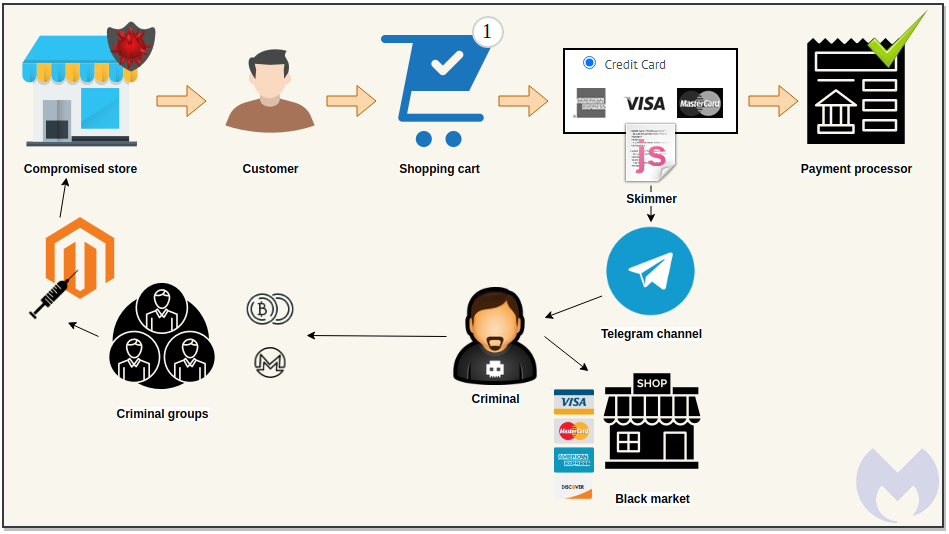

Фахівці в сфері кібербезпеки помітили новий поворот в діяльності кіберзлочинців, пов’язаних з так званими операціями Magecart – атаками, спрямованими на розкрадання платежів клієнтів інтернет-магазинів.

Тепер зловмисники використовують зашифрований месенджер Telegram як канал для відправки викрадених даних кредитних карт на керуючі сервери.

Новий метод був виявлений ІБ-експертом, відомим як Affable Kraut, в ході аналізу шкідливого скрипта JavaScript, що представляє собою цифровий скімер. Цей скрипт збирає дані з полів введення і відправляє їх в закритий Telegram-канал. Вся інформація відправляється в зашифрованому вигляді, потім Telegram-бот публікує її в чаті.

Malwarebytes також вивчила скімер, ідентифікатор бота, Telegram-канал і запити API закодовані за допомогою алгоритму Base64.

Як зазначається, вилучення даних починається тільки в тому випадку “якщо поточний URL у браузері містить ключове слово, яке вказує на торговельний майданчик і коли користувач підтверджує покупку”. Потім платіжні дані відправляються як легітимному процесору платежів, так і кіберзлочинцям. Цей механізм дозволяє обійтися без інфраструктури для отримання даних, яка може бути заблокована захисними рішеннями або заблокована правоохоронними органами.

Також блокування підключення до Telegram стане тільки тимчасовим вирішенням проблеми, оскільки зловмисники можуть скористатися і іншими легітимними сервісами, що дозволяють приховати процес вилучення даних.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Чому варто дотримуватись максимальної приватності Вашого профілю і сторінки у соцмережах

10 кращих застосунків для Android та iOS, які допоможуть Вам у навчанні

Чому слід оновлювати програмне забезпечення? Поради

Як заблокувати небажаний контакт у Facebook? – ІНСТРУКЦІЯ

Як зупинити відстеження небажаними програмами Вашої точної геолокації? ІНСТРУКЦІЯ

Нове сімейство троянських шкідливих програм виявили фахівці з кібербезпеки. Загроза поширюється через шкідливі торенти та використовує численні прийоми, щоб отримати якомога більше криптовалюти від жертв, та при цьому уникнути виявлення.

Також компанії Apple і Google оголосили, що в майбутніх версіях операційних систем iOS і Android буде реалізована система відстеження поширення COVID-19, для використання якої раніше була потрібна установка окремого додатка.

Зверніть увагу, як з’ясували фахівці компанії Palo Alto Networks, найчастіше зловмисники імітують сайти Microsoft, Facebook, Netflix, PayPal, Apple, Royal Bank of Canada, LinkedIn, Google, Apple iCloud, Bank of America, Dropbox, Amazon і Instagram.

До речі, Apple випадково дозволила шкідливій програмі Shlayer працювати на macOS. Шкідливе ПЗ було замасковано під оновлення для Adobe Flash Player і пройшло необхідну верифікацію в Mac App Store.

Співробітники Mozilla провели нове дослідження, яке підтвердило, що історія переглядів браузера дозволяє ідентифікувати користувачів. Вони з’ясували, що більшість користувачів слідують звичними схемами перегляду веб-сторінок, і це дозволяє онлайн-рекламодавцям створювати їх точні профілі.