Масові розсилки на електронні поштові адреси державних органів України фішингових листів упродовж останніх кількох днів містять вкладення із шкідливим програмним забезпеченням або посиланнями на його завантаження. Щодня тематика підробних листів змінюється.

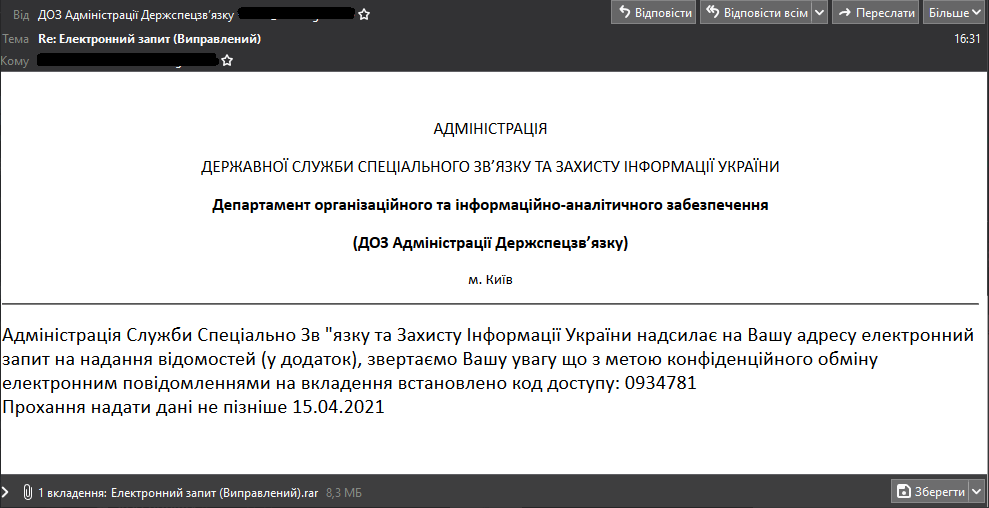

Так, зловмисники намагаються “упіймати на гачок” повідомленнями начебто від Адміністрації Держспецзв’язку – щодо надання відомостей, від “Нової пошти” – щодо відправлення вантажу, а також на тему НАТО, COVID-19, Bitcoin та ООС, повідомляє CERT-UA.

В усіх повідомленнях хакери намагаються змусити отримувачів відкрити додаток, який прикріплено до листа. Якщо Ви відкривали .EXE файл потрібно негайно перевірити факт наявності зазначених файлів та видалити їх.

“Листи щастя” від Держспецзв’язку

Особливості: архів містить програмне забезпечення Remote Utilities (hXXps://www.remoteutilities[.]com або hXXps://rmansys[.]ru).

Зазначена кібератака та інструменти, які в ній використовуються, подібні до кібератаки, яка відбулась 19.01.2021, 09.03.2021, 23.03.2021 і описана тут.

Інформація начебто від “Нової пошти”

За посиланням знаходиться архів, що містить шкідливе програмне забезпечення Agent Tesla.

Ознайомитись з описом цього сімейства шкідливого програмного забезпечення можна тут.

Фейкові “Виплати ветеранам АТО”

Масова розсилка фішингових листів з темою “Виплати ветеранам АТО”, які відправлялись з різних gmail адрес. Листи містили в собі начебто посилання на сайт mil.gov.ua, але насправді це різні скорочені посилання, які ведуть на сайт hXXp://gosloto[.]site/doc221/form_request.doc для завантаження Microsoft Word файлу “form_request.doc” (містить шкідливий код, що використовує вразливість CVE-2017-11882 ).

Цей файл після відкриття завантажує index333.txt за посиланням hХХp://name1d[.]site/index333.txt, який є виконуваним .ЕХЕ файлом – трояном SpyEyes. Відповідне шкідливе програмне забезпечення встановлює з’єднання з С2 сервером 31.42.185[.]63, збирає інформацію про комп’ютер жертви, передає та завантажує файли.

У разі виявлення зазначених листів ТЕРМІНОВО повідомляйте CERT-UA на пошту cert@cert.gov.ua, за телефоном (044)-281-88-05 (044)-281-88-25 (044)-281-88-01(цілодобово) або за допомогою форми на сайті https://cert.gov.ua/contact-us.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.