Як стало відомо, дослідники з конфіденційності і безпеки подали позов проти компанії Google. Причиною цього послугувало те, що технологічний гігант продовжує відстежувати людей, навіть коли використовується режим анонімного перегляду Google Chrome.

Сама назва “режим інкогніто” створює враження, що все, що Ви робите в мережі, не буде відстежено, але у Chrome Incognito ця функція виявилася не надійною.

Навіть при увімкненому режимі анонімного перегляду браузер Chrome все одно дозволить веб-сайтам збирати інформацію про Ваші звички, включаючи власні сервіси Google. Навіть більше, пошукова система Google продовжує відстежувати Вашу поведінку, потенційно пов’язуючи ці дані з Вашою IP-адресою, пише Forbes.

Як виправдовується Google?

На захист Google можна сказати, що компанія ніколи не стверджувала про повне відключення стеження у режимі анонімного перегляду.

У заяві компанія Google зазначила:

“Режим анонімного перегляду в Chrome дає Вам можливість переглядати Інтернет, не зберігаючи активність у Вашому браузері чи на пристрої. Як ми чітко зазначаємо кожного разу, коли Ви відкриваєте нову вкладку анонімного перегляду, веб-сайти можуть збирати інформацію про Вашу діяльність під час сеансу”.

Як покращити режим анонімного перегляду?

Не зважаючи на це, є деякі заходи, які можуть допомогти зберегти конфіденційність під час користування Інтернетом. У Chrome треба звернути увагу на деякі налаштування, щоб захистити конфіденційність Ваших звичок.

DNS через HTTP маскує веб-сайти, які Ви відвідуєте від інтернет-провайдера, а також від тих, хто випадково переглядає з’єднання.

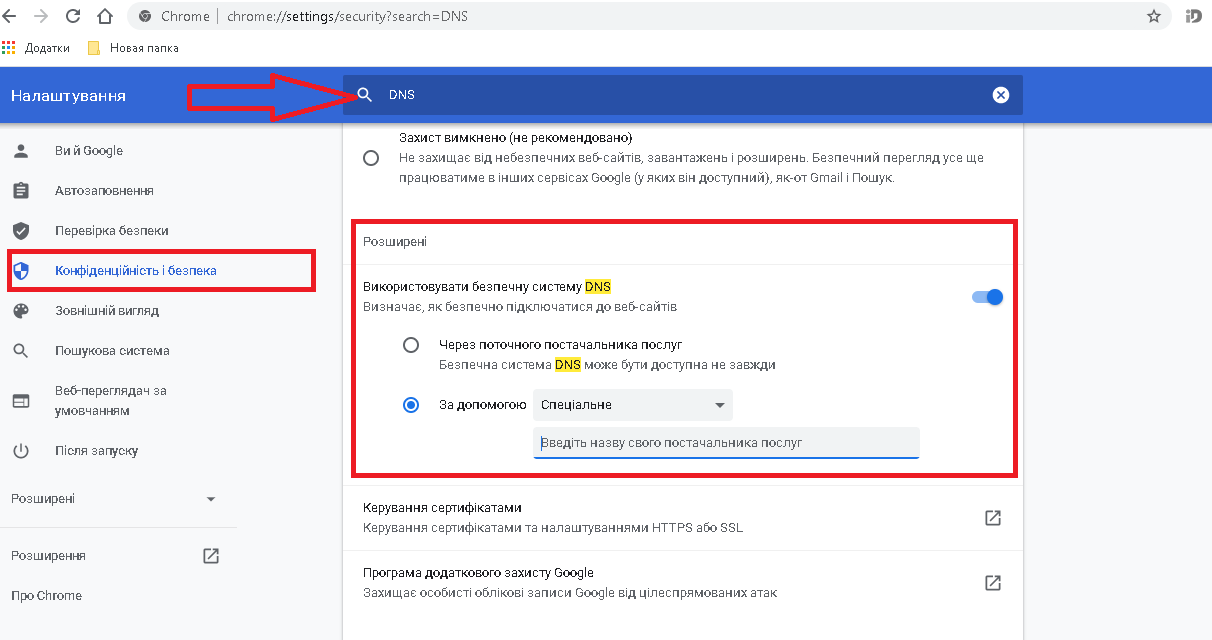

Щоб увімкнути цю функцію, відкрийте налаштування Chrome (“три крапки” – Налаштування – Конфіденційність і безпека) і знайдіть “DNS”.

Виберіть провайдера із меню „За допомогою” (OpenDNS – хороший вибір) і переконайтеся, що кнопка поруч із „За допомогою” була вибрана правильно.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як створити гостьову мережу Wi-Fi та навіщо вона потрібна?

Що таке зловмисне ПЗ? Все, що потрібно знати про віруси, трояни та програми-вимагачі

Як обмежити додаткам використання даних у фоновому режимі на Android? – ІНСТРУКЦІЯ

Як налаштувати автовидалення повідомлень у Telegram? – ІНСТРУКЦІЯ

Як заборонити сайтам надсилати Вам сповіщення у Chrome на Android? – ІНСТРУКЦІЯ

Нагадаємо, на VirusTotal були виявлені кілька зразків трояна XCSSET, які здатні працювати на пристроях з чипами Apple Silicon (M1). Троян вміє красти файли куки з Safari, інформацію з додатків Evernote, Skype, Notes, QQ, WeChat і Telegram, а також шифрувати файли і впроваджувати шкідливий JavaScript сторінки, що відкривається у браузері, за допомогою XSS-атаки

Окрім цього, у Google Play Маркет знайшли понад десять додатків, що завантажують троянську програму Joker. Ця шкідлива програма примітна тим, що таємно оформляє підписку на преміум-послуги. Вона також вміє перехоплювати SMS, красти конфіденційні дані і список контактів, встановлювати бекдор, генерувати фейковий відгуки, нав’язливо показувати рекламу

Також понад 10 різних APT-груп, які використовують нові уразливості Microsoft Exchange для компрометації поштових серверів, виявили дослідники з кібербезпеки. Дослідники ESET виявили наявність веб-шелів (шкідливі програми або скрипти, які дозволяють дистанційно управляти сервером через веб-браузер) на 5 тисячах унікальних серверах у понад 115 країнах світу.

До речі, хакери вигадали хитрий спосіб викрадення даних платіжних карток у скомпрометованих інтернет-магазина. Замість того, щоб надсилати інформацію про картку на контрольований ними сервер, хакери приховують її у зображенні JPG та зберігають на самому веб-сайті, з якого власне, і були викраденні дані.

А команда експертів змогла отримати доступ до камер відеоспостереження, встановлених в компаніях Tesla, Equinox, медичних клініках, в’язницях і банках. Фахівці опублікували зображення з камер, а також скріншоти своєї здатності отримати доступ суперкористувача до систем спостереження, які використовують в компанії Cloudflare і в штаб-квартирі Tesla.