Понад 10 різних APT-груп, які використовують нові уразливості Microsoft Exchange для компрометації поштових серверів, виявили дослідники з кібербезпеки.

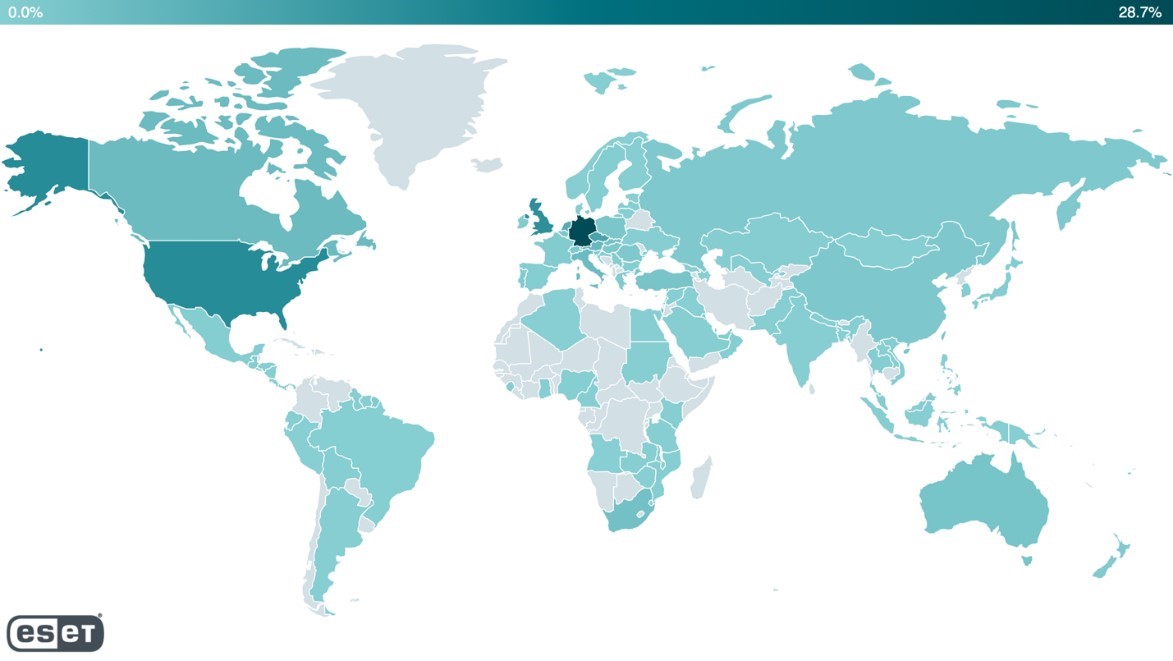

Зокрема, дослідники ESET виявили наявність веб-шелів (шкідливі програми або скрипти, які дозволяють дистанційно управляти сервером через веб-браузер) на 5 тисячах унікальних серверах у понад 115 країнах світу.

Чим небезпечні уразливості?

На початку березня Microsoft випустила оновлення для Exchange Server 2013, 2016 та 2019, які виправляють ряд уразливостей попередньої аутентифікації віддаленого виконання коду (RCE).

Уразливості дозволяють зловмисникові отримати контроль над будь-яким доступним сервером Exchange без потреби в облікових даних. Це робить сервери Exchange, підключені до Інтернету, особливо уразливими.

“На наступний день після виходу виправлень ми виявили, що багато зловмисників масово сканують та компрометують сервери Exchange. Цікаво, що всі вони є APT-групами, спрямованими на шпигунство, за винятком однієї групи, яка, ймовірно, пов’язана з відомою кампанією з майнінгу. Хоча надалі все більше кіберзлочинців, включаючи операторів програм-вимагачів, отримають доступ до експлойтів”, — коментує Матьє Фау, дослідник компанії ESET.

Спеціалісти ESET помітили, що деякі APT-групи використовували уразливості ще до виходу виправлень. “Це виключає можливість, що ці групи кіберзлочинців створили експлойт шляхом зворотної інженерії оновлень Microsoft”, — додає Матьє Фау.

Фахівці виявили понад 10 різних груп кіберзлочинців, які, ймовірно, використовували нові уразливості Microsoft Exchange RCE для інсталяції шкідливих програм, таких як веб-шели та бекдори, на поштові сервери жертв. У деяких випадках декілька груп зловмисників націлені на одну і ту саму організацію.

Групи хакерів та їх поведінка

Tick скомпрометувала веб-сервер ІТ-компанії зі Східної Азії. Як і у випадку з LuckyMouse та Calypso, зловмисники, ймовірно, мали доступ до експлойтів ще до виходу виправлень.

LuckyMouse скомпрометувала поштовий сервер урядової установи на Близькому Сході. Ця APT-група, ймовірно, мала експлойт як мінімум за день до виходу виправлень.

Calypso скомпрометувала поштові сервери урядових організацій на Близькому Сході та в Південній Америці. Зловмисники, ймовірно, мали доступ до «0-денних» експлойтів. Згодом оператори Calypso націлилися на додаткові сервери державних організацій та приватних компаній в Африці, Азії та Європі.

Websiic націлювались на 7 поштових серверів, які належать приватним компаніям в Азії та урядовій установі у Східній Європі.

Група Winnti скомпрометувала поштові сервери нафтової компанії та підприємства з виробництва будівельного устаткування в Азії. Група кіберзлочинців, ймовірно, мала доступ до експлойтів до виходу виправлень.

Tonto Team скомпрометувала поштові сервери закупівельної компанії та консалтингового підприємства, яке спеціалізується на розробці програмного забезпечення та кібербезпеці, у Східній Європі.

ShadowPad скомпрометувала поштові сервери розробника програмного забезпечення в Азії та компанії з нерухомості на Близькому Сході.

Cobalt Strike “Opera” інфікував близько 650 серверів у США, Німеччині, Великобританії та інших європейських країнах через кілька годин після виходу виправлень.

Бекдор IIS встановлювався через веб-шели, які використовуються в цих компрометаціях, на 4 поштових серверах в Азії та Південній Америці. Один з бекдорів відомий як Owlproxy.

Mikroceen скомпрометувала сервер комунальної компанії в Центральній Азії.

DLTMiner — виявили розгортання завантажувачів PowerShell на декількох поштових серверах, які були атаковані з використанням уразливостей Exchange. Інфраструктура мережі, використана в цій атаці, пов’язана з відомою кампанією з майнінгу.

“Зараз необхідно якомога швидше застосувати виправлення для всіх серверів Exchange, навіть для тих, хто не має прямого доступу до Інтернету. У разі компрометації адміністратори повинні видалити веб-шели, змінити облікові дані та дослідити будь-які додаткові шкідливі дії. Цей інцидент є гарним нагадуванням про те, що складні програми, такі як Microsoft Exchange або SharePoint, не повинні бути у відкритому доступі в Інтернеті”, — радить Матьє Фау.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Signal чи Telegram: який додаток кращий для чату?

Топ-7 альтернативних месенджерів на заміну WhatsApp

Як перевірити швидкість з’єднання на Вашому комп’ютері? ІНСТРУКЦІЯ

Обережно, фальшивка! Популярні схеми шахрайства з вакциною від COVID-19

Як перейти на приватну пошукову систему DuckDuckGo? – ІНСТРУКЦІЯ

Нагадаємо, сінгапурська технологічна компанія Smart Media4U Technology заявила про виправлення уразливостей у додатку SHAREit, які могли дозволити зловмисникам віддалено виконувати довільний код на пристроях користувачів. Помилки безпеки впливають на додаток компанії SHAREit для Android, додаток, який завантажили понад 1 мільярд разів.

Дослідники з компанії Red Canary знайшли нову шкідливу програму, розроблену для атак на комп’ютери Apple Mac. Він отримав назву Silver Sparrow і вже встиг заразити приблизно 30 тис. пристроїв у 153 країнах світу, включаючи США, Великобританію, Канаду, Францію і Німеччину.

Також фахівці у галузі кібербезпеки виявили новий метод атаки, що дозволяє зловмисникам “обдурити” термінал для оплати (POS-термінал) і змусити його думати, що безконтактна картка Mastercard насправді є картою Visa.

Як стало відомо, минулими вихідними стався витік діалогів деяких користувачів Clubhouse. Компанія запевнила, що заблокувала хакера і вживає додаткових заходів безпеки, але розраховувати на приватність і захищеність розмов в соцмережі не варто, попередили експерти.

До речі, нещодавно виявлена фішингова кампанія відзначилася цікавим підходом до крадіжки облікових даних жертви: зловмисники використовують API популярного месенджера Telegram для створення шкідливих доменів.