Виявили спосіб обходу PIN-кодів на безконтактних картах Mastercard і Maestro. Експлуатація уразливості дозволяла кіберзлочинцям використовувати вкрадені карти Mastercard і Maestro для оплати дорогих продуктів без необхідності надавати PIN-коди для безконтактних платежів.

Для здійснення MitM-атаки (Man-in-the-Middle) зловмисникові потрібна вкрадена карта, два Android-смартфона і користувацький додаток для Android, який може втручатися в поля транзакції. Додаток має бути встановлений на обох смартфонах, які будуть виступати в ролі емуляторів. Один смартфон буде поміщений поруч із вкраденої карткою і буде діяти як емулятор PoS-терміналу, обманом примушуючи карту ініціювати транзакцію і ділитися її даними, в той час як другий смартфон буде діяти в якості емулятора карти і використовуватися шахраєм для передачі змінених даних транзакції в реальний PoS -термінал всередині магазину.

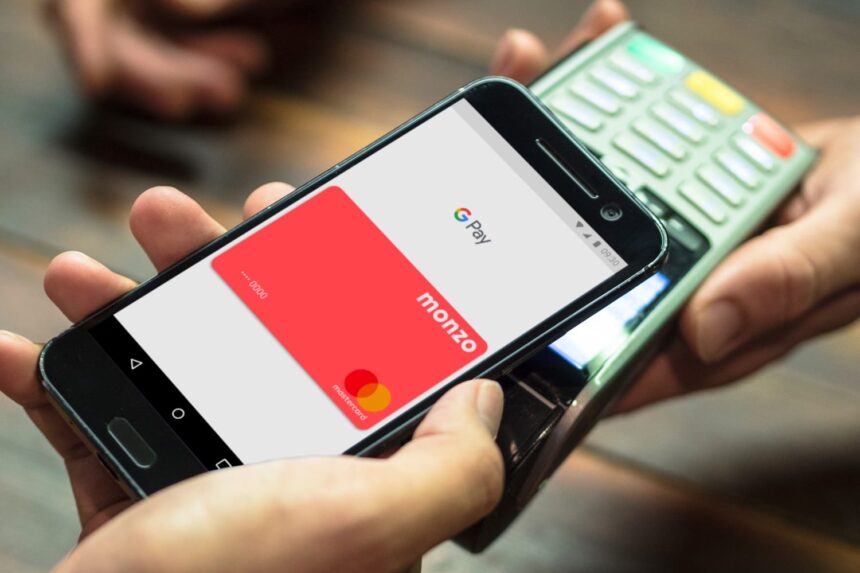

З точки зору оператора PoS-терміналу атака виглядає так, ніби клієнт платить за допомогою свого мобільного платіжного додатка, але насправді шахрай відправляє змінені дані транзакції, отримані з викраденої картки.

Дослідницька група використовувала цю схему атаки в минулому році , коли вони виявили спосіб обходу PIN-коду для безконтактних платежів Visa. Експерти успішно протестували атаку з картами Visa Credit, Visa Debit, Visa Electron і V Pay.

В цьому випадку різниця полягає в тому, що PoS-терміналу не повідомляється про успішну перевірку PIN-коду. Замість цього дослідники змушують PoS-термінал приймати вхідну транзакцію нібито від карти Visa, а не Mastercard або Maestro.

Дослідники успішно протестували атаку з картами Mastercard Credit і Maestro, виконавши транзакції на суму до 400 швейцарських франків ($ 439) під час експерименту.

Mastercard випустила виправлення для проблеми на початку цього року, але Visa, схоже, ще не усунула уразливість.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Чому три випадкових слова – це найкращий пароль? ІНСТРУКЦІЯ

Як не стати жертвою програм-вимагачів? ПОРАДИ

Якими будуть нові смартфони Galaxy Z Fold 3 та Z Flip 3? ОГЛЯД

Як уникнути шахрайських схем із використанням deepfake-відео? ПОРАДИ

Навіщо інші антивіруси, якщо у Вас є Windows Defender? ПОРАДИ

Як налаштувати режим “Не турбувати” на телефонах Samsung Galaxy? – ІНСТРУКЦІЯ

Нагадаємо, ізраїльський виробник рішень для верифікації та забезпечення прозорості в мобільних та online-екосистемах GeoEdge повідомив про виявлення першої у світі кібератаки на домашні IoT-пристрої з використанням шкідливої реклами.

Також баг на офіційному сайті виробника автомобілів Ford Motor відкривав конфіденційні дані, доступ до яких міг отримати будь-який хакер. Серед інформації були бази даних клієнтів, відомості про співробітників тощо.

Окрім цього, американська трубопровідна компанія Colonial Pipeline виплатила 4,4 мільйона доларів хакерам, які викрали особисті дані майже 6 тисячам нинішніх та колишніх працівників компанії. Colonial Pipeline була вимушена сплатити викуп через ймовірність загрози газової кризи.

І майже анекдотична ситуація трапилася із розробником шкідливих програм, який розпочав їх тестування у своїй системі, щоб випробувати нові функції, а згодом дані потрапили на розвідувальну платформу хакерів. Мова йде про розробника Raccoon – трояна-викрадача інформації, який може збирати дані з десятків програм.