Ніхто не буде сперечатися, що двоетапна аутентифікація дозволяє досягнути вищого рівня захисту для Вашого комп’ютера, пристрою або облікового запису. Так, корпорація Microsoft захищає свої додатки методом “двокрокової перевірки”. Пропонуємо кілька варіантів посилення безпеки Вашого профілю Windows 10 за допомогою двоетапної перевірки.

“З точки зору безпеки, ми розглядаємо використання смарт-годинника Apple як двоетапну перевірку. Перший фактор – Ваше володіння пристроєм. Другий фактор – PIN-код, який знаєте тільки Ви. Коли Ви вранці одягаєте годинник, Вам потрібно його розблокувати. Поки Ви не знімете годинник із зап’ястя, і він знаходиться в межах досяжності Вашого телефону, пристрій залишаться розблокованими, тому Вам не потрібно буде знову вводити свій PIN-код”, – заявив керівник підрозділу Microsoft, який відповідає за технологією ідентифікації особистості, Алекс Сімонс (Alex Simons) на презентації програми Microsoft Authenticator для Apple Watch.

Якщо Ви використовуєте операційну систему Windows 10 або додатки Microsoft, особливо Outlook для роботи з електронною поштою, рекомендуємо налаштувати двоетапну перевірку для свого облікового запису Microsoft. Ви зможете використовувати офіційний додаток Microsoft Authenticator або будь-який інше додаток для аутентифікації.

Де налаштувати перевірку?

На сайті Microsoft є покрокова інструкція з налаштування додаткового захисту облікового запису, який прихований в глибині ресурсу. Знайти його можна в такий спосіб:

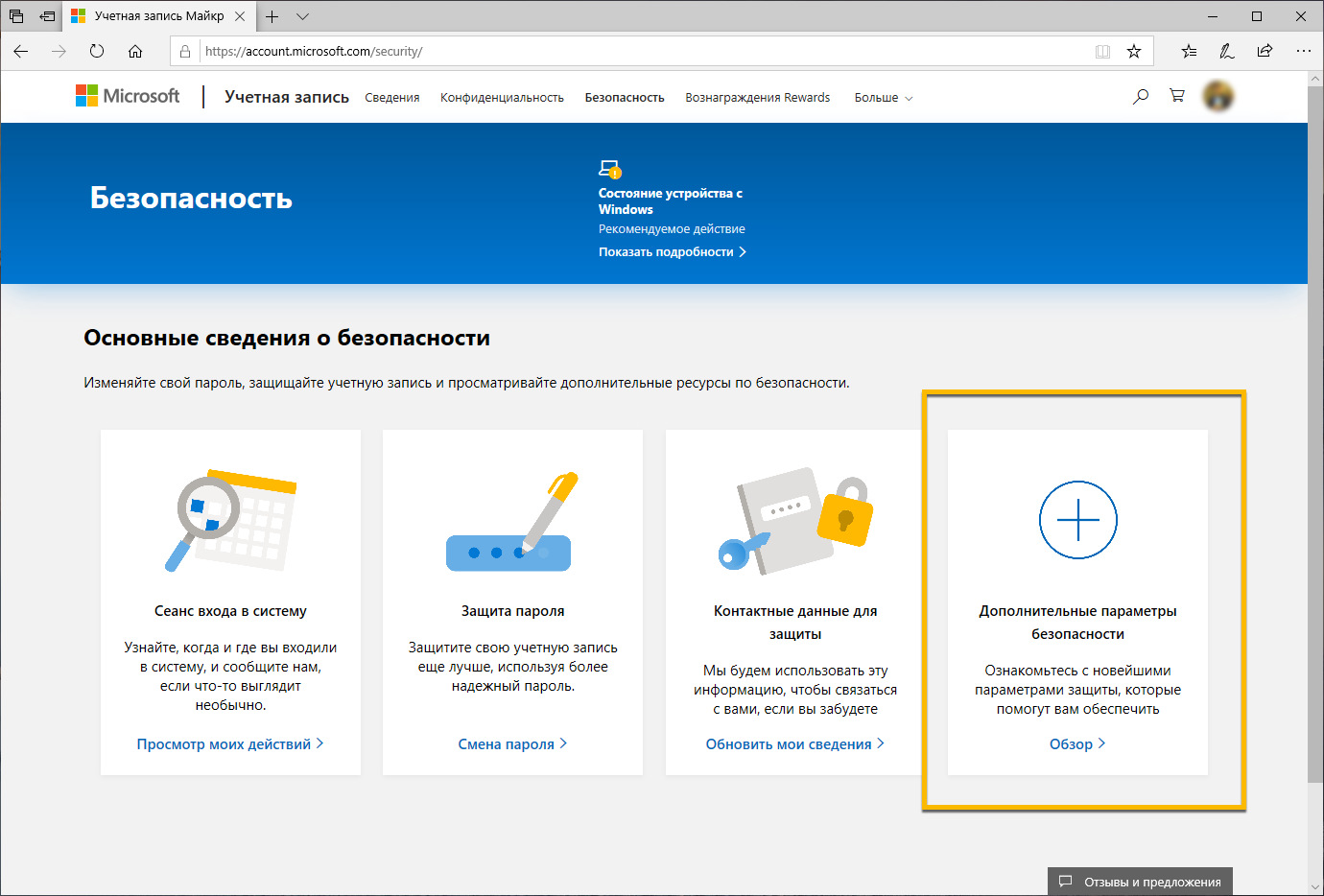

- Увійдіть до свого облікового запису Microsoft і перейдіть на сторінку “Основні відомості про безпеку“.

- Виберіть секцію “Додаткові параметри безпеки“.

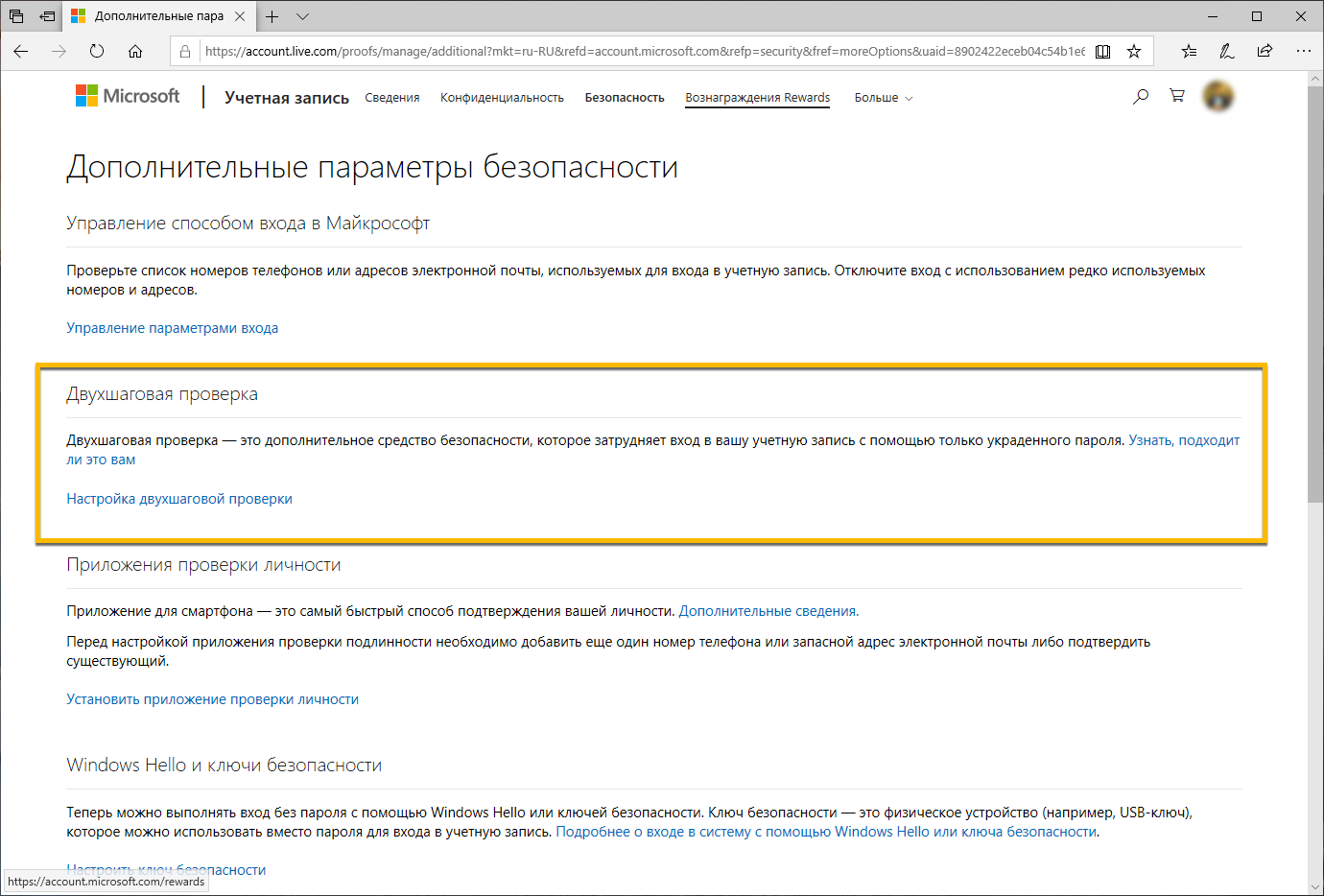

- На сторінці “Додаткові параметри безпеки” клікніть на посилання “Налаштування двокрокової перевірки” (друга секція на сторінці).

Через додаток Microsoft Authenticator

Microsoft пропонує використовувати власний додаток для аутентифікації (доступно для iOS і Android).

- На сторінці “Налаштування двокрокової перевірки” натисніть кнопку “Далі“, і Вам буде запропоновано налаштувати додаток Microsoft Authenticator.

- Завантажте додаток Microsoft Authenticator і увійдіть в свій екаунт (Вам потрібно буде ввести код, відправлений електронною поштою або SMS).

- Натисніть “Далі” на сторінці налаштування двоетапної перевірки.

Альтернативний додаток

Ви також можете використати будь-який інший додаток для аутентифікації, який Вам до смаку, наприклад Google Authenticator, Authy

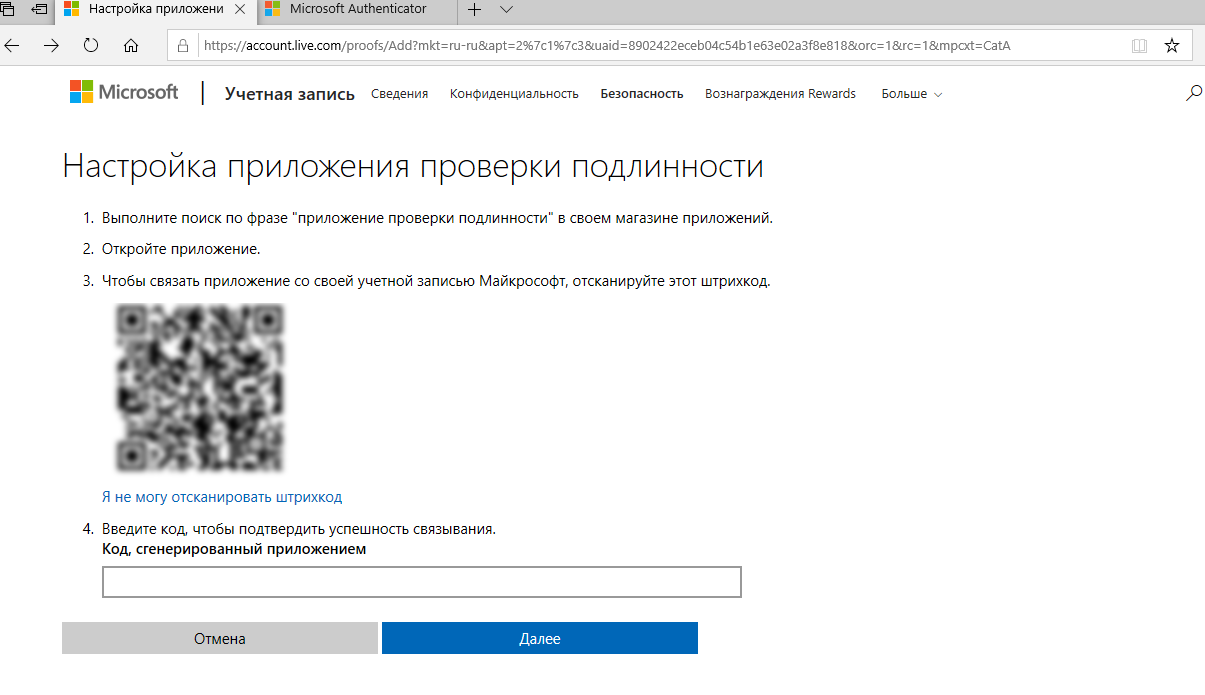

- На етапі налаштування програми виберіть опцію “Налаштуйте інший додаток для перевірки ідентичності“. Microsoft згенерує QR-код, який потрібно буде просканувати в вашому додатку.

- Ваша програма створить унікальний код (зазвичай 6-8 символів). Введіть його в текстове поле нижче QR-коду.

Після налаштування двокрокової перевірки, Ви зможете її швидко ввімкнути або вимкнути на сторінці “Додаткові параметри безпеки”, обравши опцію “Відключити двокроковову перевірку”.

Зверніть увагу, в браузері Chrome з’явиться функція перевірки паролів, яка значно підвищить безпеку користування. Поки що нововведення призначено лише для настільної версії, але у майбутньому може бути перенесено і до мобільної.

Дослідник Педро Кабрера (Pedro Cabrera) продемонстрував на конференції Defcon наскільки уразливі для зламу сучасні Smart TV, що використовують підключений до Інтернету стандарт HbbTV.

Дослідники з Netflix і Google виявили низку багів у кількох реалізаціях протоколу HTTP/2. Експлуатація яких дозволяє зловмисникам викликати відмову в обслуговуванні на не оновлених серверах. Згідно зі статистикою, це 40% від усіх web-сайтів в Інтернеті.

Окрім цього, більшість мобільних дзвінків у всьому світі здійснюються за стандартом Global System for Mobile Communications. Дослідники виявили недолік стандарту GSM, який дозволяє хакерам слухати Ваші дзвінки.

Microsoft не заперечує, що працівники компанії та підрядні організації можуть прослуховувати аудіозаписи розмов Skype і запити Cortana. Як видалити свою конфіденційну інформацію із серверів Microsft, йдеться у статті.