Група фахівців університету Ліверпуля, Нью-Йоркського і Китайського університету в Гонконзі, а також Університету Баффало розробили крос-модальну атаку для профілювання і відстеження користувачів в інтернеті за допомогою ідентифікаторів пристроїв і біометричних даних. Вчені представили свою роботу на конференції Web Conference 2020 в Тайбеї минулого тижня.

В основі розробленого дослідниками методу лежить ідея таємного підслуховування користувачів в кібер-фізичних просторах протягом тривалих періодів часу. Якщо коротко, спосіб полягає в тому, щоб використовувати унікальність біометричної інформації користувача (його особи, голосу тощо) в сукупності з MAC-адресами смартфонів і IoT-пристроїв для його автоматичної ідентифікації шляхом побудови просторово-часової кореляції між двома наборами даних.

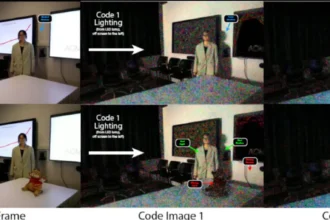

Для здійснення атаки дослідники зібрали прототип приладу на базі Raspberry Pi, що складається з звукозаписувального пристрою, 8-мегапіксельної камери і аналізатора Wi-Fi, здатного захоплювати ідентифікатори пристрою. Зібрані за допомогою приладу дані не тільки підтверджують наявність подібності відвідуваності сеансу біометричних даних користувача і його пристрої. Унікальності цих даних також досить для ідентифікації конкретної людини серед кількох людей, що знаходяться в одному і тому ж місці.

Точність атаки може знизитися в разі, якщо жертва знаходиться в натовпі і її схема відвідуваності сеансу схожа на схему іншого користувача. Проте, з мільярдами підключених до інтернету IoT-пристроїв, вважають дослідники, атака являє собою реальну загрозу, оскільки зловмисник може деанонімізувати більше 70% ідентифікаторів пристроїв.

В цей час стовідсоткового захисту від представленої атаки не існує. Для пом’якшення атаки дослідники рекомендують використовувати обфускацію (заплутування коду) бездротового зв’язку і проводити сканування на наявність прихованих мікрофонів або камер.

До речі, прототип і відповідний код розробки доступні ТУТ.

![]()

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗРОБИТИ ВАШУ ВІДЕОКОНФЕРЕНЦІЮ МАКСИМАЛЬНО БЕЗПЕЧНОЮ? ПОРАДИ

ЩО КРАЩЕ – “ВИМКНУТИ” ЧИ “ПЕРЕЗАВАНТАЖИТИ” КОМП’ЮТЕР? ПОРАДИ ЕКСПЕРТІВ

ЯК ЗРОБИТИ ВІДДАЛЕНИЙ РЕЖИМ РОБОТИ ПІД ЧАС КАРАНТИНУ БЕЗПЕЧНИМ? ПОРАДИ

ФІШИНГ ТА СПАМ: ЯК РОЗПІЗНАТИ ІНТЕРНЕТ-ШАХРАЙСТВА, ПОВ’ЯЗАНІ З COVID-19?

АПГРЕЙД ВАШОГО КОМП’ЮТЕРА: 5 КОМПЛЕКТУЮЧИХ, ЯКІ ВАРТО ОНОВИТИ В ПЕРШУ ЧЕРГУ

Нагадаємо, облікові записи 20 мільйонів користувачів були опубліковані в Інтернеті. Хакер, який скоїв злочин, стверджує, що він може опублікувати ще 19 мільйонів.

Також у пристроях для моніторингу та контролю системи “розумного дому” були виявлені серйозні уразливості. Ці системи використовуються у тисячах будинках та в невеликих офісах у всьому світі. Однак через роботу більшості співробітників вдома уразливості в таких системах можуть стати потенційним вектором атак на підприємства.

Зверніть увагу, що Гголосові помічники Amazon Alexa, Google Assistant, Apple Siri та Microsoft Cortana протягом останніх років стали надзвичайно популярними. Однак, через те, що вони досить часто активуються випадково, навіть якщо користувачі не вимовляли спеціальні фрази, постало питання безпеки та конфіденційності цифрових асистентів.

Кожен користувач Інтернету має хоч аб один обліковий запис у соціальних мережах. І злам екаунта, його блокування чи несанкціонований доступ зловмисників може стати для власника справжньою трагедією. Як зарадити цьому та розпізнати втурчання у Ваш обліковий запис, читайте тут.

Окрім цього, більшість користувачів вважають, що використання складного PIN-коду та біометричних даних забезпечує всебічний захист месенджерів. Однак приклади поширення шкідливого програмного забезпечення через месенджери свідчать про “прогалини” у безпеці. Як не стати жертвою зловмисників та зменшити ризики несанкціонованого доступу до профілю, дізнайтесь зі статті.