Фішинговий сайт, який імітує Єдиний державний веб-портал електронних послуг “ДІЯ”, виявили фахівці Урядової команди реагування на комп’ютерні надзвичайні події України (CERT-UA).

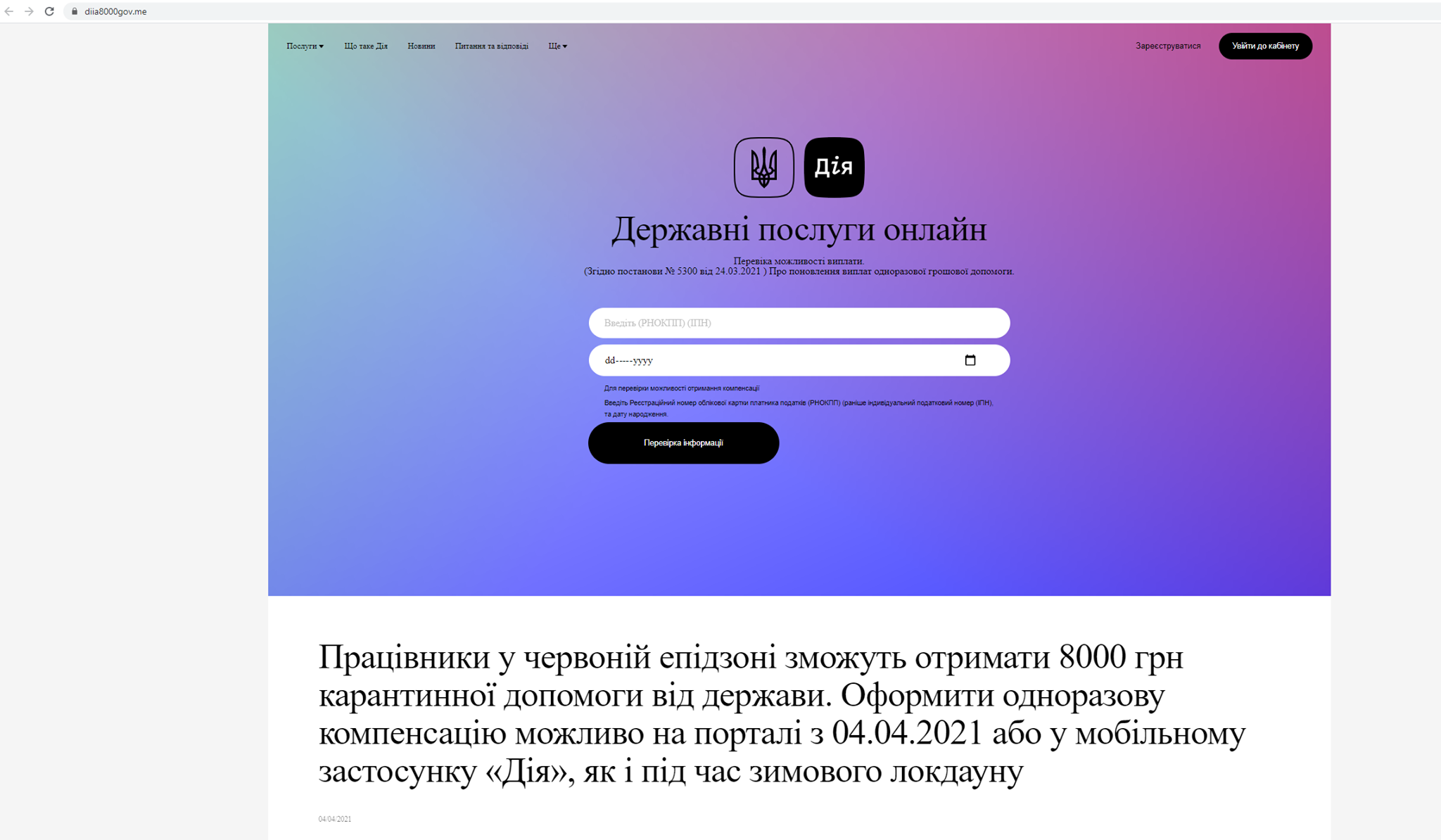

Фішинговий сайт знаходиться за адресою hXXps://diia8000gov[.]me, у той час як справжній ресурс знаходиться тут: https://diia.gov.ua/.

Як повідомляють у CERT-UA, за допомогою підробного сайту зловмисники збирають дані кредитних карток та ідентифікаційні коди громадян України.

На головній сторінці фішингового сайту користувачам пропонують ввести ІПН для перевірки інформації про можливість отримання виплати 8 тисяч гривень під час обмежувальних заходів у зв’язку з COVID-19.

Після введення будь-якої інформації на головній сторінці користувачі перенаправляються на сторінку hXXps://diia8000gov[.]me/result.html, де вказано, що “Вам доступна виплата у розмірі 8 000грн”.

Потім користувач перенаправляється на сторінку hXXps://diia8000gov[.]me/merch.html, на якій пропонується ввести дані своїх кредитних карток. Далі дані кредитної картки потрапляють до зловмисників.

Якщо Ви стали жертвою такого фішингу і ввели дані своєї кредитної картки, Вам потрібно негайно повідомити про це представників Вашого банку.

Контакти CERT-UA:

- email: cert@cert.gov.ua;

- телефон: (044)-281-88-05 (044)-281-88-25 (044)-281-88-01(цілодобово);

- Форма на сайті https://cert.gov.ua/contact-us.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.