Фахівці ігрової компанії Activision розповіли про шкідливу кампанію, в рамках якої зловмисники поширювали шкідливе ПЗ всередині чит-коду для online-гри Call of Duty: Warzone.

Чит-код, або просто чит, чіт — це секретний код, що використовується у відеоіграх для зміни певних ігрових параметрів.

Чит-код для Warzone, рекламований на популярних форумах, насправді містив шкідливе ПЗ, що дозволяло хакерам перехоплювати контроль над комп’ютерами жертв. Чит-код встановлював на системі дропер Cod Dropper v0.1 для подальшого завантаження і установки інших типів шкідливих програм.

Завантажувачі або дропери — родина зловмисного програмного забезпечення, призначення якого — несанкціоноване і приховане від користувача встановлення на комп’ютер-жертву шкідливих програм, що містяться в самому тілі дропера або завантажуються через мережу.

Одним із завдань шкідливого ПЗ було використання потужних графічних процесорів геймерських пристроїв для видобутку криптовалют. Багато популярних читів вимагають від користувачів вимкнути антивірусні програми і надати ПЗ найвищі привілеї на комп’ютері. Це прекрасна можливість для шкідливих програм, що дозволяє хакерам зламати систему жертви.

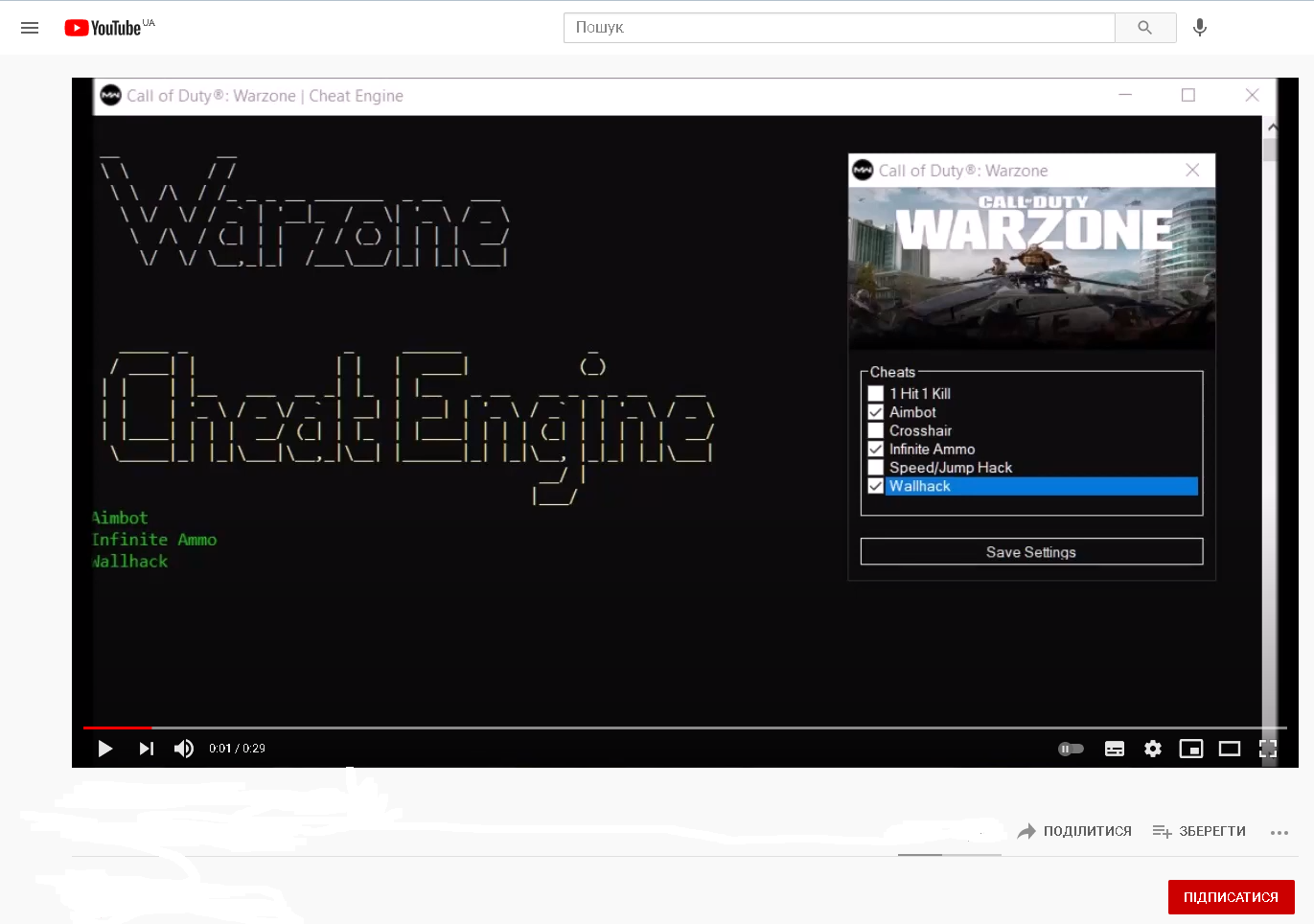

Зловмисники рекламували шкідливе ПЗ на хакерських форумах. Хакери також опублікували на YouTube інструкції з використання шкідливого ПЗ, і відеоролики, що рекламують інструмент як “невловимий чит для Call of Duty: Warzone”.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.