Виявлено раніше незафіксованого бекдора під назвою Vyveva, який використовувався для атаки на логістичну компанію. Шкідлива програма може перехоплювати файли та збирати інформацію про конкретний комп’ютер та його диски.

Під час дослідження виявлено тільки два інфіковані пристрої, які є серверами однієї логістичної компанії, що підтверджує цілеспрямованість атак. При цьому бекдор Vyveva використовувався щонайменше з грудня 2018 року.

Спеціалісти пов’язують це шкідливе програмне забезпечення з відомою групою кіберзлочинців Lazarus через загальні подібності з їх попередніми атаками.

“Шкідливий код Vyveva багато в чому схожий на інші зразки Lazarus. Крім цього, на Lazarus вказують використання фальшивого протоколу TLS під час мережевого з’єднання, порядок виконання командного рядка, а також методи застосування шифрування та служб Tor. Саме тому бекдор Vyveva можна впевнено відносити до інструментарію цієї APT-групи”, — коментує Філіп Юрчацко, дослідник ESET.

Зловмисники можуть дистанційно керувати ПК за допомогою бекдору Vyveva.

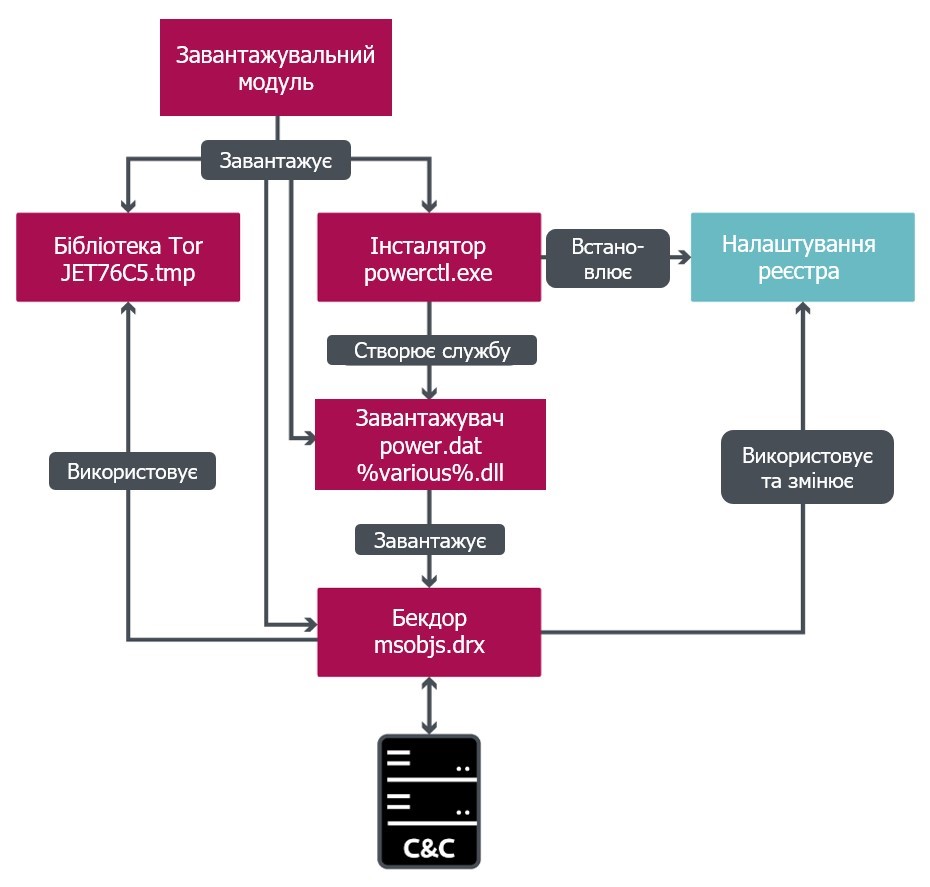

Бекдор виконує команди, які надходять від зловмисників, наприклад, операції з файлами та процесами, а також здійснює збір інформації. Для зв’язку з командним сервером (C&C) Vyveva використовує бібліотеку Tor. Зокрема бекдор з’єднується з C&C кожні 3 хвилини, відправляючи інформацію про інфікований комп’ютер та його диски до отримання команд.

“Особливий інтерес викликає система захисту бекдора, яка використовується для моніторингу підключених та відключених дисків. Тоді як таймер безпеки сеансу відслідковує кількість активних сеансів, наприклад, користувачів, які увійшли в систему. Ці компоненти можуть ініціювати з’єднання з командним сервером на додаток до звичайного, попередньо налаштованого інтервалу”, — пояснює дослідник.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.