Кіберзлочинна група BackdoorDiplomacy націлена на міністерства закордонних справ та телекомунікаційні компанії. Для встановлення спеціального бекдора Turian кіберзлочинці, як правило, використовують уразливі додатки на веб-серверах. Зловмисники можуть виявляти змінні носії, зокрема USB-накопичувачі, та копіювати їх вміст на основний диск.

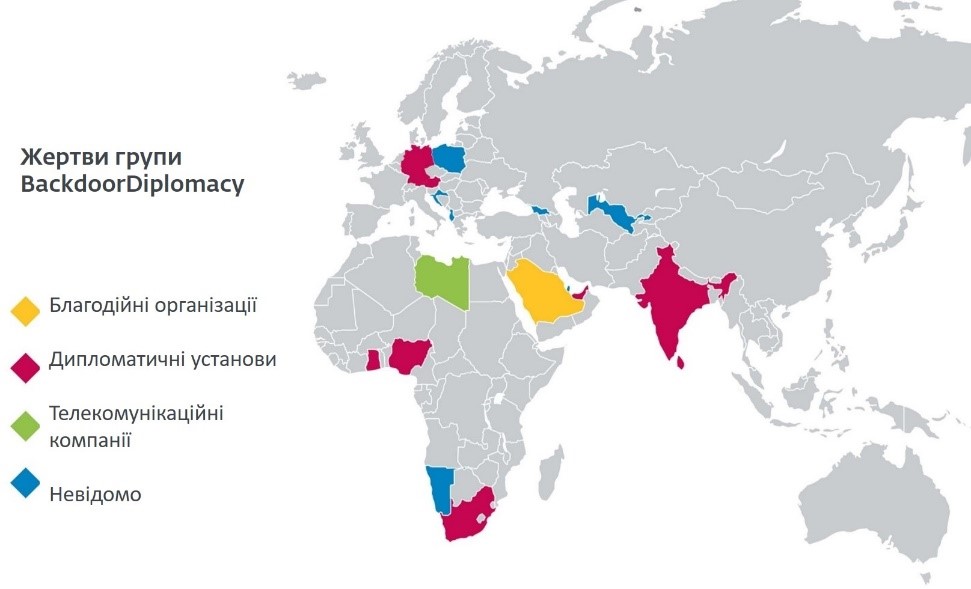

Серед цілей групи BackdoorDiplomacy – міністерства закордонних справ кількох країн в Африці, а також у Європі, на Близькому Сході та в Азії. Крім цього, під прицілом кіберзлочинців опинились телекомунікаційні компанії в Африці та одна благодійна організація на Близькому Сході. У кожному випадку зловмисники використовували схожі тактики та прийоми, змінюючи інструменти навіть в межах близьких географічних регіонів, що, ймовірно, ускладнило відстеження шкідливої активності.

“BackdoorDiplomacy використовує спільні тактики та прийоми інфікування з іншими групами кіберзлочинців. Зокрема Turian, ймовірно, є наступною версією бекдора Quarian, який востаннє використовувався у 2013 році в атаках на дипломатичні цілі у Сирії та США”, – коментує Жан-Ян Бутен, керівник дослідницької лабораторії компанії ESET.

Мережевий протокол шифрування Turian майже ідентичний до протоколу, який використовується бекдором Whitebird групи Calypso. Whitebird був розгорнутий у мережі дипломатичних організацій Казахстану та Киргизстану у той самий час, що і бекдор BackdoorDiplomacy (2017-2020).

Атаки BackdoorDiplomacy спрямовані на системи як Windows, так і Linux. Група кіберзлочинців націлена на сервери з портами, доступними в Інтернеті, ймовірно, використовуючи недостатню захищеність завантаження файлів або невиправлені уразливості.

Під час деяких атак використовувались виконувані файли для збору даних, які були розроблені для пошуку змінних носіїв (зокрема, USB-накопичувачів). Шкідливий код регулярно сканує диски і, виявивши змінний носій, намагається скопіювати всі наявні файли в архів, захищений паролем. Група BackdoorDiplomacy може викрадати інформацію про системи, робити знімки екрана, а також записувати, переміщати або видаляти файли.

Атаки BackdoorDiplomacy спрямовані на системи Windows і Linux.

Жертви атак групи BackdoorDiplomacy.

Більш детальну інформацію про атаки BackdoorDiplomacy читайте за посиланням.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як виявити та чому краще не сперечатися з “тролями”? ПОРАДИ

Правила безпеки дітей в Інтернеті

Як захистити підлітків від інтернет-шахраїв? ПОРАДИ

До речі, Google планує ускладнити Android-додаткам відстеження користувачів. Компанія анонсувала зміни в те, як обробляються унікальні ідентифікатори пристроїв, що дозволяють відстежувати їх між додатками.

Також Apple має намір випустити оновлення для своїх пристроїв, після якого вони дозволять користувачам дізнаватися, яку саме інформацію про них збирають додатки.

Microsoft детально розповість про “наступне покоління Windows” на спеціальному заході, який відбудеться в кінці цього місяця. Компанія почала розсилку запрошень на захід, який буде повністю присвячено програмній платформі Windows і почнеться о 18:00 (за київським часом) 24 червня.

Окрім цього, зловмисники поширюють шкідливе ПЗ під виглядом популярних Android-додатків від відомих компаній. Підроблений плеєр VLC, антивірус Касперського, а також підроблені додатки FedEx і DHL встановлюють на пристроях жертв банківські трояни Teabot або Flubot, вперше виявлені раніше в цьому році.