Про глобальну атаку вірусу WannaCryptor (або WannaCry), який став всесвітньовідомим через масштаби інфікування два роки тому, нагадують фахівці з кібербезпеки компанії ESET. Така колосальна атака була спричинена експлойтом EternalBlue, який був загальнодоступним, чим і скористались кіберзлочинці. З тих пір використання експлойту в зловмисних цілях зростає з кожним днем.

EternalBlue був нібито викрадений з Агентства національної безпеки (NSA) у 2016 році, а 14 квітня 2017 року відома група кіберзлочинців Shadow Brokers поширила експлойт в Інтернет-мережі. Програма націлена на уразливість виконання протоколу Server Message Block (SMB) через порт 445. Уразливість була виявлена та виправлена корпорацією Microsoft ще до початку атаки WannaCryptor у 2017 році.

За даними Shodan, на сьогоднішній день існує близько мільйона пристроїв, які використовують застарілий протокол SMB v1 під час підключення до громадського Інтернету. Більшість цих пристроїв знаходяться в США, Японії та Росії. Можливими причинами проникнення EternalBlue в Інтернет-мережу є погано розвинена система безпеки та відсутність виправлень.

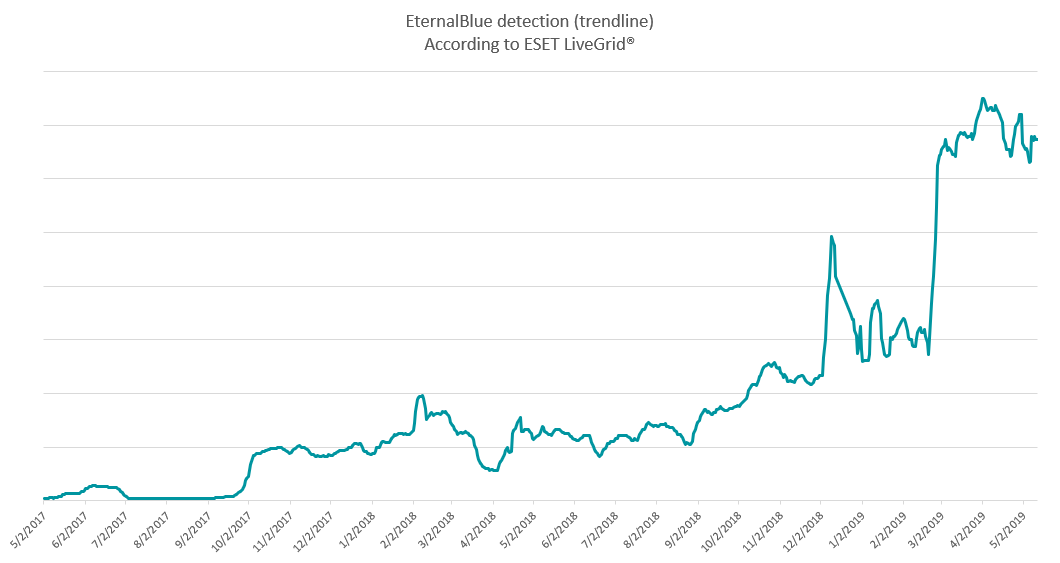

На основі даних телеметрії ESET, спроби атаки, пов’язані з EternalBlue, досягають історичних вершин, причому сотні тисяч випадків інфікування блокуються щодня.

Крім зловмисного використання, поширення EternalBlue зростає у системах внутрішньої безпеки підприємств. Наприклад, відділи технічної безпеки різних компаній використовують експлойт як засіб для пошуку уразливостей в корпоративних мережах.

Тенденції виявлення EternalBlue протягом 2017-2019 років за даними ESET LiveGrid

Крім WannaCryptor, EternalBlue став причиною більшості відомих кібератак. Експлойт також використовувався в 2017 році під час атаки Diskcoder.C (також відома як Petya, NotPetya і ExPetya) та програми-вимагача BadRabbit, яка була націлена на мережу Wi-Fi одного з готелів. Також за допомогою експлойту розповсюджувались трояни та програми для майнінгу криптовалют у Китаї.

Всі кібератаки, пов’язані з даним експлойтом, підтверджують важливість своєчасного виправлення уразливостей за допомогою надійних рішень із безпеки, які здійснюють всебічний захист пристрою та виявлення шкідливих програм на ньому.

До речі, співробітники компанії Snap, що володіє великою соціальною мережею Snapchat, використовували свій доступ до внутрішніх інструментів для стеження за користувачами.

Нагадаємо, уразливість BlueKeep у службах віддаленого робочого столу може стати новим вектором для розповсюдження шкідливих програм. У разі використання уразливості кіберзлочинці зможуть отримати доступ до комп’ютера жертви без необхідних облікових даних або взаємодії з користувачем.

Також Google заявила, що додавання телефонного номера для відновлення може заблокувати всі автоматизовані спроби бота для доступу до облікових записів за допомогою облікових даних.

Якщо Вам потрібно запустити програму, але Ви не впевнені, що це безпечно, травневе оновлення для Windows 10 включає функцію пісочниці Windows, розроблену для такого роду завдань У цьому гайді з Windows 10 ми перейдемо до кроків для ввімкнення та початку роботи з функцією Windows Sandbox, доступною з оновленням у травні 2019 року.