Зловмисники використовують всюдисущий процес введення CAPTCHA, щоб спробувати викрасти дані у жертв, які нічого не підозрюють.

Як описано в новому звіті компанії Malwarebytes, ця схема заснована на легкості, з якою люди часто виконують кроки у запиті CAPTCHA, не замислюючись.

Як працює атака

Ви потрапляєте на веб-сайт, який обіцяє фільми, музику, картинки, новини або інший цікавий контент. З’являється запит CAPTCHA, який просить вас довести, що ви не робот. Оскільки ми всі так звикли до таких запитів, багато хто з нас не замислюючись прийме його.

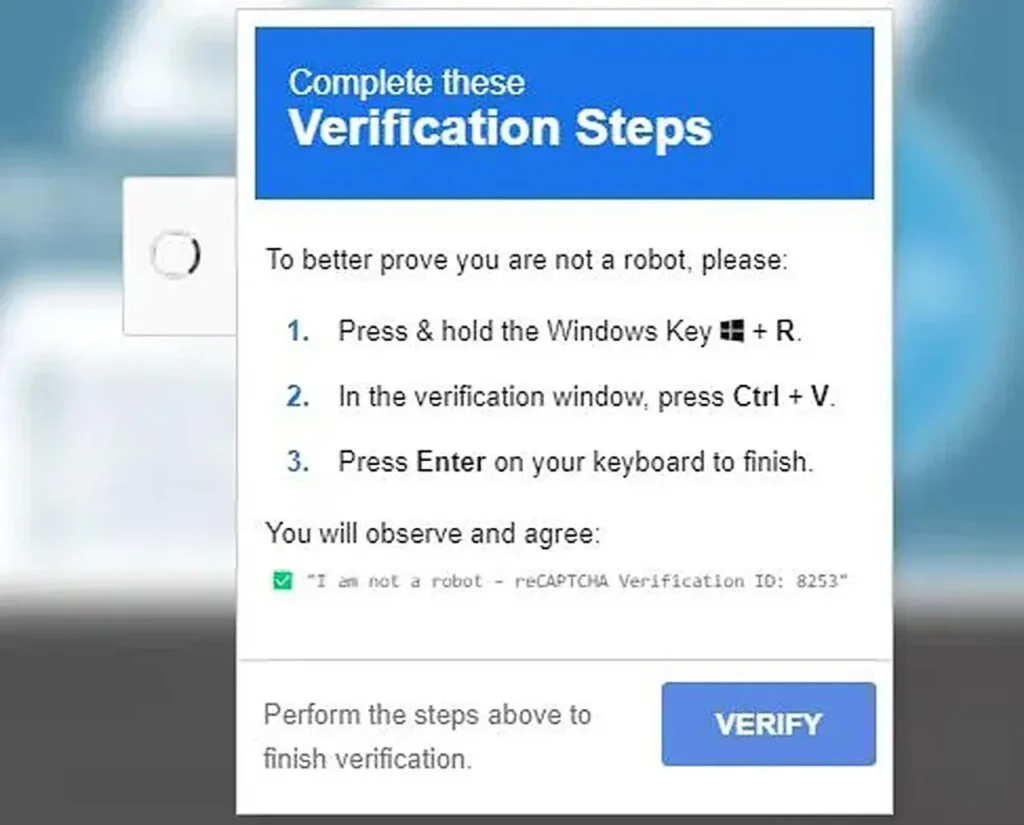

Але замість звичайного CAPTCHA-запиту, який просить вас вибрати певні зображення на картинці або ідентифікувати спотворені символи, цей запит містить інструкцію, яку ви бачите на зображенні нижче:

На цьому етапі більшість досвідчених користувачів зрозуміють, що тут щось не так, і покинуть сайт. Але пам’ятайте, що кіберзлочинці не націлені на підкованих користувачів; вони намагаються вразити людей, які менш обізнані і яких легше обдурити. Навіть досвідчені користувачі, які поспішають або діють на автопілоті, можуть потрапити в пастку.

Якщо ви виконаєте наступні дії, веб-сайт скопіює текстовий рядок у буфер обміну Windows. Зазвичай ви повинні надати дозвіл на таку дію, але ви вже зробили це, встановивши прапорець на першому екрані запиту CAPTCHA.

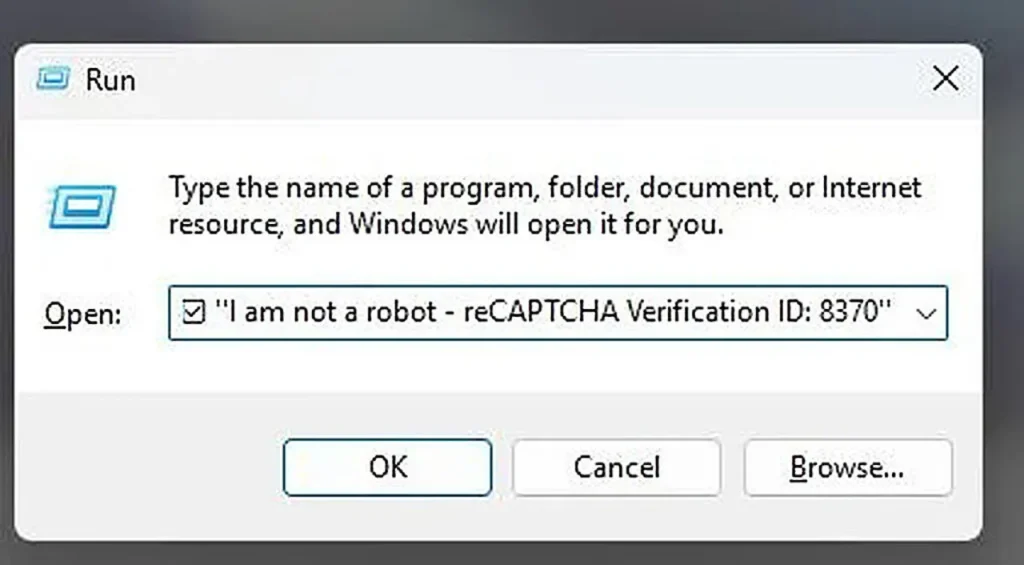

Як видно в текстовому полі Windows Run, рядок говорить просто: «Я не робот – reCAPTCHA Verification ID: 8253». Але за лаштунками знаходиться інший рядок, який запускає команду Windows під назвою Mshta.exe. Зазвичай цей файл є законною і безпечною командою, що використовується для виконання коду, але хакери і шахраї можуть легко використовувати його для завантаження і встановлення шкідливого програмного забезпечення. І це саме те, що відбувається тут.

У цьому випадку Mshta перехоплює шкідливий медіафайл з веб-сайту. Назва файлу може виглядати досить невинно. Malwarebytes стверджує, що бачила файли з такими розширеннями, як mp3, mp4, jpg, jpeg, swf і html. Але сам файл містить зашифровану команду PowerShell, яка непомітно завантажує і запускає справжнє руйнівне корисне навантаження.

У минулому завантажене шкідливе програмне забезпечення майже завжди було інфокрадієм Lumma Stealer. Але в останніх кампаніях зловмисники використовують SecTopRAT. У будь-якому випадку, шкідливе програмне забезпечення призначене для зараження вашого комп’ютера з метою викрадення конфіденційних даних.

Як захистити себе

Окрім знання тактики, як ви можете захистити себе від цієї та подібних кампаній? Malwarebytes пропонує кілька порад:

- Ніколи не виконуйте інструкції, надані на веб-сайті, не обдумавши їх.

- Використовуйте програми безпеки та розширення для браузера, які блокують шкідливі веб-сайти та скрипти.

- Вимкніть JavaScript у своєму браузері, якщо ви відвідуєте випадкові або невідомі веб-сайти. У кампанії, описаній Malwarebytes, доступ до буфера обміну надається через функцію JavaScript. Вимкнення JavaScript запобіжить атаці, але може завадити вам користуватися багатьма сайтами, які ви зазвичай відвідуєте. Можливо, ви захочете заблокувати його загалом, але дозволити для певних сайтів.

Вимкнення JavaScript

Щоб вимкнути JavaScript у Google Chrome, перейдіть до Налаштувань, виберіть Конфіденційність і безпека, а потім натисніть Налаштування сайту. Клацніть налаштування для JavaScript і змініть параметр на «Вимкнути JavaScript для всіх сайтів». Після цього ви можете додати конкретні сайти, яким дозволено використовувати JavaScript.

Щоб вимкнути JavaScript в Edge, перейдіть до «Налаштувань», виберіть «Файли cookie» і «Дозволи сайтів», а потім натисніть «JavaScript». Вимкніть перемикач «Дозволено», а потім додайте окремі сайти, для яких ви хочете, щоб JavaScript працював.

Щоб вимкнути JavaScript у Firefox, вам доведеться встановити сторонній додаток або скористатися редактором конфігурації. Для цього введіть about:config в поле адреси і прийміть ризик, щоб продовжити. Введіть javascript.enabled в поле пошуку і виберіть результат. Двічі клацніть його, щоб змінити значення з true на false.