ESET повідомляє про виявлення невідомого раніше бекдора SideWalk. Шкідлива програма використовувалася групою кіберзлочинців SparklingGoblin під час атак на компанію з роздрібної торгівлі комп’ютерами.

Бекдор може збирати інформацію про пристрій жертви та динамічно завантажувати додаткові модулі, надіслані з командного сервера (C&C). Виявлена шкідлива програма дуже подібна за структурою та реалізацією до іншого бекдора цієї групи ― CROSSWALK.

Незважаючи на те, що коди SideWalk та CROSSWALK відрізняються, загрози мають багато спільних архітектурних особливостей, зокрема схожі техніки захисту від аналізу, макети даних, а також способи обробки цих даних під час виконання. Крім цього, обидва бекдори мають модульну структуру та використовують проксі-сервер для з’єднання з C&C.

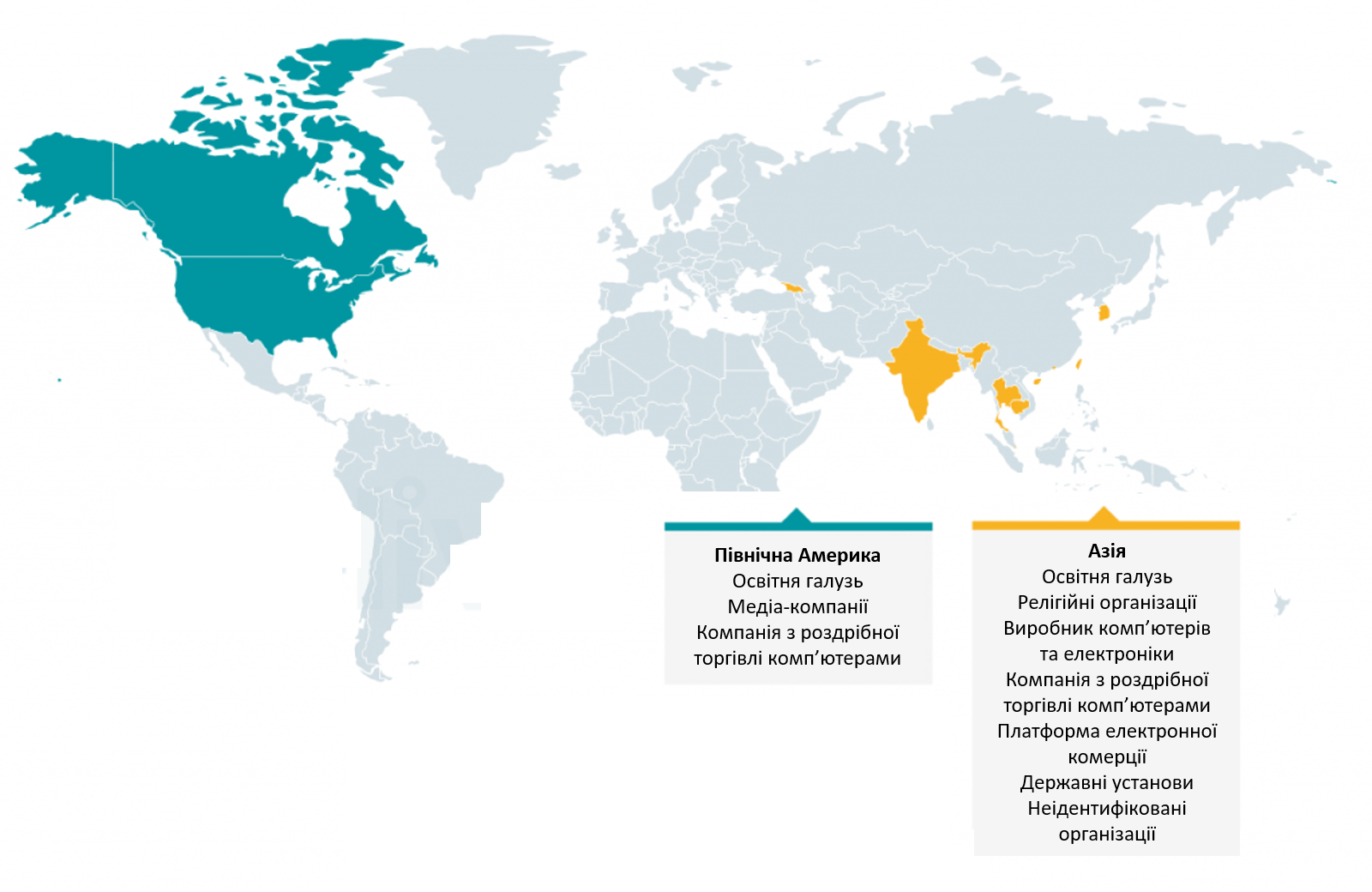

Варто зазначити, що група кіберзлочинців SparklingGoblin активна з середини 2020 року. Її цілями стають організації у всьому світі, а основнийфокусзловмисників спрямований наосвітню галузь та регіон Східної Азії.

Цілі групи зловмисників SparklingGoblin

Цілі групи зловмисників SparklingGoblin

У листопаді 2019 року спеціалісти ESET виявили атаку групи кіберзлочинців Winnti на кілька університетів Гонконгу. Тоді зловмисники використовували бекдори ShadowPad та Spyder, а також шкідливе програмне забезпечення Winnti.

Згодом у травні 2020 року дослідники зафіксували нову шкідливу активність, націлену на один із університетів, який раніше був скомпрометований Winnti. Тепер кіберзлочинці використовували бекдор CROSSWALK. Незважаючи на те, що деякі особливості вказували на Winnti, під час цієї атаки були використані зовсім інші техніки.

Після цього спеціалісти виявили численні атаки на організації у всьому світу з використанням подібних наборів інструментів. Цю шкідливу активність дослідники вирішили виокремити в окрему групу, яку було названо SparklingGoblin, і яка пов’язана з Winnti, хоч і має деякі відмінності.

Більш детальну інформацію про особливості нового бекдора можна знайти за посиланням.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Чому три випадкових слова – це найкращий пароль? ІНСТРУКЦІЯ

Як не стати жертвою програм-вимагачів? ПОРАДИ

Якими будуть нові смартфони Galaxy Z Fold 3 та Z Flip 3? ОГЛЯД

Як уникнути шахрайських схем із використанням deepfake-відео? ПОРАДИ

Навіщо інші антивіруси, якщо у Вас є Windows Defender? ПОРАДИ

Як налаштувати режим “Не турбувати” на телефонах Samsung Galaxy? – ІНСТРУКЦІЯ

Нагадаємо, ізраїльський виробник рішень для верифікації та забезпечення прозорості в мобільних та online-екосистемах GeoEdge повідомив про виявлення першої у світі кібератаки на домашні IoT-пристрої з використанням шкідливої реклами.

Також баг на офіційному сайті виробника автомобілів Ford Motor відкривав конфіденційні дані, доступ до яких міг отримати будь-який хакер. Серед інформації були бази даних клієнтів, відомості про співробітників тощо.

Окрім цього, американська трубопровідна компанія Colonial Pipeline виплатила 4,4 мільйона доларів хакерам, які викрали особисті дані майже 6 тисячам нинішніх та колишніх працівників компанії. Colonial Pipeline була вимушена сплатити викуп через ймовірність загрози газової кризи.

І майже анекдотична ситуація трапилася із розробником шкідливих програм, який розпочав їх тестування у своїй системі, щоб випробувати нові функції, а згодом дані потрапили на розвідувальну платформу хакерів. Мова йде про розробника Raccoon – трояна-викрадача інформації, який може збирати дані з десятків програм.