Дослідник безпеки Mikko Kenttala розповів технічні подробиці виявленої ним у минулому році zero-click уразливості в macOS Mail (CVE-2020-9922), експлуатація якої дозволяла додавати або змінювати будь-який довільний файл в середовищі пісочниці Mail.

Експерт виявив проблему в травні минулого року, повідомив про це Apple в рамках програми винагороди за виявлення уразливостей, і в липні 2020 року уразливість була виправлена у версії Catalina 10.15.6.

Але оскільки ТехноГігант досі так і не виплатив винагороди, належному досліднику, він прийняв рішення оприлюднити технічну інформацію про уразливість.

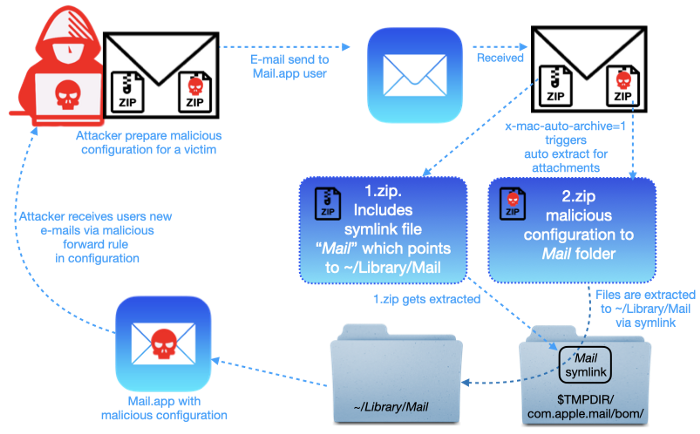

Проблема полягає в механізмі автоматичного розпакування додатком Mail вкладень. Частини незжатих даних не очищаються з тимчасового каталогу, завдяки чому можливо отримати несанкціонований доступ до запису в ~ /Library/Mail і в $ TMPDIR, використовуючи символічні посилання всередині заархівованих файлів.

Це, в свою чергу, спричинить можливість зміни конфігурації програми Mail і, наприклад, налаштування автоматичної переадресації вхідних повідомлень або поширення експлойта адресною книгою жертви. Як припускає дослідник, подальша розробка цієї уразливості могла б привести до можливості віддаленого виконання коду.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як відновити видалені публікації чи історії в Instagram? ІНСТРУКЦІЯ

Чому у Вас є як мінімум три мільярди причин змінити пароль облікового запису?

Нагадаємо, що майже всі найпопулярніші програми Android використовують компоненти з відкритим вихідним кодом, але багато з цих компонентів застаріли і мають як мінімум одну небезпечну уразливість. Через це вони можуть розкривати персональні дані, включаючи URL-адреси, IP-адреси і адреси електронної пошти, а також більш конфіденційну інформацію, наприклад, OAuth-токени, асиметричні закриті ключі, ключі AWS і web-токени JSON.

Окрім цього, фахівці компанії AdaptiveMobile Security повідомили подробиці про небезпечну проблему в технології поділу мережі 5G. Уразливість потенційно може надати зловмисникові доступ до даних і дозволити здійснювати атаки типу “відмови в обслуговуванні” на різні сегменти мережі 5G оператора мобільного зв’язку.

Також дослідники безпеки виявили в Google Play і Apple App Store сотні так званих fleeceware-додатків, які принесли своїм розробникам сотні мільйонів доларів.

До речі, в даркнеті виявили оголошення про продаж підроблених сертифікатів про вакцинацію і довідок про негативний тест на Covid-19. Крім того, число рекламних оголошень про продаж вакцин від коронавірусу збільшилося на 300% за останні три місяці.

Двох зловмисників з Кривого Рогу викрили у привласненні 600 тисяч гривень шляхом перевипуску сім-карт. Отримавши мобільний номер, зловмисники встановлювали дані про особу, яка раніше його використовувала. Для цього вони авторизувалися у різних мобільних додатках, зокрема поштових служб, державних, комунальних та медичних установ, використовуючи функцію відновлення паролю.