Вимагацьке програмне забезпечення — це шкідливі програми, що блокують ваш комп’ютер та мобільні пристрої або зашифровують ваші файли. Коли таке трапляється, ви не можете отримати доступ до даних, доки не заплатите викуп. Однак відновлення доступу після сплати не гарантовано, тому платити викуп ніколи не слід!

Отже, які є види троянів-вимагачів?

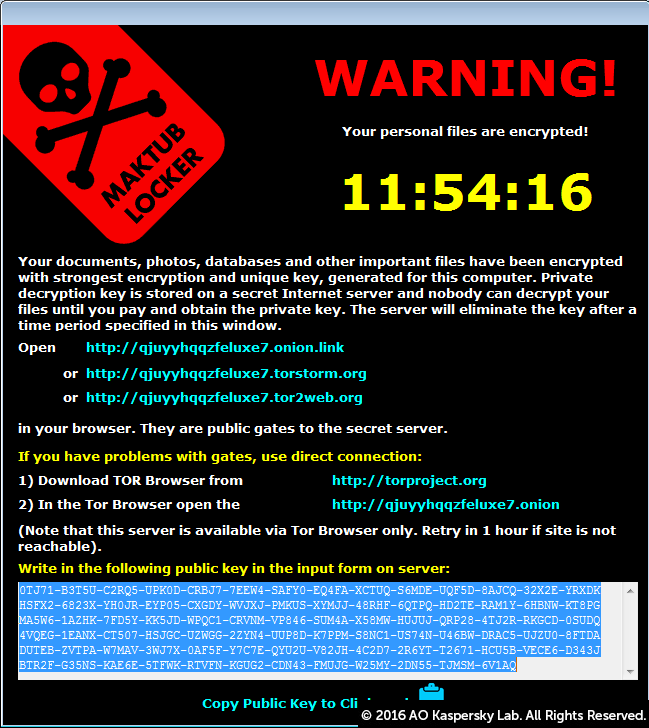

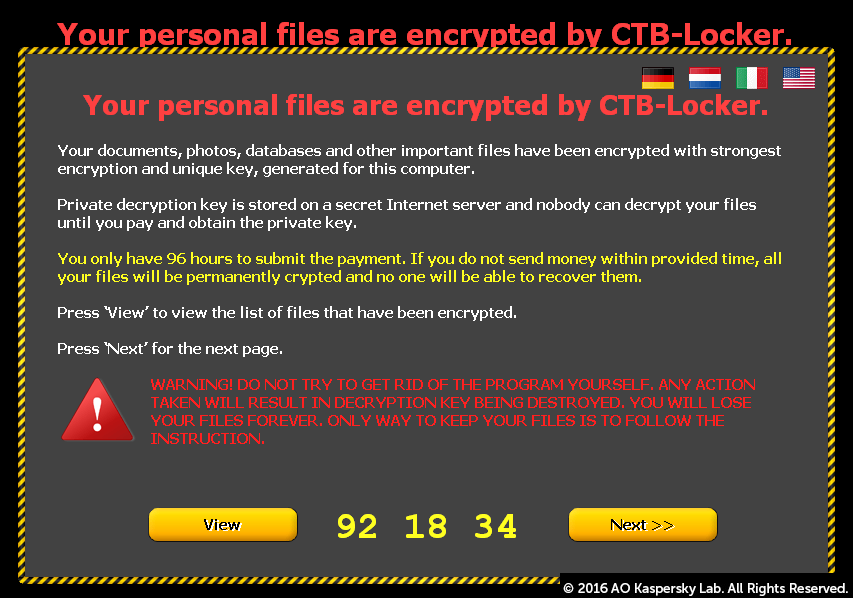

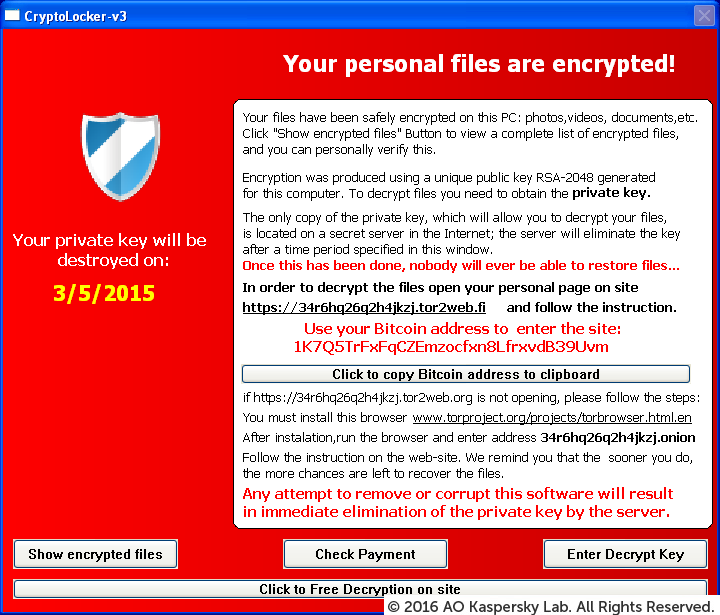

- Шифрувальники

Шифрують особисті дані і папки (документи, електронні таблиці, зображення та відеоролики).

Оригінали зашифрованих файлів видаляються. Як правило, користувач виявляє на комп’ютері текст з інструкціями для оплати (вимогою викупу) у тій же папці, де були файли, які стали недоступними.

Можливо ви виявите проблему тільки після того, як спробуєте відкрити один з таких фалів. Деякі, але не всі різновиди шифрувальників, також блокують доступ до пристрою.

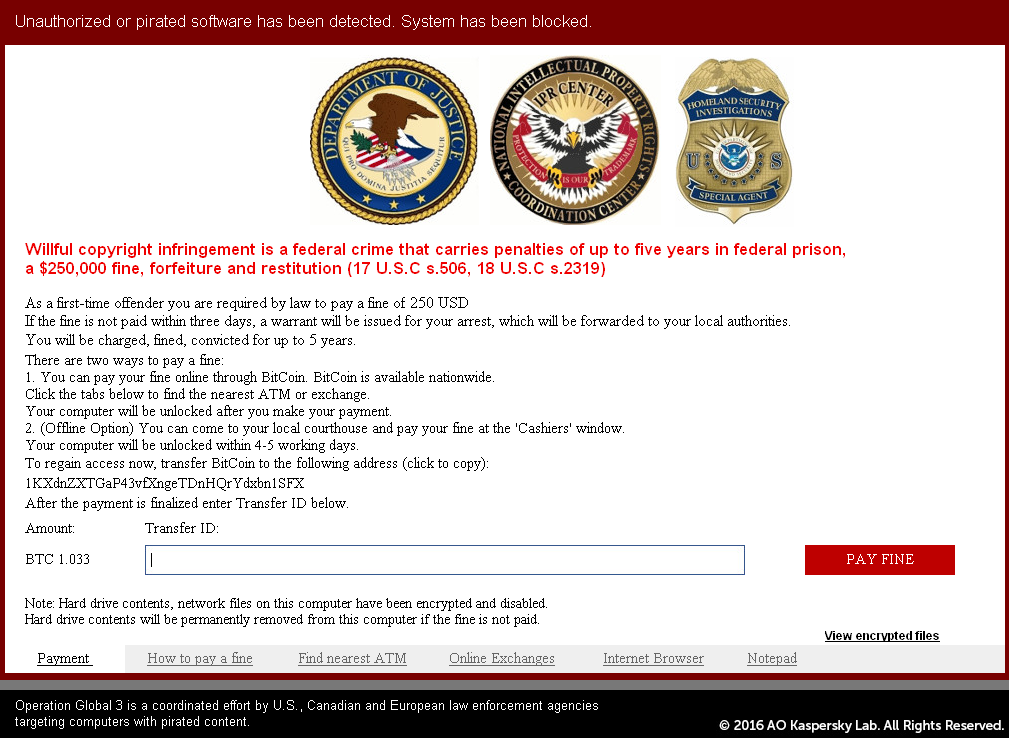

2. Блокувальники — WinLocker

Демонструють повноекранне зображення, яке блокує всі інші вікна.

Не шифрують особисті файли.

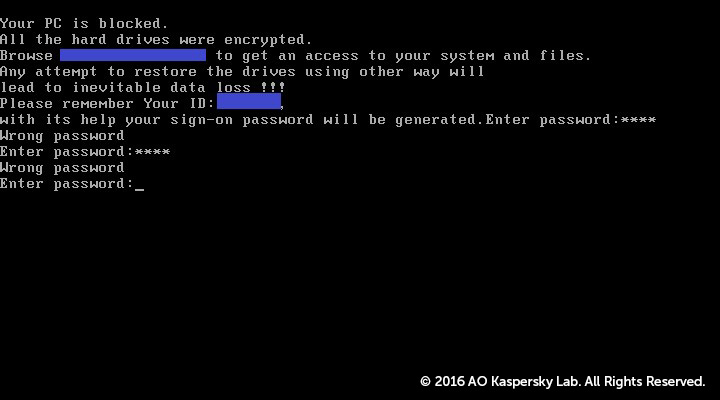

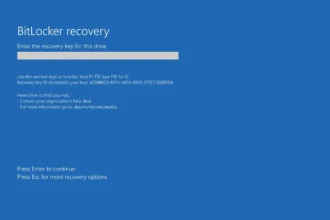

3. Трояни-вимагачі, які заражають MBR

Master Boot Record, MBR – це частина жорсткого диска, яка забезпечує завантаження операційної системи.

Трояни-вимагачі, які заражають MBR, змінюють головний завантажувальний запис, таким чином, що нормальний процес завантаження операційної системи стає неможливим.

Замість цього на екран виводиться вимога викупу.

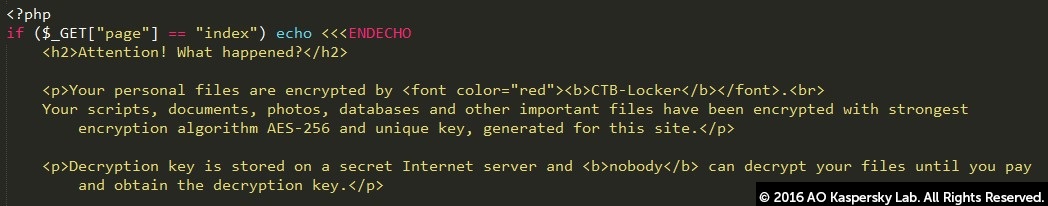

4. Трояни-вимагачі, що шифрують веб-сервери

Заражають веб-сервери і шифрують частину файлів, які знаходяться на них.

Для розгортання троянів-вимагачів на веб-серверах кіберзлочинці часто використовують відомі вразливості в системах управління контентом.

5. Трояни-вимагачі для мобільних пристроїв (Android)

Зараження мобільних пристроїв (перш за все Android) можливе через drive-by завантаження шкідливого ПЗ.

Можливе також зараження через фальшиві додатки, які видають себе за популярні сервіси, такі як Adobe Flash або антивірусні продукти.

Як відбувається зараженнями троянцями-вимагачами?

Найбільш поширений спосіб – через електронну пошту. Троян-вимагач зазвичай видає себе за корисне вкладення – терміновий рахунок на оплату, цікава стаття або безкоштовна програма.

Відкриваючи таке вкладення, ви запускаєте на комп’ютер шкідника. Можна підчепити вимагача і просто переглядаючи інтернет-сайти, навіть не запуcкаючи при цьому жодних файлів. Для захоплення контролю над системою вимагачі використовують помилки в коді операційної системи, браузера або іншої встановленої на комп’ютері програми.

Жертва не одразу зрозуміє, що заражена. Спочатку шкідник діє непомітно в фоновому режимі, поки не буде запущено і реалізовано механізм шифрування даних. Після того як всі файли на зараженому пристрої зашифровано, з’являється діалогове вікно, в якому користувачу повідомляється, що дані заблоковано і висуваються вимоги виплатити викуп для доступу до них. До цього часу уже надто пізно намагатися зберегти дані за допомогою заходів безпеки.