Ймовірно, якщо ви не займаєтеся програмуванням у сфері ШІ, ви ніколи не чули про Model Context Protocol (MCP). Але, повірте, ви ще почуєте.

MCP швидко стає фундаментальним стандартом для наступного покоління застосунків на основі ШІ. MCP, розроблений компанією Anthropic наприкінці 2024 року як відкритий стандарт, покликаний вирішити ключову проблему екосистеми ШІ: як безперешкодно та безпечно поєднувати великі мовні моделі (LLM) та ШІ-агенти з величезним, постійно мінливим світом реальних даних, інструментів і сервісів.

ШІ-компанія Anthropic пояснила, що в міру вдосконалення ШІ-асистентів та LLM, що лежать в їх основі, “навіть найскладніші моделі обмежені своєю ізоляцією від даних — ізольовані в інформаційних силосах та застарілих системах. Кожне нове джерело даних вимагає окремої реалізації, що ускладнює масштабування по-справжньому пов’язаних систем”.

MCP став відповіддю Anthropic. Компанія стверджувала, що він забезпечить “універсальний, відкритий стандарт для з’єднання ШІ-систем із джерелами даних, замінюючи фрагментовані інтеграції єдиним протоколом”.

Це все чудово звучить, але багато компаній вже заявляли, що саме їхній універсальний стандарт стане вирішенням усіх технологічних проблем. Однак, як влучно підмічено у відомому коміксі XKCD: якщо у вас є 14 різних стандартів і ви намагаєтеся запропонувати один, щоб вирішити всі проблеми, незабаром у вас буде 15 стандартів.

З протоколами інтеграції ШІ, програмами та інтерфейсами прикладного програмування (API) ситуація не настільки критична, але потенціал до ускладнення існує. Наразі основними конкурентами MCP є Agent-to-Agent Protocol (A2A) від Google, інструменти автоматизації робочих процесів, такі як Zapier та Pica, і, звісно, різноманітні власницькі API та комплекти розробки програмного забезпечення (SDK) від різних постачальників. Проте, з причин, які стануть зрозумілими далі, я вважаю, що MCP — це саме те, що потрібно, і він швидко стане стандартом взаємодії у сфері ШІ.

Перейдемо до суті.

Що таке MCP?

Можна вважати MCP універсальним адаптером даних для ШІ. Як формулює це ШІ-орієнтована компанія Aisera, про MCP можна думати як про «порт USB-C для ШІ». Подібно до того, як USB-C стандартизував підключення пристроїв, MCP стандартизує взаємодію ШІ-моделей із зовнішніми системами. Іншими словами, Джим Землін, виконавчий директор Linux Foundation, описав MCP як “фундаментальний комунікаційний шар для систем ШІ, що розвивається, подібний до того, чим HTTP став для вебу”.

Конкретно, MCP визначає стандартний протокол на основі JSON-RPC 2.0, який дозволяє ШІ-застосункам викликати функції, отримувати дані та використовувати запити (промпти) з будь-якого сумісного інструменту, бази даних чи сервісу через єдиний, безпечний інтерфейс.

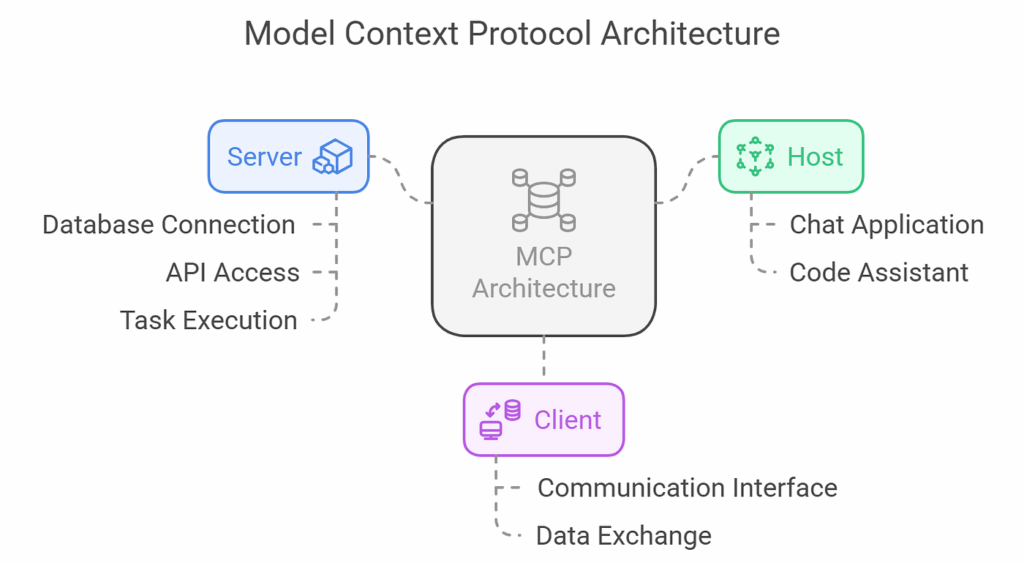

Це реалізується через клієнт-серверну архітектуру з кількома ключовими компонентами:

- Хост: Застосунок на основі ШІ (наприклад, Claude Desktop, інтегроване середовище розробки (IDE), чат-бот), якому потрібен доступ до зовнішніх даних.

- Клієнт: Керує виділеним з’єднанням (stateful connection) з одним MCP-сервером, відповідає за комунікацію та узгодження можливостей.

- Сервер: Надає доступ до певних можливостей — інструментів (функцій), ресурсів (даних) та запитів (промптів) — через протокол MCP, підключаючись до локальних або віддалених джерел даних.

- Базовий протокол: Стандартизований шар обміну повідомленнями (JSON-RPC 2.0) гарантує надійну та безпечну комунікацію між усіма компонентами.

Ця архітектура перетворює «проблему інтеграції M×N» (де M ШІ-застосунків мають під’єднатися до N інструментів, що вимагає M×N окремих конекторів) на значно простішу «проблему M+N». Отже, кожен інструмент і застосунок мають підтримувати MCP лише один раз для забезпечення взаємодії. Це суттєва економія часу для розробників.

Як працює MCP?

Коли запускається ШІ-застосунок, він створює MCP-клієнти, кожен з яких підключається до окремого MCP-сервера. Вони узгоджують версії протоколу та доступні можливості. Отримавши з’єднання, клієнт запитує у сервера доступні інструменти, ресурси та запити (промпти).

Після встановлення з’єднання ШІ-модель може отримувати доступ до даних та функцій сервера в реальному часі, динамічно оновлюючи свій контекст. Це означає, що MCP дозволяє ШІ-чат-ботам працювати з найактуальнішими даними, а не покладатися на попередньо індексовані набори даних, ембединги (векторні представлення) чи кешовану інформацію в LLM.

Отже, коли ви даєте ШІ завдання (наприклад, «Які актуальні ціни на авіаквитки з Нью-Йорка до Варшави?»), ШІ направляє запит через MCP-клієнт до відповідного сервера. Сервер виконує потрібну функцію, повертає результат, і ШІ включає ці свіжі дані у відповідь.

Крім того, MCP дозволяє ШІ-моделям виявляти та використовувати нові інструменти під час роботи. Це означає, що ваші ШІ-агенти можуть адаптуватися до нових завдань та середовищ без значних змін у коді чи перенавчання моделей машинного навчання (ML).

Коротко кажучи, MCP замінює фрагментовані, індивідуально розроблені інтеграції єдиним відкритим протоколом. Розробникам достатньо реалізувати підтримку MCP один раз, щоб підключити ШІ-моделі до будь-якого сумісного джерела даних чи інструменту. Це різко знижує складність інтеграції та витрати на обслуговування, значно полегшуючи роботу розробників.

Що ще більше спрощує процес, ви можете використовувати ШІ для генерації коду MCP та допомоги у вирішенні проблем реалізації.

Ось, що забезпечує MCP:

- Уніфікована, стандартизована інтеграція: MCP діє як універсальний протокол, дозволяючи розробникам підключати свої сервіси, API та джерела даних до будь-якого ШІ-клієнта (чат-ботів, IDE, спеціалізованих агентів) через єдиний стандартизований інтерфейс.

- Двосторонній зв’язок та розширена взаємодія: MCP підтримує безпечний двосторонній зв’язок у реальному часі між ШІ-моделями та зовнішніми системами, забезпечуючи не лише отримання даних, але й виклик інструментів та виконання дій.

- Масштабованість та повторне використання в екосистемі: Сервіс, для якого реалізовано MCP, стає доступним для будь-якого MCP-сумісного ШІ-клієнта. Це сприяє формуванню екосистеми конекторів для повторного використання та прискорює впровадження стандарту.

- Узгодженість та сумісність: MCP вимагає використання узгодженого формату запитів/відповідей JSON. Це полегшує налагодження, обслуговування та масштабування інтеграцій, незалежно від базового сервісу чи ШІ-моделі. Інтеграції залишаються стабільними навіть при зміні моделей чи додаванні нових інструментів.

- Посилена безпека та контроль доступу: MCP розроблено з акцентом на безпеку. Він підтримує шифрування, гнучкий контроль доступу та підтвердження користувачем для виконання потенційно небезпечних дій. Також є можливість розміщувати MCP-сервери самостійно (self-hosting), зберігаючи дані у власній інфраструктурі.

- Скорочення часу розробки та обслуговування: Уникаючи створення численних фрагментованих інтеграцій, розробники економлять час на налаштуванні та підтримці, що дозволяє їм зосередитися на логіці застосунків вищого рівня та інноваціях. Чітке розмежування між логікою агента та можливостями бекенду в MCP сприяє створенню більш модульних та легких у підтримці кодових баз.

Хто вже використовує MCP?

Найважливіше питання для будь-якого стандарту: “Чи будуть ним користуватися?”. Вже через кілька місяців після появи MCP відповідь однозначна — так. OpenAI додав його підтримку в березні 2025 року. 9 квітня лідер Google DeepMind Деміс Хассабіс висловив свою підтримку, яку одразу підтвердив генеральний директор Google Сундар Пічаї. Інші компанії, включаючи Microsoft, Replit та Zapier, також приєдналися.

І це не просто заяви. Формується бібліотека готових MCP-конекторів. Наприклад, Docker нещодавно оголосив про підтримку MCP та запуск відповідного каталогу. Менш ніж за шість місяців після представлення протоколу цей каталог вже містить понад 100 MCP-серверів від Grafana Labs, Kong, Neo4j, Pulumi, Heroku, Elasticsearch та багатьох інших.

Які реальні приклади використання MCP?

Окрім інструментів, доступних через Docker, вже існують сотні MCP-серверів. Їх можна використовувати для таких завдань:

- Чат-боти для підтримки клієнтів: ШІ-асистенти можуть у реальному часі отримувати доступ до даних CRM (Систем управління відносинами з клієнтами), інформації про продукти та запитів у службу підтримки, надаючи точну, контекстуалізовану допомогу.

- Корпоративний пошук за допомогою ШІ: ШІ може шукати інформацію в сховищах документів, базах даних, хмарних сервісах та пов’язувати відповіді з першоджерелами.

- Інструменти для розробників: Асистенти кодування можуть взаємодіяти з системами контролю версій (наприклад, Git), трекерами завдань та документацією.

- ШІ-агенти: Автономні агенти можуть планувати багатоетапні завдання, діяти від імені користувачів та адаптуватися до мінливих вимог, використовуючи інструменти та дані, підключені через MCP.

Насправді, доречніше запитати, для чого MCP не можна використовувати.

Майбутнє: Універсальний інтеграційний шар для ШІ

MCP знаменує зміну парадигми: перехід від ізольованого, статичного ШІ до глибоко інтегрованих, контекстно-орієнтованих систем, здатних виконувати дії. У міру розвитку протоколу він стане основою для нового покоління ШІ-агентів та асистентів, які зможуть аналізувати, діяти та співпрацювати в повному спектрі цифрових інструментів та даних — безпечно, ефективно та масштабно.

Я не бачив такого стрімкого злету технології з часів вибухового поширення генеративного ШІ у 2022 році. Проте найбільше це мені нагадує появу Kubernetes трохи більше десятиліття тому. Тоді багато хто думав, що розгорнеться конкуренція серед оркестраторів контейнерів між такими, зараз вже майже забутими, інструментами, як Swarm та Mesosphere. Я з самого початку був упевнений, що переможцем стане Kubernetes.

Тому наважуся зробити прогноз і зараз: MCP стане тією сполучною ланкою у сфері ШІ, яка розкриє повний потенціал технології на підприємствах, у хмарі та поза ними.