Видалити набридливі рекламні банери, перепрошити смартфон та очистити його від програмного “мотлоху” можна за допомогою Root-доступу. Отримати право втручатися у систему Android можна за допомогою спеціальних програм. Як це зробити та яку небезпеку можуть нести “розширені повноваження”, читайте у статті.

Що таке Root-права?

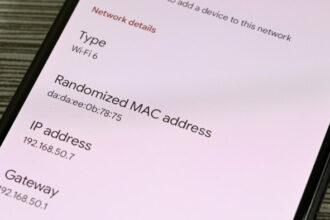

Root-права (або Root-доступ) – це режим Android, який дозволяє замінювати системні файли, видаляти системні додатки, прибирати рекламу, здійснювати резервне копіювання та тощо.

Проте Root-доступ має і свої недоліки, головним з яких є скасування гарантії на ґаджет. Окрім того, всі зміни, які Ви вносите в систему, Ви робите на свій страх та ризик, адже через брак необхідних знань з легкістю можна перетворити свій улюблений девайс на “цеглину”.

Користувачі, які абсолютно не мають уявлення про Root або проінформовані не належним чином, ризикують витратити кілька годин, аби розібратися, як же все таки отримати суперкористувацький доступ.

Проте, окрім загальних відомостей про Root, Вам необхідно також знати, для чого вони необхідні і чи готові Ви поставити на кін стабільну роботу операційної системи, якщо раптом щось піде не так.

Переваги Root-прав:

- зміна та видалення системних додатків та файлів;

- інсталяція особливих додатків, для них необхідний Root;

- використання додаткових налаштувань та функцій Android;

- видалення попередньо встановлених системних програм та непотрібного “сміття”;

- використання програм та твіків (файлів, які дозволяють вносити зміни в реєстр, залежно від внутрішнього коду) для досягнення кращої продуктивності та автономності пристрою;

- видалення рекламних банерів із додатків та ігор.

Недоліки Root-прав:

Хоча переваги, які надають Root-права можуть стати вагомим аргументом на користь їх отримання, варто також врахувати ризики, на які Ви себе наражаєте, а саме:

- втрата гарантії (хоча Root-доступ можна відмінити за необхідності);

- нестабільна робота пристрою у випадку пошкодження системних файлів або необдуманого застосування твіків;

- втрата можливості отримувати оновлення прошивки від виробника.

Ознайомившись із перевагами та недоліками отримання Root-доступу, і твердо вирішивши скористатися ним на своєму пристрої, можна переходити до наступного етапу – безпосередньо до рутування, обравши перед цим необхідний додаток.

Як отримати Root-права на Android

Раніше процес отримання прав суперкористувача на Android був складним і суттєво відрізнявся на різних пристроях: встановлення спеціальних програм та драйверів на комп’ютер, багатогодинне порпання у незрозумілих інструкціях користувача, ввід складних команд та постійний страх на виході отримати непридатний до життя ґаджет.

Проте існує й набагато простіший спосіб отримати доступ до розширених можливостей свого пристрою. У більшості випадків для отримання Root-прав достатньо встановити один додаток та натиснути одну клавішу на своєму Android-пристрої.

Додатки для отримання Root-прав:

- CF-Auto-Root

- Framaroot

- KingRoot

- Towelroot

- iRoot

- Kingoapp

- Framaroot

- Universal Androot

- WeakSauce

- KingRoot

- Towelroot

Якщо Ви вирішили отримати Root-права на Android, не використовуючи комп’ютер, потрібно:

1. Дозволити встановлення додатків із невідомих джерел на пристрої в налаштуваннях безпеки.

2. Потім завантажте додаток для рутування та встановіть його на пристрій.

3. Далі слід запустити застосунок і розпочати процедуру отримання Root-прав та дочекатися поки процес завершиться.

4. Після цього слід завантажити додаток Root checker app, аби упевнитися, що пристрій отримав Root-доступ.

Джерело: 24tv.ua