Сьогодні роутер виконує функцію центрального пристрою у кожному домі, адже через нього проходить весь трафік домашньої мережі. Тому, як не дивно, від безпеки роутера залежить безпека всієї домашньої мережі, а недостатній захист роутера може поставити під загрозу всі інші Ваші пристрої.

Чим небезпечне зараження роутера?

Після інфікування загрозою роутер може:

- перенаправляти на веб-сторінки, які викрадають облікові дані;

- заманювати Вас встановлювати шкідливі програми;

- проводити MITM-атаки;

- використовуватися для атак на інші пристрої;

- стати частиною ботнету для запуску DDoS-атак на веб-сайти або навіть на інфраструктуру Інтернету;

- бути інструментом для шпигування через Інтернет речей (IoT);

- використовуватися для прихованого майнінгу криптовалют.

Щоб покращити захист роутера від хакерів, потрібно правильно налаштувати його параметри.

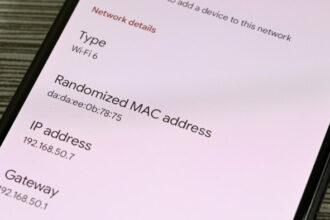

До налаштувань адміністратора, зазвичай, можна отримати доступ за допомогою безпровідного з’єднання, ввівши IP-адресу роутера в рядок URL-адреси веб-браузера. Часто у налаштування можна зайти за допомогою спеціального додатка для смартфонів.

Змініть налаштування

З усіх налаштувань за замовчуванням пароль для доступу до інтерфейсу адміністратора роутера має бути змінений у першу чергу. Зокрема для надійного захисту роутера підберіть сильну й унікальну ключову фразу замість стандартного імені користувача на зразок “admin”, “administrator”, “root”, “user”.

Окрім зниження витрат для виробників, ці та інші налаштування за замовчуванням призначені для полегшення віддаленого усунення несправностей. Однак якщо не змінити їх, можна зіштовхнутися з рядом проблем. Наприклад, реєстраційні дані часто очевидні та спільні для багатьох моделей і навіть цілих брендів. Тому облікові дані можна легко знайти в Інтернеті або відгадати, спробувавши найбільш поширені комбінації на зразок “admin/password”.

Крім цього, часто назвою безпровідної мережі є бренд і модель. Змініть це ім’я, тобто Service Set Identifier(SSID), на те, що не ідентифікує Вас або Ваше місцезнаходження.

Також за замовчуванням часто увімкнено функцію під назвою Wi-Fi Protected Setup (WPS), яка призначена для допомоги у підключенні нових пристроїв. Однак у зв’язку з недоліками впровадження, WPS може бути легко використаний для зловмисних цілей, зокрема для здійснення атак на пароль.

Іншою особливістю, яка часто використовується за замовчуванням у роутерах і становить значний ризик для безпеки, є Universal Plug and Play (UPnP). У разі відсутності потреби в UPnP, який призначений для забезпечення безперешкодного зв’язку між пристроями, краще його вимкнути. Також для запобігання потенційним атакам та захисту роутера варто вимкнути всі протоколи та порти, які не використовуються.

Захистіть від атак зловмисників

Потрібно забезпечити захист Wi-Fi за допомогою налаштування складного та надійного пароля. Комбінація повинна відрізнятися від усіх інших реєстраційних даних користувача, зокрема і паролю для доступу до консолі адміністратора роутера.

Крім цього, необхідно вказати протокол безпеки для безпровідного з’єднання. Єдиним варіантом, який можна порекомендувати, є WPA2. Для домашніх користувачів найкращий варіант — персональний режим (WPA2-Personal або WPA2-PSK) WPA2, який доповнений шифруванням AES. Надійне шифрування захищає всі дані під час передачі між підключеним до Wi-Fi комп’ютером чи мобільним пристроєм і роутером. Таким чином зловмисники не зможуть переглянути інформацію навіть, якщо вона потрапила у руки кіберзлочинців.

На роутерах все ще можуть бути доступні два старі режими безпеки Wi-Fi– WPA та WEP. Однак, їх не варто використовувати, особливо останній. Оскільки WPA2 був обов’язковим для всіх сертифікованих апаратних засобів Wi-Fi ще в 2006 році.

Звичайно, деякі з нетерпінням чекають появи на ринку мережевого обладнання з підтримкою WPA3. Цей новий стандарт міститиме декілька значних вдосконалень безпровідного зв’язку, включаючи кращий захист від атак з використанням підбору пароля, швидкої розробки новинки очікувати не варто.

Регулярно оновлюйте роутер

Вбудоване програмне забезпечення роутерів, подібно до програмного забезпечення комп’ютерів, потребує регулярного оновлення. Оскільки пристрої можуть містити уразливості через відсутність оновлень вбудованого програмного забезпечення. Це дозволяє зловмисникам легко проникнути всередину мережі, тоді як відомих проблем безпеки можна запобігти за допомогою простих сканувань на наявність відомих уразливостей.

Для перевірки актуальності оновлень перейдіть до адміністративної панелі роутера. Сучасні моделі оновлюються автоматично або повідомляють про нові версії вбудованого програмного забезпечення, тоді як для застосування виправлення у застарілих моделей потрібно відвідати веб-сайт постачальника та перевірити доступність оновлення. Такі дії необхідно робити регулярно, принаймні, кілька разів на рік, щоб забезпечити захист роутера від нових уразливостей.

Цілком можливо, що виробник припинив випускати оновлення для Вашої моделі, тому на нього не може бути встановлено жодних оновлень.

Крім виправлення уразливостей, нова версія вбудованого програмного забезпечення може також володіти кращою продуктивністю та новими функціями, включаючи ті, які пов’язані з механізмами безпеки.

Створіть окремі мережі для різних пристроїв

Будь-який роутер дозволяє створювати декілька мереж, що особливо зручно під час використання Інтернету речей (IoT). У разі використання технологій смарт-будинку потрібно винести всі пристрої Інтернету речей в окрему підмережу, щоб їх уразливості не могли бути використані для доступу до даних на комп’ютері, смартфоні або інших гаджетах для зберігання даних. Для додаткового захисту роутера Ви також можете створити окрему підмережу для дітей та гостей. Таким чином, ви можна запобігти ризику доступу шкідливого програмного забезпечення до Ваших цифрових файлів.

Також необхідно вимкнути віддалене управління роутером, щоб зменшити шанси злочинців отримати доступ до нього з будь-якої точки світу, наприклад, шляхом використання уразливостей. Таким чином, для внесення будь-яких змін до налаштувань потрібен фізичний доступ до роутера.

Насправді, способів забезпечення захисту роутера значно більше, ніж було розглянуто вище. Проте навіть налаштування кількох параметрів значно покращить загальну безпеку домашньої мережі. Тоді як нехтування цими рекомендаціями може призвестине тільки до отримання доступу кіберзлочинців до особистих даних, але й до використання Вашої мережі для здійснення масових атак та поширення загроз.

Джерело: ESET