DDoS-атаки перестали бути чимось винятковим чи «проблемою великих корпорацій». Сьогодні під удар може потрапити будь-який проєкт — від особистого блогу до складної BAS-системи або інтернет-магазину, розгорнутого на VPS чи виділеному сервері. І хоч би де розміщувався ваш віртуальний сервер — в Україні, у Німеччині чи в іншій європейській локації — ризик залишається однаково високим.

«У сучасних реаліях питання звучить не чи буде DDoS-атака, а коли саме вона трапиться.»

Як експерт, який не один рік працює з хостинг-інфраструктурою і адміністрацією серверів, можу сказати одне: захист — це не разове рішення, а постійний процес, який потребує уваги та правильно підібраних інструментів.

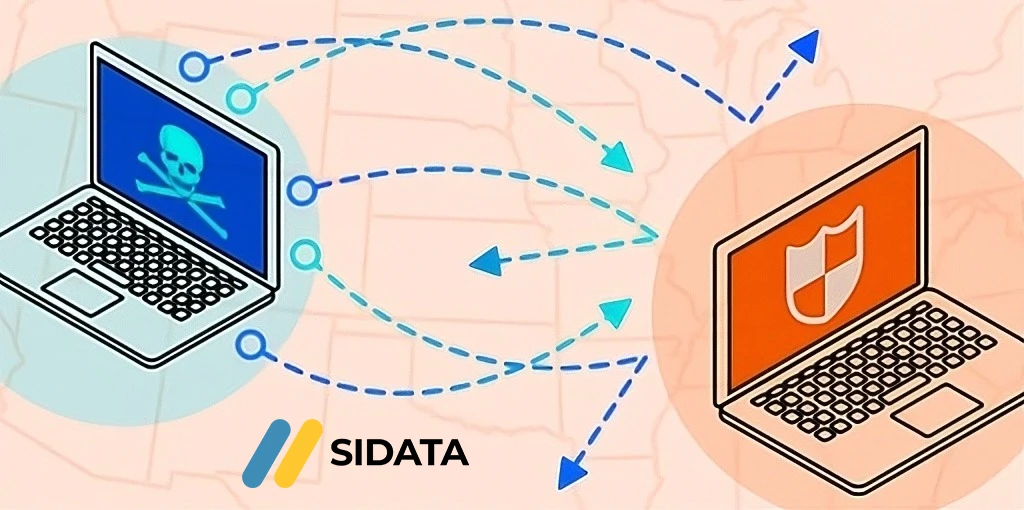

Що таке DDoS і чому він такий небезпечний для VPS?

DDoS-атака — це навмисне перевантаження сервера величезною кількістю запитів. Віртуальні сервери (VPS/VDS) мають обмежені ресурси: CPU, RAM і пропускну здатність. Коли ботнет починає «заливати» сервер трафіком, той просто перестає відповідати.

Сервіс падає — клієнти йдуть — бізнес отримує репутаційний та фінансовий удар.

Для онлайн-магазинів, CRM-систем, фінансових сервісів чи будь-якої BAS-інфраструктури це особливо критично — навіть десяток хвилин простою може коштувати значно дорожче, ніж якісний захищений VPS.

«DDoS — це не про злам. Це про недоступність. І в цьому його головна сила.»

Основні типи DDoS-атак

Хоча технік безліч, умовно їх поділяють на дві великі групи:

1. Об’ємні атаки

Спрямовані на заповнення пропускної здатності мережі.

- SYN-flood

- UDP-flood

- ICMP-flood

Їхня мета — «забити трубу» так, щоб сервер не міг приймати легітимний трафік.

2. Атаки на прикладному рівні

Б’ють вже «по застосунках»:

повільні HTTP-запити, звернення до складних скриптів, імітація реальної поведінки.

Такі атаки особливо неприємні, бо виглядають майже як реальні користувачі.

«Найгірший сценарій — комбінована атака, коли поєднані і мережеві, і прикладні методи. Впоратися з таким штормом може лише комплексний захист.»

Як захистити VPS від DDoS-атак: практичні кроки

1. Фільтрація та раннє виявлення шкідливого трафіку

Перший та найважливіший рівень — очищення трафіку до того, як він доходить до вашого сервера.

Це можуть бути:

- фільтри на рівні дата-центру;

- апаратні анти-DDoS-системи;

- хмарні рішення;

- аналітика поведінкових патернів.

Добре налаштований провайдер VPS або VDS блокує трафік ще до того, як він потрапить на вашу машину.

2. Використання CDN — розподіл навантаження

CDN-мережі розподіляють статичний контент по десятках серверів у всьому світі, знімаючи частину навантаження з основного VPS або виділеного сервера.

Це працює не проти всіх атак, але для більшості об’ємних DDoS — один із найефективніших щитів.

CDN — це не чарівна паличка, але дуже потужний інструмент у правильних руках.

3. Налаштування мережевих обмежень та капчі

Іноді прості механізми працюють найкраще:

- обмеження кількості запитів з одного IP;

- перевірка User-Agent;

- CAPTCHA для захисту від ботів;

- обмеження глибоких ресурсомістких запитів.

Так ви знімаєте великий пласт атак на рівні додатків.

4. Контроль інфраструктури та автоматичний моніторинг

Сучасні системи на базі машинного навчання (BitNinja, Imunify, Fail2Ban, iptables-скрипти) дозволяють:

- відстежувати аномалії;

- автоматично блокувати IP;

- ізолювати небезпечні сегменти трафіку.

Оренда сервера в Європі або Україні у провайдера, який використовує такі системи, вже сама по собі дає значно більшу безпеку.

5. Вибір правильного провайдера VPS / VDS / виділених серверів

Це критично. Вибір дешевої машини «на коліні» — прямий шлях до проблем.

У хорошого провайдера повинно бути:

- анти-DDoS на рівні дата-центру;

- резервні канали;

- сучасні маршрутизатори з глибоким аналізом пакетів;

- виділені сервери з апаратними фільтрами;

- можливість розміщення в Європі з низькою латентністю.

«Не існує дешевого і водночас якісного анти-DDoS. Якість завжди має ціну. Але вона в рази нижча за збитки від простою.»

Що робити, якщо VPS уже атакують?

Алгоритм дій має бути простим та швидким:

- Повідомити провайдера.

Часом він може зняти атаку ще на мережевому рівні. - Тимчасово обмежити доступ.

Перекрити окремі регіони або лімітувати з’єднання. - Увімкнути фаєрвол.

iptables, UFW, fail2ban — базові, але ефективні інструменти. - Підключити хмарний анти-DDoS.

Якщо атака потужна — це єдиний спосіб утримати сервіс «на плаву».

Багаторівневий підхід: як виглядає ідеальний захист VPS

Сучасні захищені сервери використовують кілька шарів оборони:

- потужні дата-центри з фільтрами;

- апаратні scrubbing-центри;

- хмарну маршрутизацію;

- поведінкову аналітику;

- балансування й розподіл навантаження.

Таким чином, атака розбивається об декілька рівнів «щитів» ще до того, як торкнеться вашого ресурсу.

Що на кону для бізнесу?

Простій = збитки.

Онлайн-магазини, сервіси на WooCommerce, SaaS-платформи, BAS-рішення — усе це може втратити тисячі доларів за годину простою.

І дуже часто винен не хостинг, а неправильний вибір сервера або відсутність елементарної підготовки.

DDoS-атаки з кожним роком стають агресивнішими. Але й методи захисту не стоять на місці. Правильно налаштований VPS або VDS з багаторівневою обороною здатен витримати навіть масштабний трафіковий шторм.

Ваш сервер або захищений — або наступна жертва. Третього не дано.