Якщо хтось вважає, що питання кібербезпеки їх компаній не торкнуться – він помиляється. Ці питання торкнуться всіх рано чи пізно. Питання тільки в часі. Зараз інструментарій для зламу стає не тільки широко доступним – він стає набагато простішим, легшим в освоєнні і використанні. З’явилися навіть “засоби зламу як сервіс”, “шифрувальник як сервіс” і дистрибутиви Linux, які містять вже всі необхідні засоби для зламу.

До чого це призведе?

Та до того, що зламом почнуть займатися все більше людей, навіть студенти і школярі, яким просто цікаво. Кількість інцидентів буде тільки рости. Легка здобич, якою є невеликі і середні компанії і організації, які не мають ніякого захисту або хоча б плану дій – це ті самі “все”, які не переймаються. Поки що.

Дуже показовою є аналогія зі звичайною безпекою або безпекою банківських операцій. Сьогодні нікому не потрібно пояснювати навіщо потрібні хороші залізні двері на вході в офіс, сейф для документів, решітки на вікнах. Є ще власники компаній, які про це не турбуються взагалі?

Кожен турбується про гаманець, який носить з собою – чи добре він захований у внутрішній кишені або в сумці? І сьогодні – якщо ще хтось не ставиться до електронної інформації так само, як до грошей – її часто просто втрачає. Крадуть гроші з картки, екаунти в месенджерах або соцмережах, електронну пошту тощо. ІТ-інфраструктура, хочемо ми цього чи ні, на сьогодні стає однією з критично важливих для суспільства систем. І потребує захисту…

Як і в сфері звичайної безпеки, у сфері кібербезпеки теж йдуть постійні перегони переслідування. Фахівці з безпеки будують системи захисту, хакери їх зламують. Фахівці покращують системи захисту, хакери знаходять нові уразливості. Цей процес – постійний. Різниця зі звичайною безпекою лише в тому, що процес цей відбувається набагато швидше. Оскільки це – цифровий світ. Кібер-простір. І зміни в ньому відбуваються кожної митті.

Побудова систем кібер-безпеки стала вже досить поширеною діяльністю не тільки в комерційних структурах, а й в державних. Але, як і у випадку зі звичайною безпекою, не всі розуміють обсяг робіт і завдань, пов’язаних з побудовою, а ще важливіше – з експлуатацією. Із забезпеченням цієї самої – безпеки. Аутсорсинг охорони – вже давно прижився в нашому світі, і ні у кого не викликає жодних питань. Або це загальна охорона офісного центру, або це пультова охорона невеликих офісів, або – наймані охоронні фірми: все це різні види класичного аутсорсу безпеки. Послуги з побудови процесів віддали зовнішнім компаніям. Окрім цього, в охоронних фірмах давно побудований постійний процес підвищення кваліфікації охоронців, технічних кадрів, алгоритмів роботи і навіть технічних засобів. Мало хто готовий взяти на свої плечі весь цей вантаж проблем. Набагато простіше (і ефективніше) – передати ці проблеми в профільну компанію або структуру.

На заході аутсорс вже давно і міцно увійшов в ужиток великих корпорацій і державного сектора. На аутсорс віддають не тільки окремі процеси, але навіть і управління компаніями або активами. Такі найбільші консалтингові компанії, як Маккінзі, Бейн та інші мають у своєму портфелі управління великими корпораціями, як Dell, HP тощо.

На відміну від послуг сервісу і підтримки, що мають разовий, епізодичний, випадковий характер і обмежені початком і кінцем, на аутсорсинг передаються зазвичай функції з професійної підтримки безперебійної працездатності окремих систем і інфраструктури на основі тривалого контракту (не менше 1 року). Наявність бізнес-процесу є відмінною рисою аутсорсинга від різних інших форм надання послуг і абонентського обслуговування. Базова перевага аутсорсингу для діяльності організації полягає в тому, що аутсорсинг оптимізує цю діяльність за рахунок того, що дозволяє зосередити функціонування на основному, першочерговому напрямку. За рахунок такої практичної цінності аутсорсинг швидко і успішно прижився в бізнес-сфері як технологія, яка допомагає вирішити проблему скорочення прихованих витрат, збільшення адаптації до мінливих умов зовнішнього середовища, поліпшення якості продукції, що випускається і послуг, кваліфікованого управління ризиками.

Кому потрібен аутсорс ІБ?

Перш за все тим, хто в силу тих чи інших причин не у змозі самостійно вибудувати певний процес в своїй організації.

Типові причини:

- Немає достатньої кваліфікації, щоб вибудувати все правильно і ефективно;

- Не виділено необхідний бюджет;

- Немає коштів і можливості утримувати і завантажити в повному обсязі власний штат фахівців ІБ;

- Немає іншої мотивації. Просто лінь цим займатися;

- Організаціям, яким треба вибудувати всі процеси дуже швидко, а часу на підбір і навчання персоналу немає;

- Організаціям, яким в силу тих чи інших причин необхідно вибудовувати всі процеси відповідно до певних стандартів.

Також не варто забувати, що на сьогодні в світі (не тільки в Україні) існує досить великий дефіцит кваліфікованих кадрів. А фахівців, у яких є реальний досвід – ще менше. Згідно із прогнозом дослідницької компанії Cybersecurity Ventures, в 2021 році глобальна нестача кадрів у сфері ІБ зросте до 3,5 мільйонів вакансій. Аутсорс дозволяє фахівцям мати можливість постійно підвищувати рівень своєї кваліфікації, беручи участь у великій кількості процесів різних компаній. І тим самим надаючи більш якісні послуги кожному з обслуговуваних клієнтів. У підсумку – у виграші обидві сторони.

Способи просування на ринку і державному секторі

Основних способів, які бачаться актуальними в поточних умовах, можна назвати два:

Формування розуміння потреби у самих замовників. Далеко не всі комерційні структури, а тим більше підприємства та установи державного сектора на сьогодні не в змозі дозволити собі дорогих фахівців в галузі кібербезпеки. Організаціям на регулярній основі пояснюється, що таке аутсорс взагалі, і як вони можуть його використовувати для своїх завдань і цілей.

Інтегратори. Пакет аутсорс ІТ або ІБ може пропонуватися на етапі планування будь-яких систем. Таким чином замовник позбавляється не тільки від необхідності проектувати і впроваджувати систему, а й експлуатувати досить складне устаткування.

По факту – вже деякий час у нас в країні починають використовуватися обидва ці способи.

Що може входити в аутсорс:

- Аудит;

- Внутрішні політики ІБ;

- Моніторинг загроз;

- Сертифікація;

- Управління міжмережевими екранами;

- Управління системами виявлення та запобігання вторгнень (IPS/IDS);

- Управління системами захисту від DDoS;

- Управління системами контентної фільтрації електронної пошти та веб-трафіку;

- Аналіз вразливостей і тестування системи (включаючи проведення тестів на проникнення);

- Управління антивірусними системами;

- Управління системами система збору та обробки інформації про інциденти (SIEM);

- Управління системами аутентифікації і авторизації; управління криптографічними системами, враховуючи побудову віртуальних приватних мереж (VPN) та інфраструктури відкритих ключів (PKI).

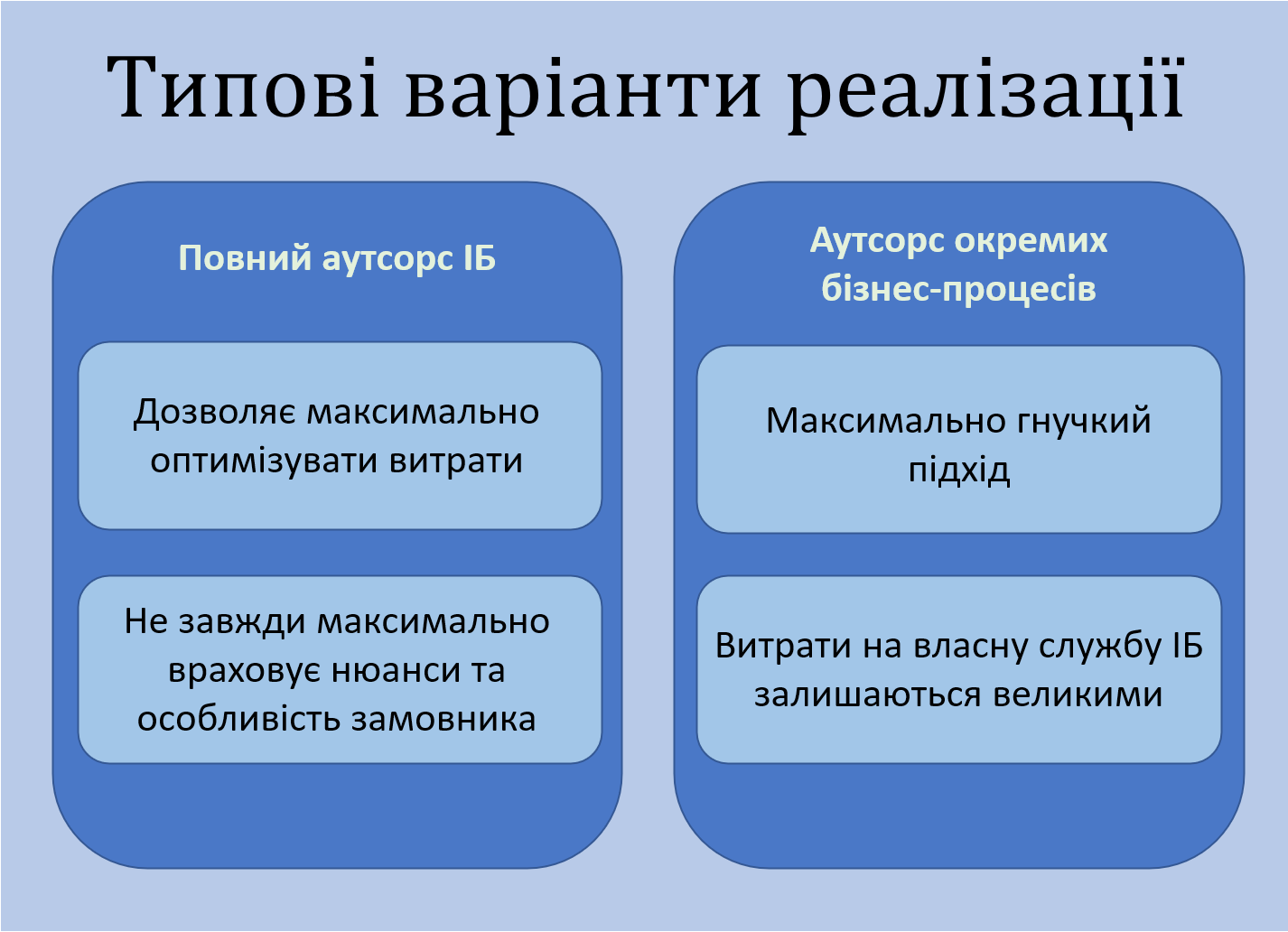

На зовнішній аутсорс можуть віддаватися як цілі процеси, так і якісь окремі завдання:

Консалтинг (англ. Consulting – консультування) – це вид професійних послуг (зазвичай це послуги платні), які надаються корпоративним клієнтам, які цікавляться оптимізацією власного бізнесу.

До консалтингу зазвичай визначають розробку різних рад і вимог, які ставляться до підтримки інформаційної безпеки організації на належному рівні.

Типові приклади тих робіт, які виконують консалтингові компанії, що спеціалізуються на ІБ:

- Економічний аналіз системи ІБ;

- Розробка методики для якісного аналізу захищеності організації;

- Розробка рад із захисту інформсистеми;

- Розробка вимог до системи для захисту інформації, які відповідають особливостям організації;

- Розробка технічного завдання для створення системи забезпечення інформаційної безпеки;

- Складання огляду ПЗ для забезпечення інформаційної безпеки за раніше заданим критеріям;

- Розробка вимог в плані кваліфікації співробітників відділу інформаційної безпеки;

- Розробка нормативних актів і політики для забезпечення інформаційної безпеки.

Консалтинг в галузі безпеки даних, само собою, також можна назвати досить важливим компонентом для створення надійного захисту даних організації, він допомагає оптимізувати витрати в цій графі бюджету компанії. Але все-таки, консалтинг і аутсорсинг – різні речі, які органічно доповнюють один одного. Тема консалтингу в галузі ІБ, звичайно, гідна окремого розгляду, але в рамки цієї статті вона все ж входить.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

ЯК ЗРОБИТИ ВАШУ ВІДЕОКОНФЕРЕНЦІЮ МАКСИМАЛЬНО БЕЗПЕЧНОЮ? ПОРАДИ

ЩО КРАЩЕ – “ВИМКНУТИ” ЧИ “ПЕРЕЗАВАНТАЖИТИ” КОМП’ЮТЕР? ПОРАДИ ЕКСПЕРТІВ

ЯК ЗРОБИТИ ВІДДАЛЕНИЙ РЕЖИМ РОБОТИ ПІД ЧАС КАРАНТИНУ БЕЗПЕЧНИМ? ПОРАДИ

ФІШИНГ ТА СПАМ: ЯК РОЗПІЗНАТИ ІНТЕРНЕТ-ШАХРАЙСТВА, ПОВ’ЯЗАНІ З COVID-19?

АПГРЕЙД ВАШОГО КОМП’ЮТЕРА: 5 КОМПЛЕКТУЮЧИХ, ЯКІ ВАРТО ОНОВИТИ В ПЕРШУ ЧЕРГУ

На час карантину під час Вашої роботи вдома існує більша загроза бути підданим кіберзламу, ніж би Ви виконували завдання в офісі. Щоб зменшити ризики інфікування шкідливими програмами та підвищити безпеку віддаленого доступу, дотримуйтесь наступних правил.

Нагадаємо, компанії Apple і Google об’єдналися, щоб створити систему відстеження контактів з хворими коронавірусом на iOS і Android.

Також понад 300 облікових записів Zoom виявили на одному з форумів у Даркнеті, де викладаються та продаються різні особисті дані.

Якщо Ваш смартфон потрапить до чужих рук, уся Ваша конфіденційна інформація може бути використана у зловмисних цілях. Саме тому важливо потурбуватися про безпеку своїх даних задовго до втрати чи викрадення телефону.

Як запевняють в Apple, користувач в масці не може пройти аутентифікацію за допомогою сканера особи Face ID, проте фахівці з Tencent Xuanwu Lab довели зворотне.