Як і передбачалося, компанія з Купертіно представила нові процесори власного виробництва та комп’ютери на їх основі. Наступного тижня у продаж надійдуть три версії нових Mac на базі ARM: 13-дюймовий MacBook Pro (починаючи з 1299 доларів), 13-дюймовий MacBook Air (999 доларів) та Mac mini (699 доларів). Про це пише PC Magazine.

За словами Apple, обладнання об’єднує високу продуктивність процесора та графіки, що зменшує конкуренцію, в тому числі – завдяки першому процесору на базі ARM для Mac, що має назву М1.

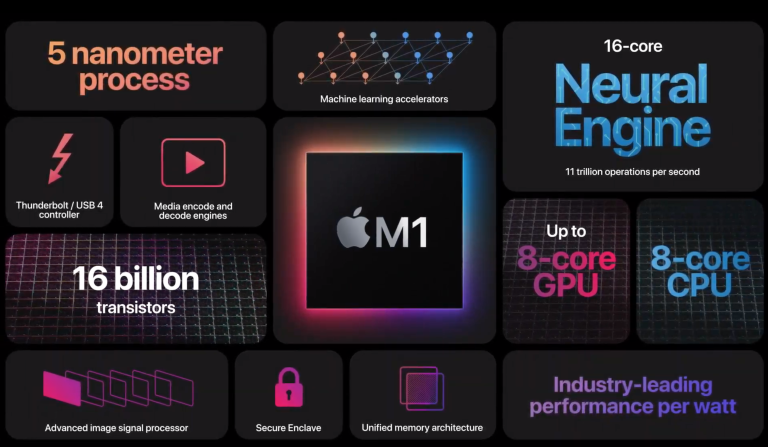

M1 виділяється, зокрема. тим, що використовує 5-нанометровий виробничий процес (ймовірно, від компанії TSMC), що дозволяє Apple упакувати 16 мільярдів транзисторів в одному процесорі. (На відміну від цього, Intel все ще затримується на 10 нм, тоді як AMD використовує 7-нм процес TSMC). Компанія також змогла об’єднати компоненти Mac – такі як центральний процесор, пам’ять та контролер введення / виводу – в єдину систему на одному чипів для кращої ефективності та нижчих затримок. Процесор M1 має вісім ядер. Перші чотири призначені для обробки важких завдань. Для легших програмних навантажень процесор M1 може переключитися на решту ядер, які споживають менше енергії, але і менш потужні (за подібною схемою побудовані і процесори Snapdragon, що є однією з головних платформ для смартфонів на Android).

“У цілому, восьмиядерний процесор в M1 є на сьогоднішній день найефективнішим процесором, який ми коли-небудь створювали”, – сказав Джонні Сурудзі, віце-президент Apple з розвитку апаратних технологій, під час презентації у вівторок. “І найголовніше, що він забезпечує цю продуктивність з мінімальними зусиллями”

Він наголошує, що M1 – найкращий у світі процесор з точки зору продуктивності на ватт. Згідно з тестами Apple, новий процесор перевершує процесори від конкурнетів на кожному рівні потужності.

“Коли ми дивимося на M1, ми спостерігаємо потрійне покращення продуктивності на ватт. Це нечувано”, – додав він.

Цей процесор також інтегрований з восьмиядерним графічним процесором потужністю у 2,6 терафлопа, який, за твердженням компанії, може легко перевершити інтегровану графіку на аналогічних процесорах від конкурентів. Однак картина може бути неповною – зокрема, Apple так і не назвала тактову частоту процесора M1. У тестах компанії також не було чітко зазначено, проти чого тестувався чип M1 і за яких умов. Але Apple дійсно запропонувала погляд на продуктивність, яку сподіваються отримати користувачі на нових Mac.

На MacBook Pro процесор M1 може покращити продуктивність ноутбука до 2,8 разів порівняно з попереднім поколінням. Тим часом швидкість графічного процесора зросла до п’яти разів у порівнянні з інтегрованими відеокартами від Intel. Завдяки мікросхемі M1 компанія також продовжила час автономної роботи ноутбуків до 20 годин під час відтворення відео, що на 10 годин довше, ніж раніше.

“Це найдовший час роботи від акумулятора Mac”, – сказала Шруті Халдеа, менеджер лінійки продуктів Mac. “Якщо порівнювати з найбільш продаваним ноутбуком Windows у своєму класі, це втричі швидше”, – додала вона, не уточнюючи.

Очікуйте подібних прибутків для MacBook Air, який повинен бути в 3,5 рази швидшим, ніж попереднє покоління. Час автономної роботи ноутбука може досягати 18 годин під час відтворення відео – на шість годин довше, ніж раніше. Він також працює безшумно, не потребуючи вентилятора охолодження.

“За допомогою M1 MacBook Air працює швидше, ніж 98 відсотків ноутбуків, проданих за останній рік”, – заявила Лора Мец, менеджер з продуктових лінійок Mac, маючи на увазі комп’ютери на Windows.

Mac mini, навпаки, містить мікросхему M1 всередині невеликого корпусу для настільних ПК, який можна підключити до монітора. Наскільки ми можемо зрозуміти, існує лише одна версія процесора M1. Отже, продуктивність усіх трьох продуктів компанії повинна бути приблизно однаковою.

Основною проблемою, з якою стикається Apple, є отримання вже існуючих програм для Mac для роботи над новими продуктами, коли програми спочатку були розроблені для роботи на процесорах Intel. Однак компанія допомагає постачальникам програмного забезпечення переписувати свої програми для роботи на основі ARM-архітектури. Щодо програм, які ще не здійснили перехід, Apple заявляє, що програми все ще зможуть працювати на нових комп’ютерах Mac за допомогою програмного забезпечення компанії Rosetta 2, яке може виконувати роль емулятора. Але не дивуйтеся, якщо програми будуть працювати повільніше.

“Процес емуляції вимагає часу, тому користувачі можуть відчути, що емульовані програми часом запускаються або працюють повільніше”, – пише Apple у документації для розробників для Rosetta 2.

Позитивною стороною є те, що перехід на ARM означає, що нові Mac вперше зможуть запускати програми для iPhone та iPad без віртуальної машини. Компанія Apple приймає попередні замовлення на нові Mac з процесорами на ARM, починаючи з цього тижня, на своєму веб-сайті.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

У Zoom нарешті доступне наскрізне шифрування: як увімкнути його на своєму пристрої?

Фішингові листи: розпізнаємо шахрайство на реальному прикладі

Як зупинити отримання SMS на свій смартфон із розсилкою від торгових мереж?

Як виміряти рівень кисню у крові за допомогою Apple Watch? – ІНСТРУКЦІЯ

Як увімкнути нову функцію відстеження миття рук на Apple Watch? – ІНСТРУКЦІЯ

Нагадаємо, компанія Google випустила чергові патчі для Android, загалом усунувши понад 30 уразливостей. Найсерйознішою з нових проблем, згідно з бюлетенем, є можливість віддаленого виконання коду (RCE), виявлена в одному з компонентів системи Android.

Також мешканця міста Хмельницький впіймали на розповсюдженні конфіденційної інформації користувачів мережі Інтернет, серед якої були логіни та паролі доступу до різних інтернет-ресурсів, електронних поштових скриньок, облікових записів соціальних мереж та електронних гаманців

До речі, у WhatsApp з’явилася довгоочікувана функція, що дозволяє автоматично видаляти повідомлення. Тепер користувачі можуть включити “Автовидалення” для особистих чатів, після чого відправлені повідомлення будуть зникати через сім днів. У групових бесідах тільки адміністратори можуть включити або відключити нововведення.

Зверніть увагу, що зловмисники зловживають функціоналом Google Диска і використовують його для розсилки нібито легітимних електронних листів і push-повідомлень від Google, які в разі відкриття можуть перенаправити людей на шкідливі web-сайти.

Окрім цього, нову вимагацьку кампанію, націлену на користувачів сервісу для відеоконференцій Zoom, виявили дослідники Bitdefender Antispam Lab. Мова йде про так зване “інтимне вимагання” (sextortion), яке припало до смаку зловмисникам останнім часом.