Дослідники з Дармштадтського технічного університету (Німеччина) проаналізували роботу протоколу Apple Wireless Direct Link (AWDL), реалізованого в більш ніж 1,2 млрд пристроїв Apple, і виявили уразливості, експлуатація яких дозволяє зловмисникам відстежувати користувачів, викликати збій в роботі пристроїв або перехоплювати файли, передавання даних між пристроями за допомогою атак посередника (MitM).

Apple запустила протокол AWDL в 2014 році для забезпечення бездротового зв’язку між своїми пристроями. AWDL лежить в основі таких сервісів Apple, як AirPlay і AirDrop, і виробник за замовчуванням вмикає AWDL практично у всіх продуктах компанії – Mac, iPhone, iPad, Apple Watch, Apple TV і HomePods. Однак за останні п’ять років компанія ніколи не публікувала технічних подробиць про функціонал протоколу.

“З огляду на непросту історію бездротових протоколів, коли в Bluetooth, WEP, WPA2, GSM, UMTS і LTE неодноразово виявлялися різні уразливості, відсутність інформації про безпеку AWDL стало серйозною проблемою, з огляду на зростаючу кількість сервісів, що використовують його”, – відзначають дослідники.

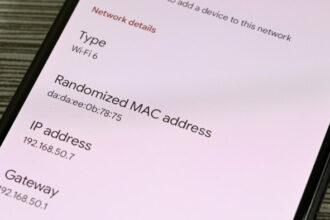

Аналіз виявив кілька недоліків проектування і помилки в реалізації, що допускають різні види атак, включно атаки посередника (дозволяє перехопити і модифікувати дані, що передаються через AirDrop, і впровадити шкідливі файли), атаки, що дозволяють відслідковувати пристрої, незважаючи на рандомізацію MAC-адрес, і отримати доступ до особистої інформації, такої як ім’я власника пристрою, DoS-атаки, що порушують з’єднання з іншими AWDL-пристроями і викликають збій в роботі “яблучних” пристроїв.

Незважаючи на різні функції безпеки для запобігання MitM-атак, дослідники змогли обійти їх. За допомогою атаки TCP Reset вони заблокували з’єднання AWDL і встановили своє обладнання між двома пристроями, організувавши легітимне з’єднання з обома гаджетами. В результаті дослідники змогли дізнатися ім’я пристрою, реальну MAC-адресу, точку доступу, до якої підключений гаджет, клас пристрою (iOS, watchOS, macOS, tvOS тощо) і версію протоколу AWDL.

Команда дослідників повідомила Apple про всі слабкі місця в 2018 році. Apple виправила проблему (CVE-2019-8612) з випуском оновлень iOS 12.3, tvOS 12.3, watchOS 5.2.1 і macOS 10.14.5.

До речі, баги і помилки властиві будь-якій операційній системі, і лагодять їх розробники, на жаль, не завжди відразу. Якщо Ви зіткнулися на Android із проблемою підключення до мережі, то з цією проблемою Вам допоможе ця стаття.

Нагадаємо, що найбільш поширеним способом позбавлення від проблем з ПК є перевстановлення Windows. Однак цей процес може істотно затягнутися, якщо інсталяційний диск або USB-накопичувач давно втрачений. На щастя, вже в наступному році: наявність диска перестане бути проблемою.

Також незабаром вийде на ринок Windows 11, і стане вона новою найкращою в світі ОС для електронних пристроїв, стверджують розробники.

Стало відомо, що компанія “Viber”, яка володіє однойменним месенджером, планує відкрити в Україні офіс і набирає штат працівників.

Окрім цього, експерти з кібербезпеки з компанії Positive Technologies виявили уразливість, експлуатація якої дозволяє зловмисникам обійти обмеження на списання великих сум безконтактним способом із карт Visa.

Якщо смартфон став Вашим цифровим помічником у повсякденному житті й у роботі, пропонуємо добірку мобільних сервісів для монтажу відео. Вони стануть Вам у нагоді, коли Ви перебуваєте на цікавій події, за кордоном, маєте гарні кадри але не маєте часу, щоб змонтувати їх у непростому Premiere Pro, радять фахівці громадської організації “Інтерньюз-Україна“.

Зверніть увагу, дослідник з компанії Cure53 Алекс Інфюр (Alex Inführ) повідомив, що патч для недавно виправленої уразливості в офісному пакеті LibreOffice можна обійти. Для виконання коду на системі зловмиснику досить змусити жертву відкрити шкідливий документ.

Аналітики Mangrove Capital Partners заявляють, що Apple представить операційну систему SiriOS в 2020 році. Вона буде використовуватися в пристроях “інтернету речей”.

Якщо раніше при реєстрації в Instagram користувачі могли не вказувати свій вік, то незабаром все може змінитися. Користувачі, які не досягли 13 років або вказали відверто невірну дату народження (наприклад 1 січня 1905 роки), зареєструватися в сервісі не зможуть. Який максимальний вік буде допустимо для реєстрації, невідомо.