Дослідники виявили сімейство вразливостей WhisperPair, які впливають на протокол, що зазвичай використовується для підключення навушників та інших аудіоаксесуарів до пристроїв через Bluetooth. Ця проблема дозволяє зловмисникам перехоплювати контроль над аудіопристроями, втручатися в їхні налаштування та потенційно прослуховувати приватні розмови користувачів.

Суть вразливості

Вразливість WhisperPair виявила команда дослідників з Левенського католицького університету в Бельгії за підтримки урядової програми досліджень кібербезпеки. Проблема пов’язана з неправильною реалізацією протоколу Fast Pair від Google, який забезпечує швидке підключення та синхронізацію облікового запису між Bluetooth-аксесуарами.

Коли протокол реалізовано некоректно, виникає вразливість, що дозволяє зловмисникам «перехопити пристрої та відстежувати жертв, використовуючи мережу Find Hub від Google», за словами дослідників.

Інформацію про вразливість приватно повідомили Google у серпні 2025 року. Їй присвоїли критичний рейтинг під ідентифікатором CVE-2025-36911. Було узгоджено 150-денне вікно для розкриття інформації та призначено винагороду в розмірі 15 000 доларів.

Читайте також: Бездротові навушники постійно відключаються: як це виправити

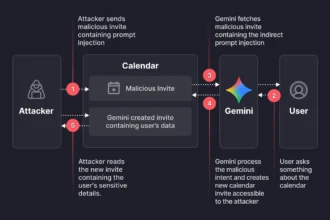

Механізм атаки

Проблема виникає через те, що багато аудіоаксесуарів пропускають критичний крок під час процесу підключення Fast Pair. Механізм працює так: «шукач» (наприклад, мобільний пристрій з підтримкою Bluetooth) надсилає повідомлення «провайдеру» (аудіоаксесуару) з запитом на підключення.

Хоча протокол Fast Pair передбачає, що такі повідомлення мають ігноруватися, коли аксесуар не перебуває в режимі підключення, ця перевірка виконується не завжди. Це дозволяє несанкціонованим пристроям ініціювати підключення без дозволу.

«Після отримання відповіді від вразливого пристрою зловмисник може завершити процедуру Fast Pair, встановивши звичайне Bluetooth-підключення», пояснюють дослідники.

Можливості для зловмисників

Якщо зловмисник таємно підключить свій пристрій до вразливих навушників, він може отримати повний контроль над ними, включно з маніпуляціями налаштуваннями гучності. Що важливіше, він потенційно зможе непомітно записувати розмови через вбудовані мікрофони.

Атаки WhisperPair протестували на відстані до 14 метрів, і їх можна проводити бездротово.

Крім того, якщо пристрій підтримує мережу Find Hub від Google, але не зареєстрований у ній, зловмисники теоретично можуть самостійно зареєструвати цільовий пристрій на свій обліковий запис і відстежувати аксесуар разом з його користувачем. Хоча з’явиться несподіване сповіщення про відстеження, воно покаже лише власний пристрій користувача, тому таке попередження можуть проігнорувати.

Уражені пристрої

Серед вразливих аксесуарів — навушники та аудіопристрої від компаній Google, Sony, Harman (JBL) та Anker.

Оскільки WhisperPair експлуатує вразливість у реалізації Fast Pair в Bluetooth-аксесуарах, під загрозою перебувають не лише пристрої Android. Користувачі iPhone з вразливими аксесуарами також ризикують.

Конкретні моделі, які потребують оновлення:

- Google Pixel Buds

- Sony WF-1000XM5 та Sony WF-1000XM4

- JBL

- Soundcore

- OnePlus

- Xiaomi

- Nothing

Перевірка та захист

Дослідницька команда опублікувала каталог популярних навушників та аудіоаксесуарів, які протестували. Користувачі можуть скористатися функцією пошуку, щоб перевірити, чи є їхній продукт у списку: достатньо ввести назву виробника, щоб переглянути статус конкретної моделі та дізнатися, чи вразлива вона до атак WhisperPair.

Якщо аксесуар досі позначений як вразливий, необхідно перевірити наявність оновлень від виробника. Навіть якщо пристрій описаний як «не вразливий», варто переконатися, що він оновлений до найновішої версії програмного забезпечення.

Як зазначають дослідники, єдиний спосіб запобігти атакам WhisperPair — встановити патч від виробника. Користувачі можуть перевірити наявність оновлень через супутні додатки виробника або на їхніх веб-сайтах. Якщо аксесуар підтримує Find Hub, але не підключений до пристрою Android, зловмисники можуть відстежувати його розташування, тому його слід оновити одразу після появи виправлення.

Навіть вимкнення Fast Pair на смартфоні не знизить ризик компрометації. За словами дослідників, сумісні аксесуари мають Fast Pair увімкненим за замовчуванням без можливості його вимкнути. Єдиний спосіб захиститися від атак WhisperPair — оновити прошивку аксесуару.