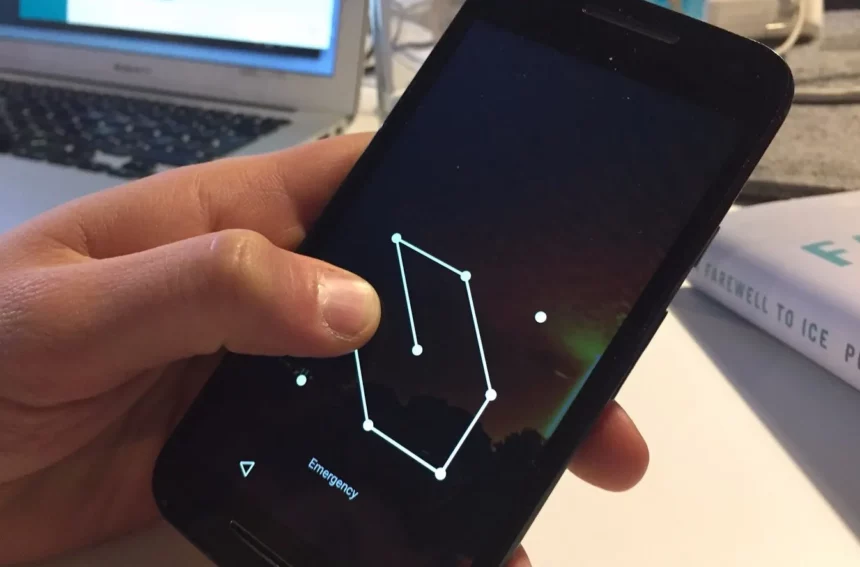

Ви прокидаєтеся і хапаєте телефон з тумбочки, ледве продерши очі зі сну. Коли з’являється екран блокування графічного ключа, ви автоматично малюєте знайомий візерунок, не замислюючись. Це швидко, легко і дозволяє одразу перейти до прокрутки сповіщень. Але наскільки надійно графічні ключі захищені від сторонніх очей?

Більшість людей використовують поширені фігури або літери

Погляньмо правді в очі: ми – люди звички. Налаштовуючи шаблонне блокування, ми природно тяжіємо до того, що нам знайоме. З’єднати крапки так, щоб утворилися такі літери, як B, C, D, D, E, G, L, M, N, O, P, R, S, U, W і Z, або цифри 2, 5, 6, 7 і 9, – це не складно. Навіть такі фігури, як квадрат або трикутник, здаються гарним вибором. Їх легко запам’ятати, і давайте будемо чесними, хто хоче витрачати час на запам’ятовування складного візерунка лише для того, щоб перевірити сповіщення?

Однак проблема в тому, що якщо це легко для вас, то і для когось іншого здогадатися теж не складе труднощів. Особливо, якщо інші знають вас достатньо добре, щоб передбачити, що ви виберете літери з вашого імені або числа вашого дня народження. Більше того, згідно з дослідженням Arstechnica, більшість людей схильні створювати візерунки, починаючи з лівого верхнього кута і рухаючись зліва направо або зверху вниз. Це ще більше полегшує вгадування.

Отже, якщо ваш візерунок блокування схожий на той, що на зображенні вище, можливо, настав час його змінити. Якщо ваш телефон коли-небудь потрапить до чужих рук, саме ці графічні ключі вони, швидше за все, спробують використати в першу чергу. Тож, як щодо того, щоб дещо змінити? Виберіть щось трохи складніше – подумайте про накладання, косі лінії або рухи, які повторюються на тих ділянках, які ви вже відстежували. Це не обов’язково має бути головоломкою, але чим унікальнішим і складнішим воно буде, тим більше шансів, що вам вдасться зберегти гарфічний ключ в таємниці. Це лише невелика інформація для роздумів, коли ви наступного разу налаштовуватимете блокування графічного ключа.

Сліди на екрані можуть розкрити графічні ключі

Щоразу, коли ви проводите пальцем по екрану, щоб розблокувати телефон, ви залишаєте за собою маслянистий слід або “плями”. Зазвичай вони просто неприємні і роблять екран брудним. Але в умілих руках ці плями можуть розкрити вашу схему розблокування.

Уявіть собі: ви залишаєте свій телефон без нагляду в кафе на якусь мить. Хтось кмітливий піднімає його, підносить до світла, і вуаля – відбитки ваших пальців стають видимими, розкриваючи ваш графічний ключ розблокування. Це те, що відомо як “атака плям”.

Згідно з дослідженням [PDF], проведеним дослідниками з Університету Пенсильванії, за ідеальних умов атака по плямі може успішно ідентифікувати графічні ключі у 68% випадків. Дослідження також показало, що більш складні візерунки з більшою кількістю поворотів і гачків насправді залишають більший контраст і іноді їх легше розпізнати, ніж простіші візерунки на фотографіях, що досить дивно.

Існує набагато менше комбінацій візерунків

Ви можете почати свій візерунок з будь-якої з дев’яти точок у сітці 3х3 – це типовий розмір. Але після того, як ви вибрали початкову точку, ваші можливості для наступної точки стають обмеженими. Ви не можете повторити точку, а до деяких точок можна дістатися, лише пройшовши через інші.

Отже, скільки унікальних візерунків ви можете створити? Враховуючи всі ці правила, математичні розрахунки показують, що існує трохи менше 400 000 можливих комбінацій візерунків. Це може здатися багато, але порівняйте це з 6-значним PIN-кодом з мільйоном можливих комбінацій або 6-символьним паролем, що складається з великих літер і цифр, кількість комбінацій якого значно більша, можливо, сягає мільярдів.

Відносно невеликий простір для підбору означає, що зловмисник може використовувати програмне забезпечення для систематичного перебору всіх можливих комбінацій, щоб розблокувати ваш телефон. Це можна зробити і з PIN-кодами та паролями, але це не так просто.

Інші люди можуть легко підгледіти графічні ключі

Уявіть, що ви перебуваєте в громадському місці і розблоковуєте свій телефон. Ви навіть не підозрюєте, що десь поруч хтось крадькома поглядає на ваш екран. Швидко глянувши через ваше плече, він може побачити і запам’ятати візерунок, який ви намалювали. Ця підступна тактика відома як “атака через плече” (але чи це справді атака?!).

Краса і прокляття візерункових замків полягає в їх простоті та наочності. Їх легко запам’ятати, навіть здалеку або при побіжному погляді. Отже, будь-хто, хто може побачити ваш екран, коли ви розблоковуєте телефон, потенційно може вивчити ваш графічний ключ.

Але не хвилюйтеся, є простий трюк, який зробить вас менш вразливими до цієї проблеми в громадських місцях. Просто тримайте пристрій під кутом, який захищає екран від сторонніх очей.

Існують кращі альтернативи графічним блокуванням

Графічні замки можуть здатися простим варіантом, але вони не забезпечують належного захисту. Якщо ви дійсно хочете заблокувати свій Android, є набагато кращі альтернативи.

Для початку, добре працює встановлення PIN-коду або паролю на телефоні. Звичайно, придумування довгого рядка цифр, букв і символів може здатися болісним, але цей випадковий набір симфолів також робить його шалено складним для будь-кого іншого, щоб зламати ваш код. Якщо запам’ятовування складного пароля здається вам занадто складним завданням, ви можете скористатися біометричними опціями, якщо ваш телефон має відповідне обладнання. Просто дозвольте телефону просканувати ваше обличчя або палець, і бум – розблоковано.

І не забувайте про всі додаткові заходи безпеки. Наша мета – тримати телефон надійно заблокованим. Ці шаблонні свайпи можуть бути милими, але не зупинять запеклого шпигуна. Розгляньте інші варіанти блокування телефону, і ваш телефон та особисті дані будуть вам вдячні.