У Cisco заявили, що зловмисники можуть обходити технологію фільтрації перевірки TLS у кількох програмних продуктах, щоб вилучити дані з клієнтських серверів. Під час таких атаках хакери можуть використовувати вразливість у фільтрації запитів ідентифікації імен серверів (SNI), що у свою чергу впливає на засоби промислової безпеки серії 3000 (ISA), захист від загроз вогневої потужності (FTD) та продукти веб-безпеки (WSA).

“Використовуючи SNIcat або подібний інструмент, зловмисник може вилучити дані з пакета клієнта SSL, оскільки пакет сервера повернення з сервера у списку заблокованих не фільтрується”, – пояснили у Cisco. – Ця комунікація може бути використана для здійснення командно-контрольної атаки на вразливий хост або для виконання додаткових атак з метою вилученням даних”.

Поки що команда реагування на інциденти у сфері безпеки продуктів Cisco (PSIRT) не знає про зловмисників або шкідливе програмне забезпечення, які використовують цю вразливість у безпеці на практиці, пише BleepingComputer.

Приховане вилучення даних шляхом зловживання TLS

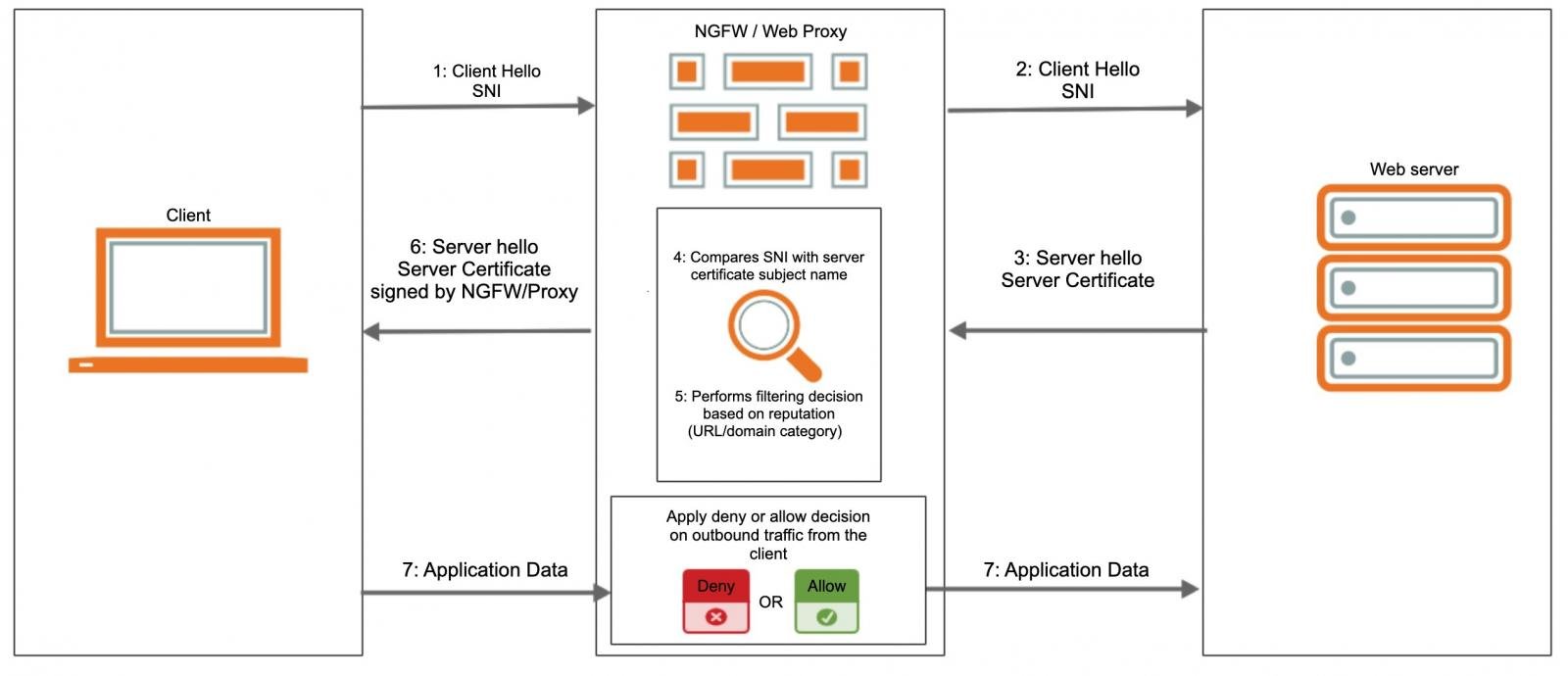

SNIcat (Конкатенатор індикації імені сервера) – це прихований метод ексфільтрації, відкритий дослідниками безпеки мнемонічних лабораторій, що обходить засоби периметрів безпеки та пристрої перевірки TLS (наприклад, веб-проксі, брандмауери нового покоління (NGFW) через пакети клієнта TLS.

“Використовуючи наш метод ексфільтрації SNIcat, ми виявили, що можемо обійти засоби безпеки, які стосуються виконання перевірки TLS, навіть коли домен Command & Control (C2), який ми використовуємо, блокується загальними налаштуваннями та функціями запобігання загрозам, які вбудовані у самі засоби безпеки”, – сказали дослідники.

“Коротше кажучи, ми виявили, що засоби, призначені для захисту користувачів незахищені від нової вразливості”.

Крім Cisco, лабораторією мнемотехніки успішно було протестовано SNIcat щодо продуктів із мереж F5 (F5 BIG-IP під керуванням TMOS 14.1.2, з SSL Orchestrator 5.5.8), мереж Palo Alto (Palo Alto NGFW під керуванням PAN-OS 9.1.1) та Fortinet (Fortigate NGFW під керуванням FortiOS 6.2.3).

Дослідники також розробили інструмент, який допомагає витягувати дані з раніше зламаних серверів за допомогою прихованого каналу SNI, використовуючи агент на зламаному хості та сервер командного управління, який збирає вилучені дані.

“Cisco досліджує свою лінійку продуктів, щоб визначити, на які з них може вплинути ця вразливість”, – додали у компанії. – У міру розслідування Cisco оновлюватиме цю інформацією”.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Чому три випадкових слова – це найкращий пароль? ІНСТРУКЦІЯ

Як не стати жертвою програм-вимагачів? ПОРАДИ

Якими будуть нові смартфони Galaxy Z Fold 3 та Z Flip 3? ОГЛЯД

Як уникнути шахрайських схем із використанням deepfake-відео? ПОРАДИ

Навіщо інші антивіруси, якщо у Вас є Windows Defender? ПОРАДИ

Як налаштувати режим “Не турбувати” на телефонах Samsung Galaxy? – ІНСТРУКЦІЯ

Нагадаємо, ізраїльський виробник рішень для верифікації та забезпечення прозорості в мобільних та online-екосистемах GeoEdge повідомив про виявлення першої у світі кібератаки на домашні IoT-пристрої з використанням шкідливої реклами.

Також баг на офіційному сайті виробника автомобілів Ford Motor відкривав конфіденційні дані, доступ до яких міг отримати будь-який хакер. Серед інформації були бази даних клієнтів, відомості про співробітників тощо.

Окрім цього, американська трубопровідна компанія Colonial Pipeline виплатила 4,4 мільйона доларів хакерам, які викрали особисті дані майже 6 тисячам нинішніх та колишніх працівників компанії. Colonial Pipeline була вимушена сплатити викуп через ймовірність загрози газової кризи.

І майже анекдотична ситуація трапилася із розробником шкідливих програм, який розпочав їх тестування у своїй системі, щоб випробувати нові функції, а згодом дані потрапили на розвідувальну платформу хакерів. Мова йде про розробника Raccoon – трояна-викрадача інформації, який може збирати дані з десятків програм.