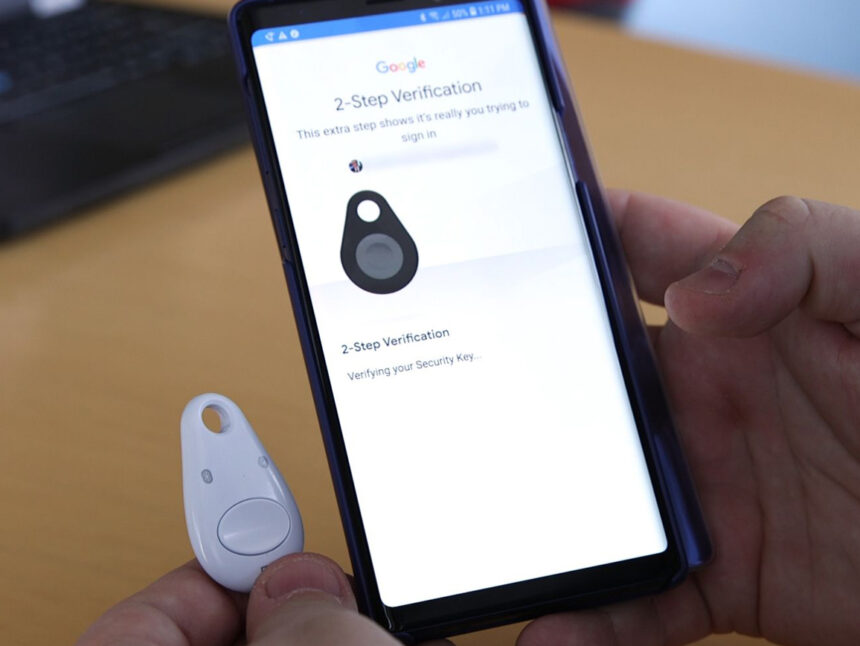

Французькі дослідники безпеки з NinjaLab виявили небезпечну уразливість (CVE-2021-3011) в мікросхемах, які використовуються в апаратних ключах безпеки Google Titan і YubiKey.

Експлуатація уразливості дозволяє зловмисникам відновити первинний ключ шифрування (алгоритм ECDSA), який використовується апаратним ключем безпеки для створення криптографічних токенів і обходу двофакторної аутентифікації.

За словами експертів, атаку сторонніми каналами не можна здійснити віддалено, через Інтернет або через локальну мережу. Для використання ключа безпеки Google Titan або Yubico зловмисникові спочатку необхідно відкрити корпус пристрою, а зробити це, не пошкоджуючи пластик, досить складно.

“Пластиковий корпус складається з двох частин, які міцно склеєні між собою, і їх непросто розділити ножем, різаком або скальпелем. Ми використовували термофен, щоб розм’якшити білий пластик і мати можливість легко розділити дві частини корпусу за допомогою скальпеля. Процедура досить проста і, при акуратному виконанні, дозволяє зберегти друковану плату в безпеці”, – відзначили дослідники.

Дослідники заявили, що, вивчивши близько 6 тис. операцій, що виконуються на мікроконтролері NXP A7005a, чипі, використовуваному в ключах безпеки Google Titan, вони змогли відновити первинний ключ шифрування ECDSA для підпису кожного криптографічного токена, коли-небудь створеного на пристрої.

Фахівці також відзначили, що процес зламу зазвичай займає кілька годин, вимагає дорогого устаткування і спеціального програмного забезпечення.

Уразливість зачіпає всі версії Google Titan, Yubico Yubikey Neo, Feitian FIDO NFC USB-A / K9, Feitian MultiPass FIDO / K13, Feitian ePass FIDO USB-C / K21, Feitian FIDO NFC USB-C / K40, а також пристрої на базі чіпів NXP JavaCard (J3A081, J2A081, J3A041, J3D145_M59, J2D145_M59, J3D120_M60, J3D082_M60, J2D120_M60, J2D082_M60, J3D081_M59, J2D081_M59, J3D081_M61, J2D081_M61, J3D081_M59_DF, J3D081_M61_DF, J3E081_M64, J3E081_M66, J2E081_M64, J3E041_M66, J3E016_M66, J3E016_M64, J3E041_M64, J3E145_M64, J3E120_M65 , J3E082_M65, J2E145_M64, J2E120_M65, J2E082_M65, J3E081_M64_DF, J3E081_M66_DF, J3E041_M66_DF, J3E016_M66_DF, J3E041_M64_DF і J3E016_M64_DF).

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як використовувати “Швидкі команди” на Apple Watch? – ІНСТРУКЦІЯ

Як змінити обліковий запис Google за замовчуванням на комп’ютері? – ІНСТРУКЦІЯ

Як використовувати Google Duo для здійснення відеодзвінків? – ІНСТРУКЦІЯ

Як додавати, редагувати або видаляти збережені паролі в Microsoft Edge? – ІНСТРУКЦІЯ

Нагадаємо, американське розвідувальне співтовариство офіційно звинувачує російських хакерів у зламі SolarWinds. Підозрюють, що російські хакери, які фінансуються державою, зламали ІТ-компанію SolarWinds, яку вони потім використали як стартовий майданчик для проникнення в кілька урядових відомств США

Також дослідники з безпеки виявили нову родину програм-вимагачів, яка націлилася на корпоративні мережі, та попередили, що професійні кіберзлочинці вже вдарили по декількох організаціях за допомогою схеми шифрування файлів.

Окрім цього, браузер Edge буде постійно звіряти інформацію з базами даних про розсекречені логіни і паролі – користувачі отримуватимуть інформацію у разі виявлення діяльності з боку кібершахраїв. Також власникам пристроїв надаватимуть поради, що дозволяють змінити конфіденційні дані з метою збереження високого рівня безпеки.

За останніми даними, один із найбезпечніших месенджерів Signal набуває популярності як в Україні, так і в США. Навіть Ілон Маск підтримав хвилю популярності і порадив користуватися Signal у себе в Твіттері. У чому його переваги, читайте у статті.