Фахівець компанії Avast зміг змусити кавоварку вимагати у користувачів викуп за продовження роботи.

Як пояснив дослідник Martin Hron, метою експерименту було довести, що загрозу безпеці можуть представляти всі IoT-пристрої, а не тільки підключенні до Інтернету. “Я також посперечався, що зможу зробити загрозу постійної і по-справжньому небезпечною для користувача”, – повідомив дослідник.

За словами дослідника, він розглядає прошивку як програмне забезпечення, а значить, як і програмне забезпечення, прошивка може містити уразливості, що дозволяють атакувати пристрій.

“Ми бачимо уразливості всюди. Уразливості в ЦП та криптографічні чипи, які генерують слабкі ключі, які можна легко зламати. Слабка безпека IoT в значній мірі пов’язана з тим, що в цей час зручніше і дешевше помістити всередину пристрою процесор, який контролює і координує всі компоненти обладнання, двигуни, датчики, нагрівальні елементи тощо. За допомогою коротенької програми під назвою прошивка. Це рішення не тільки дешеве, але і має одну важливу властивість – його можна оновлювати”, – пояснив дослідник.

Процес оновлення прошивки може здійснюватися по-різному, починаючи від використання спеціальних апаратних інструментів (потрібні фізичні дії), і закінчуючи більш популярними оновленнями, які доставляються автоматично (через Інтернет) або напівавтоматично (користувачам потрібно клікнути на відповідне повідомлення).

Базуючись на попередніх дослідженнях, дослідник виділив п’ять основних кроків, за допомогою яких можна реверсувати процес оновлення прошивки:

- Отримати файл з прошивкою;

- Витягти його, якщо він заархівований або зашифрований;

- Здійснити реверс-інжиніринг (“перевести” одиниці і нулі в осмислений код);

- Модифікувати файл (додати шкідливі компоненти);

- Завантажити його і відправити на пристрій.

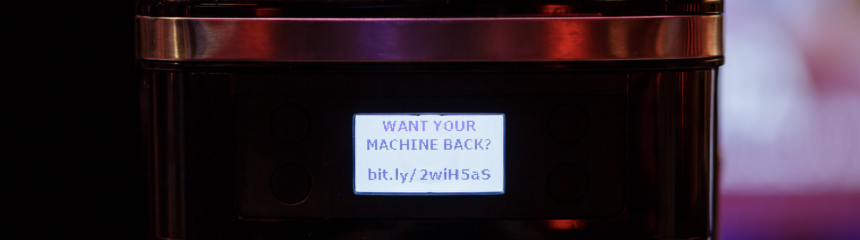

На модифікацію прошивки кавомашини потрібно всього за 15-25 секунд. Також дослідник хотів змусити апарат майнити криптовалюту, проте від цієї ідеї довелося відмовитися. Хоча архітектура процесора це цілком дозволяє, його швидкість робить процес майнінгу неефективним. У зв’язку з цим дослідники вирішили перетворити кавоварку в машину-вимагач, яка буде показувати на дисплеї вимогу викупу в разі спрацювання певного тригера.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Як обмежити перегляд небажаного контенту для дітей у TikTok? Поради для батьків

10 кращих застосунків для Android та iOS, які допоможуть Вам у навчанні

Чому слід оновлювати програмне забезпечення? Поради

Як заблокувати небажаний контакт у Facebook? – ІНСТРУКЦІЯ

Як зупинити відстеження небажаними програмами Вашої точної геолокації? ІНСТРУКЦІЯ

Як скопіювати файли на USB-накопичувач на Chromebook? – ІНСТРУКЦІЯ

Нагадаємо, виявили нову шпигунську кампанію проти користувачів Android, в рамках якої зловмисники поширюють “Pro-версію” TikTok. Шкідливе ПЗ здатне захоплювати контроль над базовими функціями пристрою – робити фотографії, читати і відправляти SMS-повідомлення, здійснювати телефонні дзвінки і запускати додатки.

Також співробітники компанії Facebook вручну переглядають запити на розкриття інформації користувачів, не перевіряючи електронні адреси тих, хто запитує доступ до порталів, призначених виключно для співробітників правоохоронних органів. Іншими словами, будь-хто, у кого є електронна адреса, може отримати доступ до порталів, де правоохоронні органи запитують дані про користувачів Facebook і WhatsApp.

З’явилася офіційно ОС Android 11, яка розповсюджується серед компаній-виробників смартфонів та розробників Android. Остання версія мобільної ОС Google фокусується на трьох ключових темах – людське життя, елементи керування та конфіденційність – і робить їх більш помітними на Вашому смартфоні.

Фахівці Колумбійського університету провели дослідження на предмет безпеки Android-додатків, і 306 додатків містили серйозні криптографічні уразливості. Найпоширенішими проблемами опинилися використання небезпечного генератора псевдовипадкових чисел, непрацюючі хеш-функції, використання режиму роботи CBC, повторне використання паролів (в тому числі ненадійних) тощо.

Уразливість BLURtooth можуть використовувати хакери для перезапису ключів аутентифікації Bluetooth. За допомогою уразливості BLURtooth зловмисник може маніпулювати компонентом CTKD для перезапису ключів аутентифікації Bluetooth і таким чином отримати доступ до підтримуючих Bluetooth сервісів і додатків на тому ж пристрої.