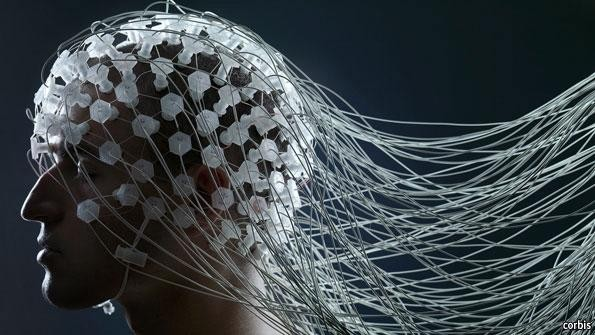

Це питання хвилює нас ще з 1940-х років, коли Алан Тюрінг почав вірити, що настане час і машини зможуть мати необмежений вплив на людство через процес, що імітує еволюцію.

Після виходу у світ книги шведського вченого Ніка Бострома про штучний інтелект у 2014 році почала стрімко розвиватись галузь ШІ, машинного та глибокого навчання. У своїй книзі він порівнює ШІ і дитину, яка грає з бомбою, що може вибухнути у будь-який час, пише Forbes.

Бостром пояснив: “Існує невідповідність між нашим рівнем зрілості з точки зору нашої мудрості та нашою інструментальною здатністю використовувати технологію для великих змін у світі. Нам ніби не вистачає мудрості”.

Є всілякі цікаві інструменти та програми ШІ, які починають впливати на економіку багатьма способами. Люди не повинні оминати або боятися їх лише через страх бути переможеними. Це два різних контексти, які потребують уваги. Сьогодні загроза пов’язана не з суперінтелектом, а з корисними, але потенційно небезпечними програмами, в яких використовується ШІ. В наш час його можливості безмежні, але не слід забувати про певні наслідки, які неможливо залишити без уваги,

1. Заміна людей на робочих місцях.

Штучний інтелект здатен замінити і автоматизувати роботу, яку раніше виконували люди. Цей процес вже триває достатньо довго, тому люди повинні прийняти ці зміни і знайти собі нові види діяльності, які забезпечать їм соціальну вигоду.

2. Політичні, правові та соціальні наслідки.

Нік Бостром закликає світову спільноту не уникати інноваційних технологій, а зосередитися на формуванні правил, положень та обов’язків, оскільки ШІ продовжує вдосконалюватись і можуть виникнути значні проблеми.

3. Боротьба з тероризмом.

Одна з найважливіших змін відбувається у сфері боротьби з тероризмом. Штучний інтелект удосконалить способи подолання конфліктів з використанням автономних безпілотників, роботів, віддалених атак та атак нанороботів.

4. Соціальні маніпуляції.

Нажаль ШІ все ще залишається схильним до соціальних маніпуляцій з боку тих, хто його розробляє. Якщо в наборах даних є певна упередженість, з якої навчається модель, це зміщення вплине на результат роботи ШІ. Яскравим прикладом стали президентські вибори 2016 року в США, коли відбулося значне посилення дезінформації.

5. Технології розпізнавання.

Функція розпізнавання обличчя надає нам можливість розблоковувати телефони та отримати доступ до будівлі без ключів, але вона також сприяє постійному вторгненню в приватне життя. Наприклад, у Китаї поліція та уряд проникають в приватне життя громадян за допомогою технології розпізнавання обличчя. Бостром пояснює, що здатність ШІ контролювати глобальні інформаційні системи за допомогою даних спостереження, камер та комунікацій у соціальних мережах має великий потенціал, але наслідки можуть бути різні.

Сьогодні Нік називає себе “жахливим оптимістом”, який дуже схвильований майбутнім штучного інтелекту. Він сказав: “Найближчі наслідки є переважно позитивними, а прогноз на майбутнє залишається відкритим питанням і передбачити щось дуже важко”.

Також радимо звернути увагу на поради, про які писав Cybercalm, а саме:

-

ЯК БЕЗПЕЧНО КОРИСТУВАТИСЯ ПУБЛІЧНИМ WI-FI? ПОРАДИ ДЛЯ ЗАХИСТУ ВАШИХ ДАНИХ

-

-

-

ЧИМ ЗАГРОЖУЄ ВАМ СОЦІАЛЬНА ІНЖЕНЕРІЯ ТА ЯК НЕ СТАТИ ЖЕРТВОЮ “СОЦІАЛЬНОГО ХАКЕРА”?

-

ЯК ВБЕРЕГТИСЯ ВІД ОНЛАЙН-ШАХРАЇВ ПІД ЧАС СПІЛКУВАННЯ У ДОДАТКАХ ДЛЯ ЗНАЙОМСТВ?

-

СМАРТФОН ANDROID У ЯКОСТІ ЕЛЕКТРОННОГО КЛЮЧА БЕЗПЕКИ: ЯК НАЛАШТУВАТИ?

Нагадаємо, використовуючи реквізити платіжних карток громадян інших держав, зловмисник купував товари в Інтернет-магазинах. Далі продавав їх у соціальних мережах українцям.

Окрім цього, прогалини в безпеці знайдені в продуктах Amazon, Apple, Google, Samsung, Raspberry, Xiaomi, а також точках доступу від Asus і Huawei.

До речі, рекламні агенції, що надавали послуги з розміщення реклами, в тому числі на сайтах онлайн-кінотеатрів, своєю діяльністю забезпечували функціонування ресурсів з піратським контентом.

Також довгий час більшість користувачів вважали, що загроз для Linux значно менше, ніж для Windows чи macOS. Однак останнім часом комп’ютерні системи та додатки на базі цієї операційної системи все частіше стають об’єктами атак кіберзлочинців.