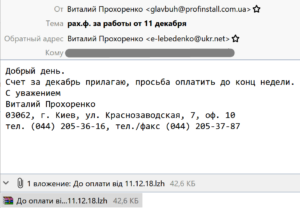

Масову розсилку листів з шкідливим вкладенням, яке не детектується популярними в України антивірусними засобами, зафіксувала сьогодні, 13 грудня 2018 року, команда CERT-UA. Про це йдеться у повідомленні прес-служби відомства.

Як зазначають фахівці, вкладення з розширенням.lzh (архів) який містить в собі два файли, один з яких є підробленим або раніше викраденим документом формату xlsx (для прикриття), а інший – JS-скрипт, який при активації завантажує шкідливе програмне забезпечення #Smokeloader в директорію %Temp%, яке використовується для завантаження інших шкідливих програмних забезпечень.

#SmokeLoader >> #Adware #ICLoaderhttps://t.co/pEM1retX8m#ICLoader

http://185.61.148.235/s.gifhttps://t.co/4QuvFauov8

Sometimes writes DOS+PE content into VirtualProtect then fixes & transfers it into another memory section.

dumped:https://t.co/wtBFl5Lj1W pic.twitter.com/H1ZtUftMFa

— avman (@avman1995) November 16, 2018

У CERT-UA звертають увагу на те, що текст повідомлення та назви файлів зазначені українською мовою.

“Це не зважаючи на поширення у всьому світі #Smokeloader може свідчити про таргетованість атаки на Україну. Даний вірус є завантажувачем і може бути використаний для завантаження будь-якого іншого шкідливого програмного забезпечення без Вашої згоди і відома”, – говорять у відомстві.

Заходи безпеки:

- Не відкривайте прикріплені файли в листах, яких Ви не очікували отримати.

- Перевіряйте відправника повідомлення.

- Блокуйте WSH або трафік cscript/wscript.

- Фільтруйте нестандартні архіви та скриптові файли.

- Блокуйте на Proxy нетипові User Agent.

- Виконуйте основні правила кібергігієни.