Службу Windows Update, що відповідає за оновлення операційної системи, додали в список потенційно небезпечних файлів LoLBins, за допомогою яких атакуючий може виконати шкідливий код на комп’ютері користувача.

Нагадаємо, що LoLBins – виконувані файли (встановлені або завантажені), які можуть брати участь в атаці зловмисника, допомагаючи йому уникнути детектування при установці і виконанні шкідливої складової.

Також за допомогою LoLBins можна обійти контроль облікових записів Windows (UAC) або Windows Defender Application Control (WDAC), повідомляє Bleeping Computer.

Цього разу категорія таких файлів поповнилася клієнтом WSUS (Windows Update, wuauclt), розташованим в системній директорії % windir% \ system32. Цей клієнт дозволяє перевіряти наявність оновлень, встановлювати їх через командний рядок, без необхідності використовувати користувальницький інтерфейс.

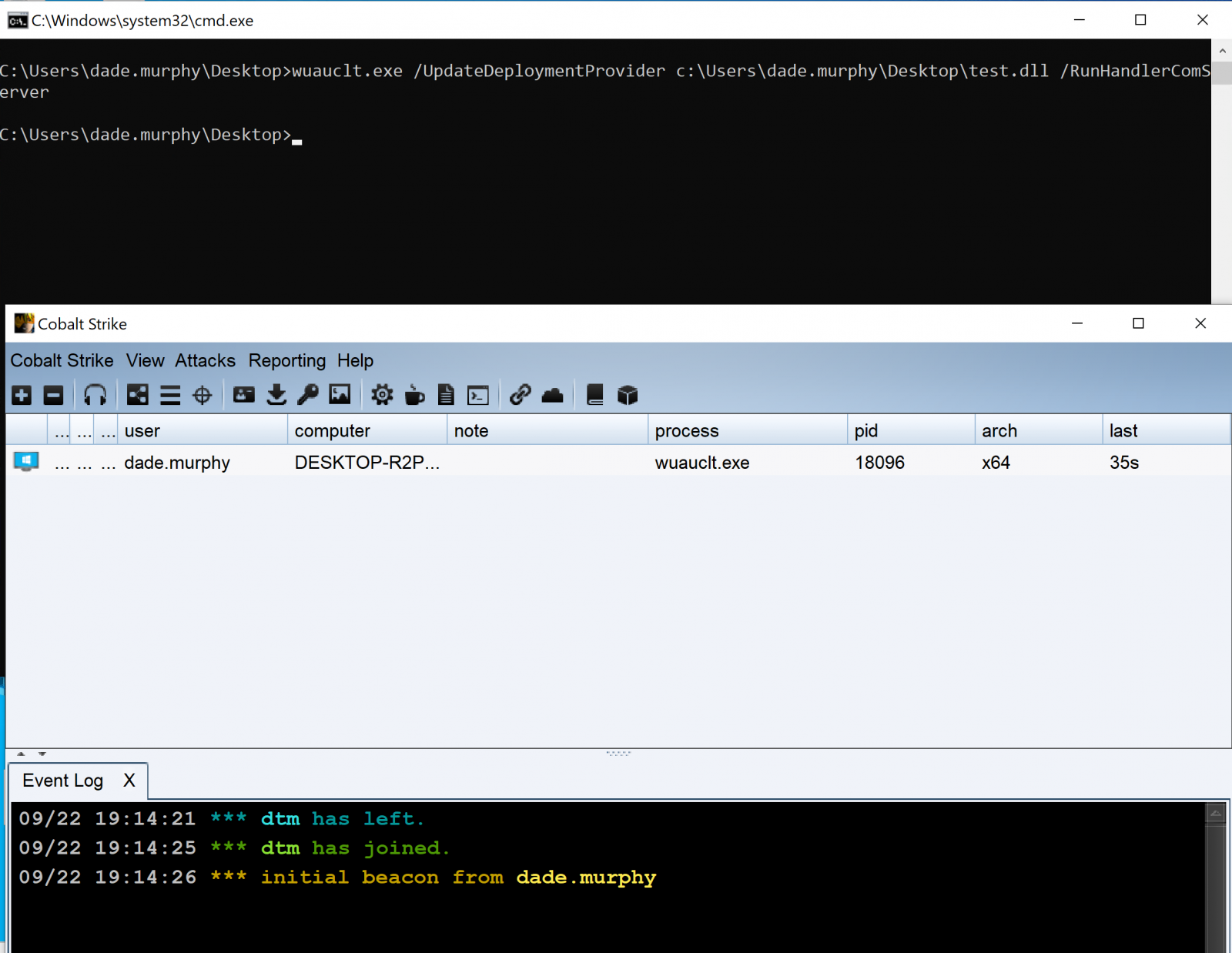

Дослідник з MDSec Девід Мідлхьорст виявив, що wuauclt можна використовувати для виконання коду в Windows 10, для цього потрібно запустити його за допомогою спеціально створеної DLL з наступними параметрами:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer

У цьому випадку “Full_Path_To_DLL” – шлях до DLL-бібліотеки атакуючого. Варто зазначити, що зловмисник за допомогою wuauclt може обійти як антивірусний захист, так і контроль додатків і навіть перевірку цифрового підпису. Мідлхьорст навіть знайшов зразок, який нібито кіберзлочинці використовували в реальних атаках.

Радимо звернути увагу на поради, про які писав Cybercalm, а саме:

Шахрайство, оманливий дизайн, або як торгові сайти змушують Вас витрачати більше?

Найпоширеніші схеми кіберзлочинців та способи захисту від них. Поради

Як користуватися спеціальними піктограмами програм на Вашому iPhone та iPad? – ІНСТРУКЦІЯ

Як перемістити програми з бібліотеки додатків на головний екран на iPhone?– ІНСТРУКЦІЯ

Чим Вам загрожує підключення невідомих USB? Поради із захисту

Як зробити Chrome веб-браузером за замовчуванням на iPhone та iPad? – ІНСТРУКЦІЯ

Кібератаки та шкідливі програми – одна з найбільших загроз в Інтернеті. Дізнайтеся з підбірки статей, як виникло шкідливе програмне забезпечення та які є його види, що таке комп’ютерний вірус, про усі види шкідливого ПЗ тощо.

До речі, дослідники розкрили подробиці про критичну уразливість в додатку Instagram для Android, експлуатація якої дозволяла віддаленим зловмисникам перехопити контроль над цільовим пристроєм шляхом відправки спеціально створеного зображення.

Цікаво знати, що кіберполіція затримала злочинну групу, яка за допомогою скімінгових пристроїв виготовляла дублікати банківських карток. Далі з цих карток знімали готівку. За це зловмисникам загрожує до 12 років ув’язнення.

Також після додавання до свого функціоналу аудіо-твітів для iOS у червні, Twitter зараз експериментує з ідеєю дозволити людям записувати та надсилати голосові повідомлення за допомогою прямих повідомлень.

Важливо знати, що хакерам вдалося обійти захист iOS 14 на пристроях, що базуються на процесорі Apple A9.