Cybercalm вже писав про Simjacker як механізм зламу SIM-карток. Зараз розкрито ще одну подібну атаку – WIBattack, яка діє тими ж методами, але використовує інше програмне забезпечення.

Команда дослідників безпеки Ginno Security Labs оприлюднила відомості про нову атаку на основі SMS, яка може дозволити зловмисникам відстежувати пристрої користувачів, зловживаючи маловідомими додатками, які працюють на SIM-картках. Ця нова атака, названа WIBattack, ідентична Simjacker, атаці, яку розкрила на початку місяця фірма AdaptiveMobile, пише ZDNet.

Чим відрізняються атаки?

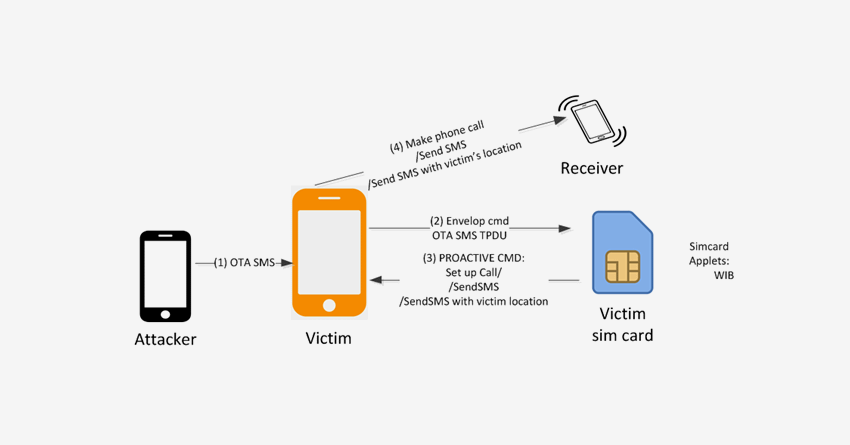

Обидві атаки працюють однаково, і вони надають доступ до подібних команд, за винятком того, що вони націлені на різні додатки, які працюють на SIM-картах. В основному, різниця між ними в тому, що, Simjacker запускає команди для браузера S@T, тоді як WIBattack надсилає команди програмі Wireless Internet Browser (WIB). Обидва додатки – це аплети Java, які мобільні телекомунікації встановлюють на SIM-картки, які вони надають своїм клієнтам. Мета цих додатків – дозволити віддалене управління клієнтськими пристроями та їхніми мобільними підписками.

У звіті, опублікованому на початку цього місяця, AdaptiveMobile повідомив, що “приватна компанія, яка працює з урядами”, використовує несанкціоновані команди, що надсилаються програмам браузера S@T, що працюють на SIM-картках, для відстеження осіб.

А у звіті, опублікованому на вихідних, дослідники з безпеки з лабораторій Ginno Security Labs зазначили, що додаток WIB також вразливий до подібних атак, хоча їм не було відомо про будь-які напади.

У випадку із програмами S@T та WIB, зловмисники можуть надсилати спеціально відформатовані двійкові SMS (OTA SMS), які виконуватиме інструкції STK (SIM Toolkit) на SIM-картах, на яких telcos не ввімкнув спеціальних функцій захисту.

Команди, що підтримуються у програмі WIB – приблизно такі самі, які підтримує браузер S@T:

- Отримати дані про місцезнаходження

- Почати дзвінок

- Надіслати SMS

- Надіслати SS запити

- Надіслати USSD-запити

- Запустити Інтернет-браузер із певною URL-адресою

- Відображати текст на пристрої

- Програвати мелодію

Дослідники лабораторій Ginno Security Labs кажуть, що цей вектор атаки також може бути використаний для відстеження користувачів, як і атака Simjacker, . Якщо він використовується кваліфікованим зловмисником, він може дозволити йому відстежувати місцезнаходження жертви або починати телефонні дзвінки та слухати розмови поблизу.

Дослідники заявили, що вони відкрили WIBattack ще в 2015 році, коли вони також виявили атаку Simjacker (яку вони назвали S@Tattack), але не оприлюднили своїх висновків. Вони оцінили кількість пристроїв, на яких працюють SIM-карти із додатком WIB, у “сотні мільйонів”.

Не все так небезпечно?

Але підрахунки, що Simjacker і WIBattack впливають на сотні мільйонів SIM-карт, можуть бути неточними, згідно з повідомленням від SRLabs.

Команда SRLabs, відомі фахівці у галузі безпеки мобільних телефонів та телекомунікацій, раніше розробила два додатки на ім’я SIMTester та SnoopSnitch. Перший – це настільний додаток, який користувачі можуть встановити та протестувати свої SIM-карти на наявність вад безпеки. Другий – додаток для Android, який працює на пристроях з чіпсетами Qualcomm і який може протестувати смартфони на різні вади безпеки SIM, мобільної мережі та ОС. Дослідники використовували телеметрію з обох додатків для дослідження широти вразливості Simjacker та WIBattack.

Загалом вони отримали дані з 800 тестів на SIM-картках через додаток SIMTest з усього світу. Результати показали, що більшість мобільних телефонів вже не підтримують аплети S@T і WIB.

- У 9,4% тестованих SIM-карт встановлено аплет S@T

- Підмножина в 5,6% є вразливою для Simjacker, оскільки рівень їх захисту був встановлений на нулі

- У 10,7% встановлено аплет WIB

- Підмножина 3,5% вразлива до атаки в стилі Simjacker проти аплету WIB

- Загалом 9,1% тестованих SIM-карт були вразливими до атак проти S@ T або WIB

- Крім того, дані більш ніж 500 000 користувачів SnoopSnitch показали, що лише дуже невелика кількість користувачів отримала SMS-повідомлення OTA, як і ті, які потрібні для використання Simjacker та WIBattack.

Вони отримали повідомлення від 8 користувачів про 29 OTA SMS, орієнтованих на аплет S@T. Про перше повідомлення було повідомлено у 2016 році. Більшість повідомлень націлено на користувачів у Центральній та Південній Америці. Ці результати означають, що більшість користувачів сьогодні в безпеці від цих загроз, що підтверджують приватні розмови, які цей репортер мав із експертами з мобільної безпеки, які сказали, що лише кілька мобільних провайдерів у всьому світі постачають SIM-картки з двома додатками – в основному ті, що розташовані на Близькому Сході, Східній Європі та Латинській Америці.

Користувачі, яким цікаво дізнатися, чи працює на SIM-картці їхніх телефонів програми S@T або WIB, можна встановити та запустити додаток SIMTest. Але навіть якщо встановлено дві програми для SIM-картки, команда SRLabs заявила, що це не означає, що SIM-карта вразлива.

Тому що, щоб експлуатувати ці вразливості, зловмисникам потрібно мати можливість надсилати SMS-повідомлення OTA на два додатки – те, що telcos може заблокувати, включивши функції безпеки для двох програм SIM-картки.

Якщо S@T і WIB не мають індексу мінімального рівня безпеки (MSL) вбудована, функція безпеки, присутня у двох додатках, не повинна перешкоджати випадковим стороннім людям надсилати бінарні SMS-повідомлення OTA, що викликають приховані виконання команд.

Карстен Нол, науковий співробітник служби безпеки в SRLabs, також закликав до спокою:

“У контексті хакерів для мобільних мереж Simjacker виявиться менш привабливим для злочинців, ніж напади SS7 або соціальна інженерія, наприклад, присвоєння SIM-картки”, – сказав він. “У той час як SS7-хаки та обміни SIM-повідомленнями повідомляються у великій кількості, атаки Simjacker трапляються лише порівняно випадково. Іншими словами, ви більш вразливі до того, що співробітники вашого мобільного зв’язку дають свій номер телефону хакеру, а не хакери використовують SMS типу OTA”

Нагадаємо, нову активність сімейства шкідливих програм Zebrocy групи кіберзлочинців Sedni виявили фахівці компанії ESET. Цього разу кампанія зловмисників спрямована на посольства та міністерства закордонних справ у країнах Східної Європи та Центральної Азії.

Завдяки WatchOS 6 смарт-годинник Apple Watch наближається до самостійного пристрою. Раніше Ви не могли б налаштувати Apple Watch без iPhone, а тепер Ви можете встановлювати та видаляти додатки, не торкаючись свого смартфона.

Також Співробітник Microsoft Аарон Лоуер (Aaron Lower) детально пояснив, як працює нова функція “Завантаження з хмари” в Windows 10 20H1 (версія 2003). В офіційному блозі Windows Insider опубліковали матеріал, в якому Лоуер розповідає про вбудовані функції повернення Windows 10 до вихідного стану, а також про розділи відновлення.

Зауважте, що Apple випустила оновлення iOS 13.1 та iPadOS раніше, ніж планувала. Це повинно виправити деякі помилки, знайдені у досить “сирій” версії iOS 13.0. Але компанія вже попереджає клієнтів про ще одну помилку, яку вона ще не виправила.

Часом трапляється, що Play Маркет перестає працювати. Які фактори на це можуть вплинути, та що робити, аби знову отримати доступ до віртуального магазину додатків, читайте у статті.