Комп’ютерний черв’як (computer worm) — це тип зловмисного програмного забезпечення (малварі), який здатен самостійно поширюватися через комп’ютерні мережі без необхідності втручання користувача. На відміну від вірусів, які зазвичай потребують прикріплення до іншої програми чи файлу для активації, черв’яки є автономними і можуть розмножуватися, використовуючи вразливості в операційних системах, програмах або мережевих протоколах.

Як працює комп’ютерний черв’як?

Комп’ютерний черв’як функціонує, проникаючи в систему через слабкі місця, такі як застаріле програмне забезпечення, незахищені мережеві порти чи необережність користувачів (наприклад, відкриття шкідливих вкладень). Після зараження однієї системи він сканує мережу в пошуках інших вразливих пристроїв, копіює себе на них і продовжує цей процес. Завдяки такій поведінці черв’яки можуть швидко охоплювати великі мережі, включно з корпоративними системами чи навіть цілими сегментами Інтернету.

Основні етапи роботи комп’ютерного черв’яка:

- Проникнення: Використання вразливостей або соціальної інженерії.

- Розмноження: Самокопіювання на інші пристрої.

- Виконання шкідливого коду: Наприклад, крадіжка даних, шифрування файлів (як у випадку з хробаками-здирниками) або створення ботнетів.

Приклади відомих комп’ютерних черв’яків

- ILOVEYOU (2000): Цей черв’як поширювався через електронну пошту під виглядом любовного листа. Він заразив мільйони комп’ютерів, завдавши збитків на мільярди доларів.

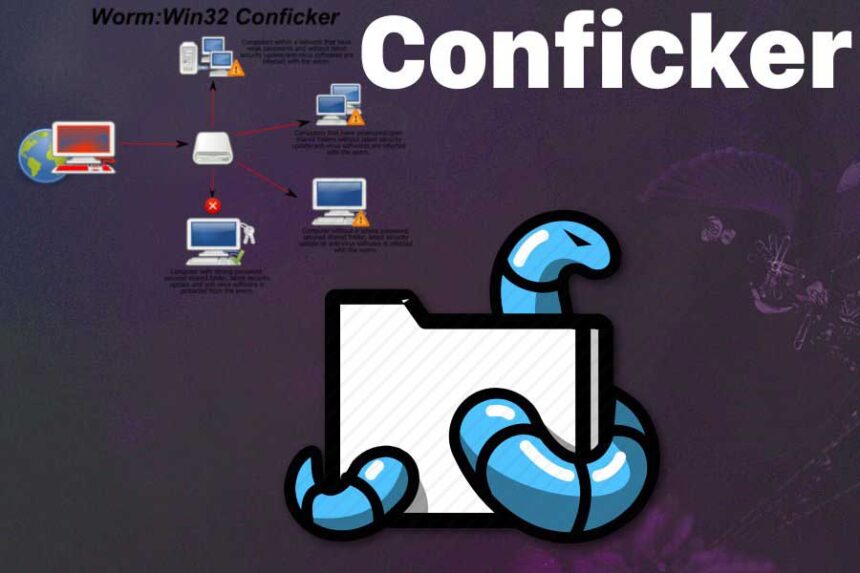

- Conficker (2008): Один із найпоширеніших черв’яків, який використовував уразливості Windows і створив величезну мережу заражених машин.

- WannaCry (2017): Хробак-здирник, який шифрував дані користувачів і вимагав викуп, заразивши понад 200 000 комп’ютерів у 150 країнах.

Чим відрізняється від інших типів шкідливого ПЗ?

- Віруси: Потребують носія (файлу чи програми) і активних дій користувача для запуску.

- Трояни: Маскуються під легітимне програмне забезпечення, але не розмножуються самостійно.

- Черв’яки: Автономні, саморозмножуються і не потребують носія.

Наслідки зараження

Комп’ютерні черв’яки можуть завдати серйозної шкоди:

- Уповільнення роботи системи через надмірне використання ресурсів.

- Втрата або крадіжка конфіденційних даних.

- Порушення роботи мереж і серверів.

- Фінансові збитки через простої або вимагання викупу.

Як захиститися?

Щоб убезпечити себе від комп’ютерних черв’яків, варто дотримуватися таких заходів:

- Регулярно оновлювати операційну систему та програми.

- Використовувати антивірусне програмне забезпечення з функцією виявлення малварі.

- Уникати підозрілих посилань чи вкладень у листах.

- Налаштувати брандмауер для захисту мережі.

- Використовувати складні паролі та двофакторну автентифікацію.

Комп’ютерний черв’як — це небезпечний різновид зловмисного програмного забезпечення, який завдяки своїй здатності до саморозмноження може завдати значної шкоди як окремим користувачам, так і цілим організаціям. Розуміння принципів його роботи та вжиття превентивних заходів допоможуть захистити ваші пристрої та дані від цієї загрози. У сучасному цифровому світі пильність і безпека — ключ до спокійного користування технологіями.