Тисячі веб-серверів на Linux були заражені, а їхні файли були зашифровані новим штамом шкідника-вимагача під назвою Lilocked (або Lilu). Зараження вперше зафіксовані з середини липня, але їхня кількість стрімко зросла впродовж останніх двох тижнів, повідомляє ZDNet.

На підставі поточних даних, схоже, що шкідник Lilocked спрямовано лише на системи на базі Linux. Перші звіти датуються серединою липня, після того, як деякі жертви завантажили листа про викуп на ID Ransomware (веб-сайт для визначення імені викупного програмного забезпечення, яке заразило систему жертви).

Наразі не відомо, як саме хакерське угруповання Lilocked атакує сервери та шифрує їх вміст. Дискусія на одному російськомовному форумі висуває теорію про те, що шахраї можуть орієнтуватися на системи, на яких працює застаріле програмне забезпечення Exim (електронна пошта). У дискусії також згадується, що шкіднику-вимагачу невідомими способами вдалося отримати доступ з правами адміністратора до серверів.

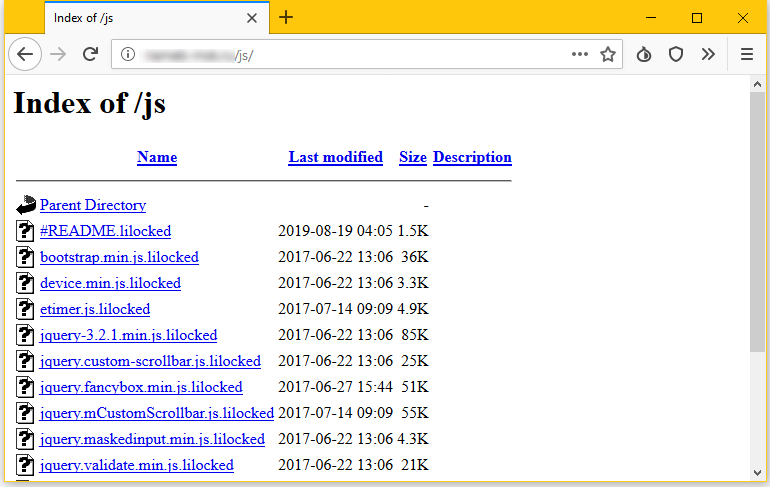

Сервери, які потрапили в цю програму викупу, легко помітити, оскільки більшість їх файлів зашифровані та мають нове розширення “.lilocked” (на зображенні нижче – ред.).

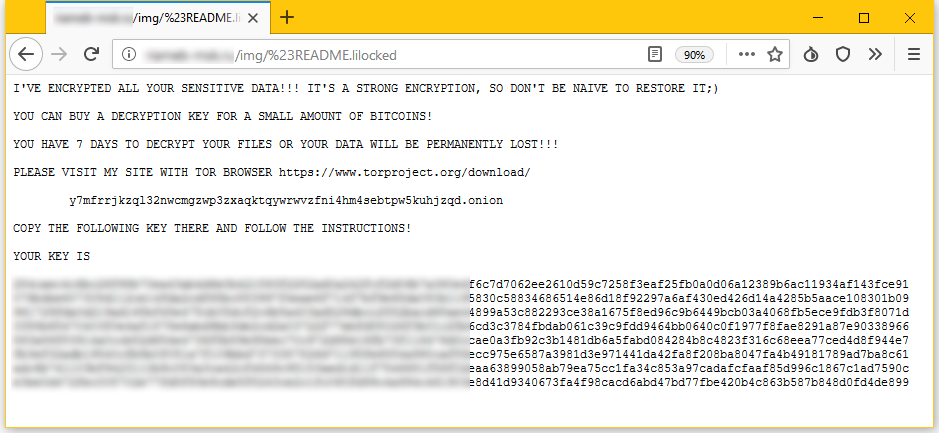

Копія записки про викуп (з назвою # README.lilocked) доступна в кожній папці, де шкідник-вимагач шифрує файли.

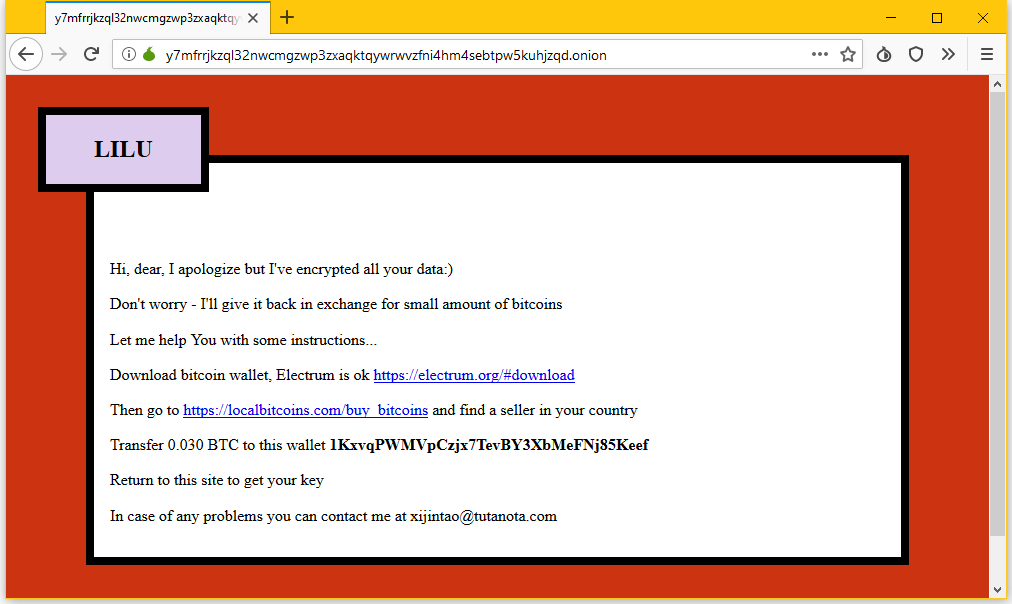

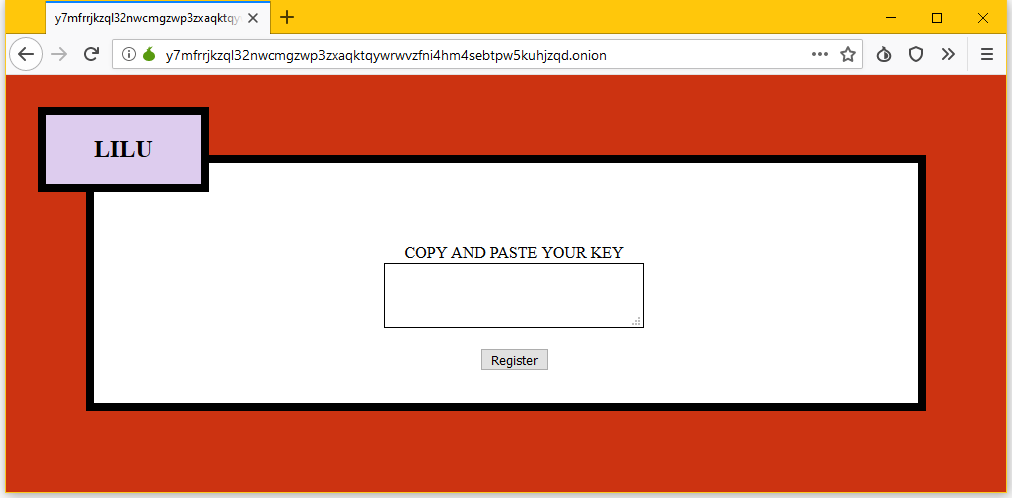

Користувачів переспрямовують на портал у Даркнеті, де їх просять ввести ключ із записки про викуп. Тут угруповання Lilocked демонструє другий запит на викуп, вимагаючи від жертв 0,03 біткойна (приблизно 325 доларів).

Lilocked не шифрує системні файли, а лише невелику підмножину розширень файлів, таких як HTML, SHTML, JS, CSS, PHP, INI та різні формати файлів зображень.

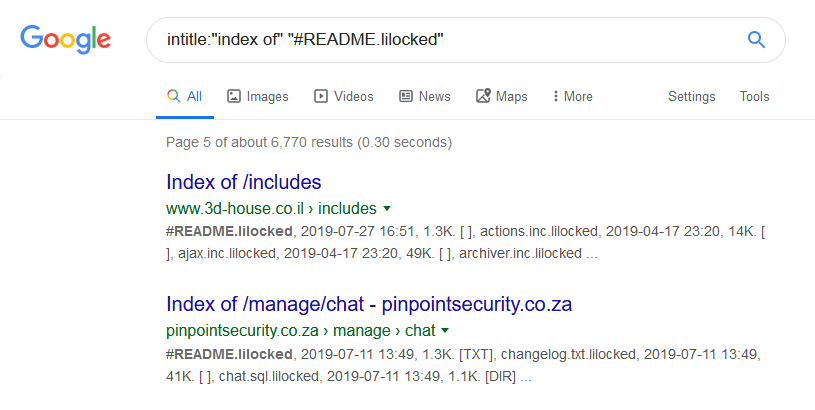

Це означає, що заражені сервери продовжують працювати нормально. За словами французького дослідника з питань безпеки Бенкова, шкідник Lilocked зашифрував понад 6700 серверів, багато з яких були індексовані та збережені в результатах пошуку Google.

Однак кількість жертв, як підозрюється, набагато більша. Не всі системи Linux працюють із веб-серверами, і є багато інших заражених систем, які не були проіндексовані в результатах пошуку Google. Оскільки початкова точка входу для цієї загрози залишається загадкою, неможливо порадити нічого, крім загальних порад щодо безпеки, для власників серверів, яким рекомендується використовувати унікальні паролі для всіх своїх облікових записів та постійно оновлювати програми з виправленнями безпеки.

Нагадаємо, дослідники з SEC Consult виявили низку уразливостей в різних пристроях великого виробника мережевого устаткування Zyxel.

Також мільярди користувачів Android-пристроїв знаходяться під загрозою кібератак. За допомогою лише одного SMS-повідомлення зловмисник може обманом змусити користувача змінити критично важливі мережеві налаштування пристрою і викрадати його дані.

Стало відомо, Huawei готова надати іншим державам доступ до своїх вихідних кодів, для того щоб вони могли особисто переконатися у відсутності в них будь-яких бекдорів. Про це у вівторок, 3 вересня, заявив старший віце-президент компанії Джон Саффолк (John Suffolk) журналістам інформагентства Kyodo News

Окрім цього, Apple визнала конструктивний недолік у деяких моделях Apple Watch, що може призвести до розтріскування екрана, і запустила програму заміни для постраждалих користувачів. Apple або уповноважені постачальники послуг безкоштовно замінять екран на відповідних моделях.

Шкідливе ПЗ XMrig для майнінгу криптовалют, раніше помічене тільки на пристроях від компанії ARM, змінило вектор атак і націлилось на системи Intel.

Зверніть увагу, Ви можете повторно завантажувати будь-які додатки, які Ви купували або завантажували на свій iPhone або iPad раніше, Ви також можете завантажувати будь-які додатки, які придбали члени сім’ї, якщо Ви використовуєте функцію сімейного обміну від Apple.